什么是恶意代码分析中的动态分析基础技术?

你知道如何使用动态分析基础技术来分析Lab03-01.exe文件中的恶意代码吗?Lab03-02.dll中的恶意代码如何自行安装?Lab03-03.exe的恶意代码在主机上的感染迹象是什么?Lab03-04.exe的恶意代码运行时会发生什么?动态分析为何无法有效实施?

恶意代码分析实战-通过IDA对恶意代码进行静态分析(Lab05-01.dll)

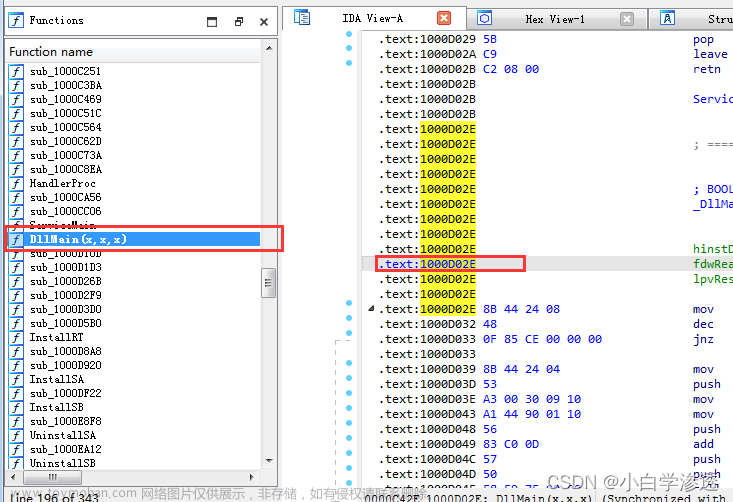

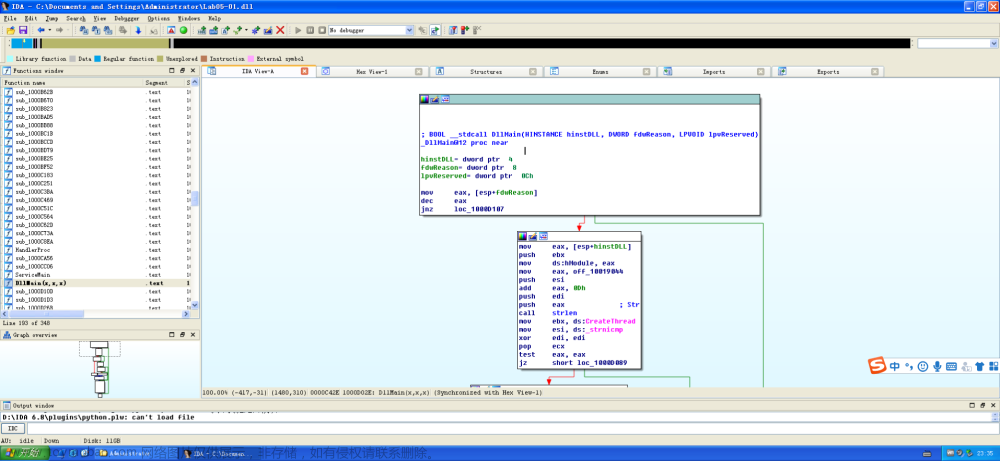

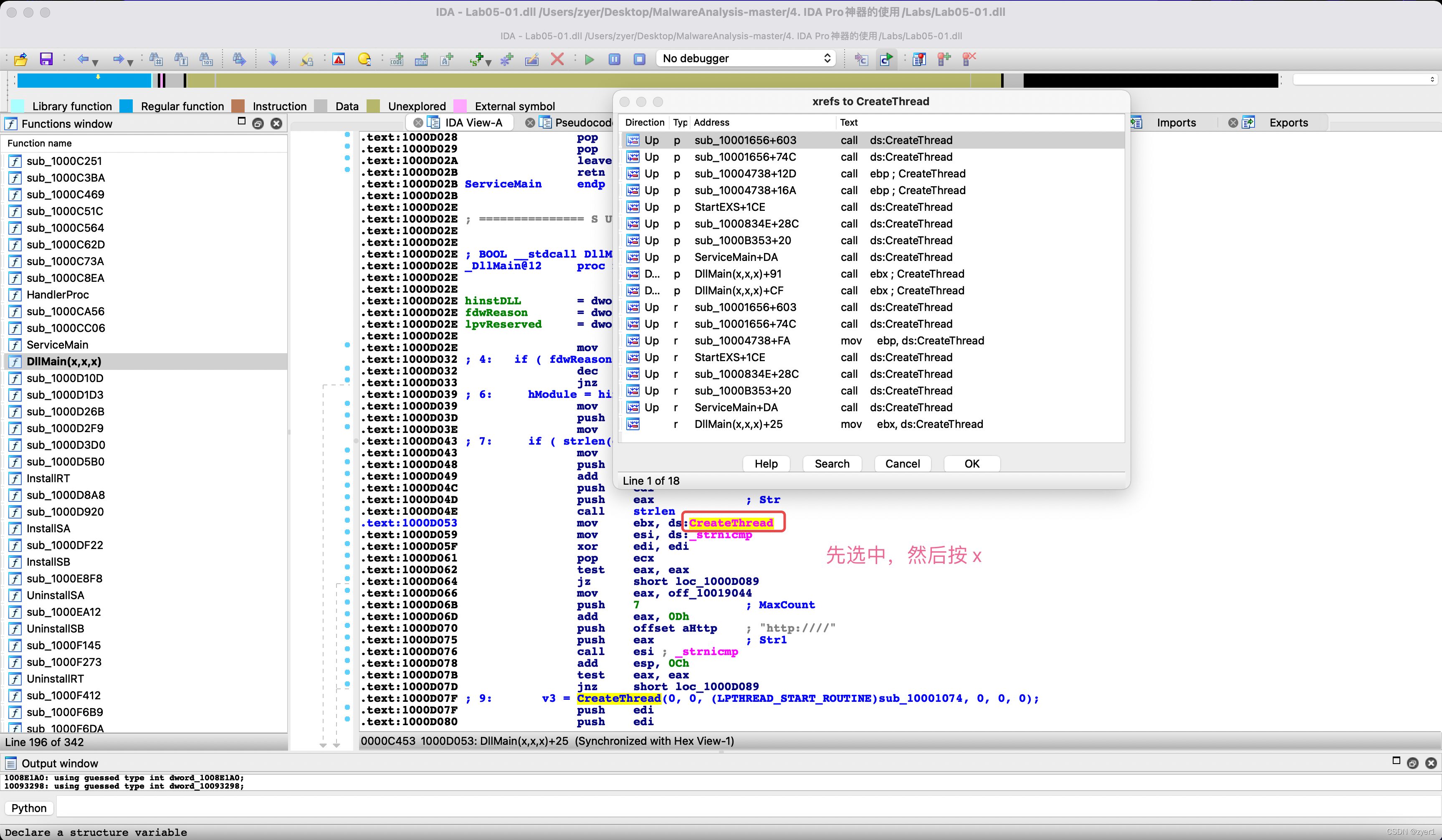

本文章为《恶意代码分析实战》的题目答案解析以及个人的一些理解,将通过一下问题对恶意代码Lab05-01.dll进行分析: D1lMain的地址是什么? 使用Imports窗口并浏览到gethostbyname,导入函数定位到什么地址? 有多少函数调用了gethostbyname? 将精力集中在位于0x10001757处的对gethostbynam

恶意代码分析实战 6 OllyDbg

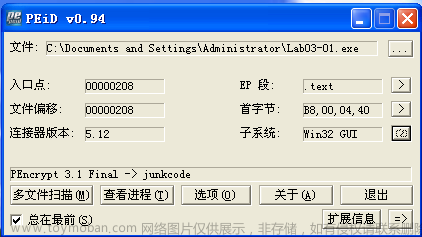

程序分析 首先,进行静态分析,使用strings。 CreateFileA RegQueryValueExA RegOpenKeyExA RegSetValueExA RegCreateKeyExA RegDeleteValueA WideCharToMultiByte GetModuleHandleA GetEnvironmentVariableA SetEnvironmentVariableA SOFTWAREMicrosoft XPS HTTP/1.0 GET SLEEP cmd.exe NUL http://www.practicalmalwareanalysis.com %SYSTEMROOT%system32 这里有

什么是恶意代码分析中的动态分析基础技术?

你知道如何使用动态分析基础技术来分析Lab03-01.exe文件中的恶意代码吗?Lab03-02.dll中的恶意代码如何自行安装?Lab03-03.exe的恶意代码在主机上的感染迹象是什么?Lab03-04.exe的恶意代码运行时会发生什么?动态分析为何无法有效实施?

恶意代码分析实战 3 IDA Pro

利用IDA PRO分析Lab05-01.dll 实验目的 利用IDA Pro分析Lab05-01.dll中发现的恶意代码,回答以下问题: DLLMain的地址是什么? 可以空格转入反汇编查看DLLMain地址,或者 DLLMain的地址是.text:0x1000D02E。 使用Imports窗口并浏览到gethostbyname,导入函数定位到什么地址? 这样的三步来寻找地址

恶意代码分析实战--IDA pro的使用及课后练习l

函数窗口 Functions window 位于左半部分 列举可执行文件中的所有函数,可以在众多函数中过滤出想要的函数。这个窗口也对每一个函数关联了一些标志(F L S等),这其中最有用的是L,指明是库函数。 字符串窗口 Strings window (Shift + F12) 显示所有的字符串,可以右键Setup来修

Android端恶意代码检测学习之路——(2)静态分析(apk数据集的获取)

上次只是搞了一个apk进行测试,那必是不得行啊!那不得需要良性以及恶意数据集吗? 在网上找了很久,没有找到合适的,况且就算找到了,不能确定到底是不是良性,所以!我决定!写一个爬虫爬取豌豆荚apk(按照排行榜来顺序下载)。 可是我不会写爬虫啊!怎么办,学

恶意代码防范技术原理-恶意代码概述

恶意代码 (Malicious Code):是一种 违背目标系统安全策略的程序代码 ,会造成目标系统 信息泄露、资源滥用 , 破坏系统的 完整性 及 可用性 。它能够经过存储介质或网络进行传播,从一台计算机系统传到另外一台计算机系统, 未经授权认证访问或破坏计算机系统 恶意代

恶意代码之逻辑炸弹

目录 概念 逻辑炸弹攻击迹象 举例1 举例2 逻辑炸弹是在满足特定逻辑条件时能改变运行方式,对目标计算机系统实施破坏的计算机程序。 这种程序通常隐藏在具有正常功能的程序中,在不具备触发条件的情况下,逻辑炸弹深藏不露,系统运行情况良好,用户也察觉不到任何

安全防御 --- 恶意代码、防病毒

(1)病毒 概念: 病毒是一种基于硬件和操作系统的程序,具有感染和破坏能力,这与病毒程序的结构有关。病毒攻击的宿主程序是病毒的栖身地,它是病毒传播的目的地,又是下一次感染的出发点。 病毒感染过程: 计算机病毒运行染毒的宿主程序,病毒夺取控制权;寻找

“信息安全科普系列”——病毒与恶意代码

🚀🚀“信息安全科普系列”是笔者结合众多信息安全科普书籍的一个读后感,其中主要包括《白话网络安全》和《安全简史》。开设这个专刊就是想着为信息安全做一点简单的科普,其中不会涉及任何的代码,以故事为主,尽量通俗易懂。因为自身知识有限,有错误之处也

安全防御之恶意代码与防护技术

恶意代码是指没有作用却会带来危险的代码。通常把未经授权便干扰或破坏计算机系统、网络功能的程序或代码(一组指令)称之为恶意程序。恶意程序包括计算机病毒、木马、蠕虫等。详见《网络安全之恶意代码》 恶意代码的防范,不是单靠一种或几种技术就能解决的,而

解决前端恶意代码侵入的一些思考

安全,特别是软件代码安全,近年来被业内人士频繁提出,可见其受重视程度。而这些,起源与全球化的开源大生产。 开源软件运动如火如荼的进行了二十四五年(如果从1998年2月3日在硅谷的一次会议中首次提出“open source”一说开始算 - 当时互联网先驱Netscape刚刚宣布开放

利用AI+大数据的方式分析恶意样本(四十六)

西北大学,Xinyu Xing 恶意软件数据集由于样本标记所需的专业知识和经验的短缺,不可避免地包含了错误的标签。 先前的研究表明,训练集中存在错误标记的样本将导致模型学习的不准确。为解决这个问题,研究人员提出了各种噪声学习方法来抵消错误标记样本的影响,在图

[系统安全] 四十七.恶意软件分析 (3)动态分析经典沙箱Cape的安装和基础用法详解

终于忙完初稿,开心地写一篇博客。 您可能之前看到过我写的类似文章,为什么还要重复撰写呢?只是想更好地帮助初学者了解病毒逆向分析和系统安全,更加成体系且不破坏之前的系列。因此,我重新开设了这个专栏,准备系统整理和深入学习系统安全、逆向分析和恶意代

![[系统安全] 四十七.恶意软件分析 (3)动态分析经典沙箱Cape的安装和基础用法详解](https://imgs.yssmx.com/Uploads/2024/02/434173-1.jpeg)