什么是恶意代码分析中的动态分析基础技术?

你知道如何使用动态分析基础技术来分析Lab03-01.exe文件中的恶意代码吗?Lab03-02.dll中的恶意代码如何自行安装?Lab03-03.exe的恶意代码在主机上的感染迹象是什么?Lab03-04.exe的恶意代码运行时会发生什么?动态分析为何无法有效实施?

CSAPP lab1 Data Lab

前言: 本系列文章用于记录开始学习csapp的过程,奈何感觉自己基础实在太渣渣,系统好好学习一下这本神书以及其对应的lab 这一张的lab是真的干,好几道题卡的我脑壳都卡秃噜了,好歹终于凭借着面向用例编程完成了这一张的lab 很多很多测试用例哦,再也不用担心绞尽脑

CSAPP的Lab学习——Archlab(Architecture Lab)

一个本硕双非的小菜鸡,备战24年秋招。刚刚看完CSAPP,真是一本神书啊!遂尝试将它的Lab实现,并记录期间心酸历程。 代码下载 官方网站:CSAPP官方网站 这道题下载完了记得不是完事了,还有一句话需要执行 如果执行make clean; make出现了报错,如: 可参考这位大佬的解决方

Lab1 Packet Sniffing and Spoofing Lab

@[TOC] Packet Sniffing and Spoofing Lab 实验网站连接link 1.先在虚拟机上导入 SEED VM并完成相应的配置。配置可以参考:link 2.使用准备好的docker-compose.yml去配置虚拟机环境 2.1先把docker-compose.yml放到虚拟机的某个文件夹下。 2.2 然后再文件所在的目录下输入命令运行 docker-compose up -d就能

【SEED LAB】Cross-Site Request Forgery (CSRF) Attack Lab -跨站请求伪造

实际上,用户网页对于网址的请求分为两种。一种是用户浏览器发送给相同网站的数据,被称为 same-site request 。相反,用户浏览器发送给其他网站的数据被称为 cross-site request 也就是跨境请求。 在HTTP传输过程中,产生的响应形式一般分成两种。一种是 GET 型,另一种是 POST

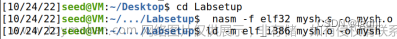

网络攻防技术-Lab5-shellcode编写实验(SEED Labs – Shellcode Development Lab)

网络攻防技术实验,实验环境、实验说明、实验代码见 Shellcode Development Lab 1) 编译mysh.s得到二进制文件 2) 执行 1)中的二进制文件 ,结果如下图, 我们 看到运行mysh之前的PID与运行mysh之后的PID是不同的,证明我们通过mysh启动了一个新的shell。 3) 获取机器码,以便进一步

Ucore lab5

了解第一个用户进程创建过程 了解系统调用框架的实现机制 了解ucore如何实现系统调用sys_fork/sys_exec/sys_exit/sys_wait来进行进程管理 练习0:已有实验代码改进 本实验中完成了用户进程的创建,能够对用户进程进行基本管理,并为用户进程提供了必要的系统调用。为了支持用户

lab2 bomblab

通过下面这个文件可以发现,read_line函数的结果rax放入了rdi寄存器,也就是作为phase_1函数的第一个参数,然后调用了phase_1函数 在phase_1函数中,又将0x402400放入esi寄存器,调用了strings_not_equal函数。 此时rdi寄存器存的是readline函数的结果,esi寄存器存的是一个地址,分别作为

jupyter lab环境配置

show kernel list remove kernel

切换lab

这个错误提示说明在切换到 syscall 分支之前,您对 Makefile 和 grade-lab-util 文件进行了本地修改,并且这些修改会被检出操作覆盖。在切换分支之前,您需要提交或贮藏这些修改。 根据您的操作,您可以按照以下步骤进行处理: 提交修改:如果您想保留这些修改并将其提交到当

使用 Learner Lab - 学生

AWS Academy Learner Lab 是提供一个帐号让学生可以自行使用 AWS 的服务,让学生可以在 100 USD的金额下,自行练习所要使用的 AWS 服务,AWS Academy 学习平台建立 Learner Lab - 教师 这篇文章介绍老师如何帮学生建立一个 Learner Lab 的课程。以下会有一系列的课程,示范如何使用 Learner

lab9 fs

目标:11+256+256*256个block inode的格式在 fs.h 的 struct dinode 中被定义,你需要特别注意以下几点 NDIRECT NINDIRECT MAXFILE addrs[] 在磁盘上找一个文件数据是通过 fs.c 中的 bmap() 实现的 无论是读还是写文件,都调用了 bmap 在写文件时, bmap() 分配了新的block去容纳文件内容,在必要的时候

Python jupyter lab 设置

在下载好jupyter lab 后,需要对其进行设置,尤其是远程服务器的时候,因为根本就是没有屏幕,也没有浏览器。 进去一通改,也能直接复制粘贴起来

CS144-Lab6

在本周的实验中,你将在现有的 NetworkInterface 基础上实现一个IP路由器,从而结束本课程。路由器有几个网络接口,可以在其中任何一个接口上接收互联网数据报。路由器的工作是根据 路由表 转发它得到的数据报:一个规则列表,它告诉路由器,对于任何给定的数据报: 发

Lab———Git使用指北

💡 本文从实际使用的角度出发,以IDEA Git插件为基本讲述了如果使用IDEA的Git插件来解决实际开发中的协作开发问题。本文从 远程仓库中拉取项目,在本地分支进行开发,把分支代码提交到远程分支 以及 管理者如何管理Master分支 四个角度来进行书写,相信看完本文后你也可