DVWA是OWASP官方编写的PHP网站,包含了各种网站常见漏洞

1. win10安装DVWA

DVWA搭建环境:

PHP环境+DVWA源代码

https://github.com/digininja/DVWA/archive/master.zip

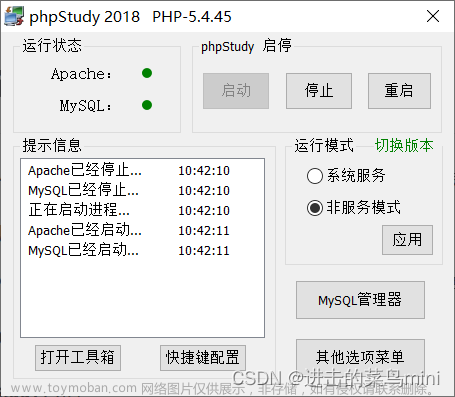

安装phpstudy

2.命令执行漏洞

命令执行漏洞是指服务器没有对执行的命令进行过滤,用户可以随意执行系统命令,命令执行漏洞属于高危漏洞之一。

命令连接符:

常见的cmd命令:

whoami 查看当前用户名

ipconfig 查看网卡信息

shutdown -s -t 0 关机

net user [username] [password] /add 增加一个用户名为username密码为password的新用户

type [file_name] 查看file_name文件内容

DVWA中的命令执行漏洞

(1)DVWA中low级别的command injection的代码:

防御命令执行的最高效的方法,——过滤命令连接符

将 ***| ; & || &&***这些符号替换为空,或者判断用户输入这些符号就终止执行。

(2)DVWA中midium级别的command injection的代码:

DVWA中midium级别中只过滤了&&和; 并不会影响其他符号正常使用。

渗透测试解决方法:

白盒测试:可以看到源代码,查看源代码过滤机制

黑盒测试:看不到源代码,依次尝试常见命令连接符

(3)DVWA中high级别的command injection的代码:

high级别防御中缺少对 |的检测,代码中是|[空格] 并不会影响 | 正常使用文章来源:https://www.toymoban.com/news/detail-462941.html

(4)DVWA中impossible级别

文章来源地址https://www.toymoban.com/news/detail-462941.html

文章来源地址https://www.toymoban.com/news/detail-462941.html

到了这里,关于漏洞靶场——DVWA+命令执行漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!