使用console连接线登录方法 1.使用cisco的console连接线,连接设备的console口和计算机com口(笔记本用USB转COM口连接线)2.使用超级终端或secureCRT软件连接设备 串行选项: 波特率:9600 数据位:8 奇偶校验:无 停止位:1 数据流控制: RTS/CTS 登陆设备后,基本配置命令与cisco路由器保持一致. 1. 设置主机名: #hostname ASA5510 2. 设置时区: #clock timezone EST 7 3. 设置时钟: #cloc

防火墙命令的几个特点:

show命令或者ping命令可以在任何模式下进行

查看防火墙的接口配置:show interface ip brief

查看路由:show route

防火墙默认策略:

高安全级别到低安全级别的流量是放行的

低安全级别到高安全级别的流量是拒绝的

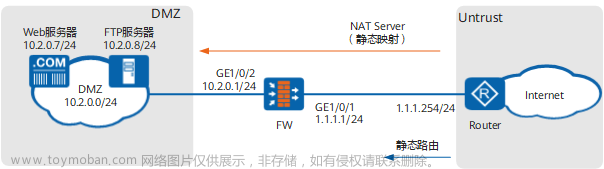

任务要求:

每台路由器与防火墙是可以ping通的

R1给R2发送ICMP数据要收到回包

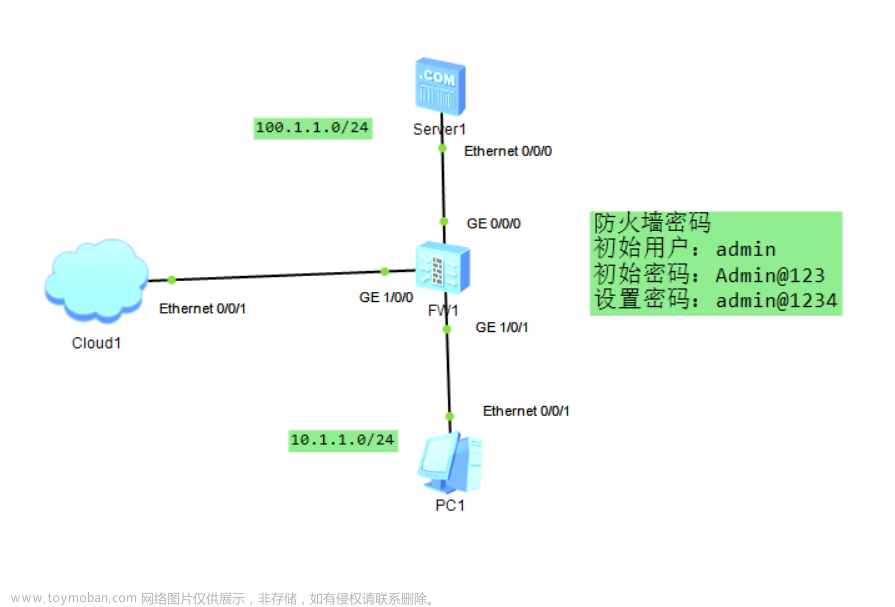

拓扑需要:

防火墙:5506-x 、路由器:2911

拓扑搭建:

路由器的命名、接口地址的配置:

R1

Router>en

Router#config t

Router(config)#hostname R1

R1(config)#int g0/0

R1(config-if)#ip address 192.168.4.1 255.255.255.0

R1(config-if)#no shutdown

R2

Router>en

Router#config t

Router(config)#hostname R2

R2(config)#int g0/0

R2(config-if)#ip address 200.200.1.1

R1(config-if)#no shutdown

ASA2 (5506-X)

ciscoasa>en

ciscoasa#config t

ciscoasa(config)#hostname ASA2

ASA2(config)#int g1/1

ASA2(config-if)#nameif inside

ASA2(config-if)# security-level 100 //5505-X防火墙只要配置上inside区,默认安全级别就是100

ASA2(config-if)#ip address 192.168.4.2 255.255.255.0

ASA2(config-if)#no shutdown

ASA2(config-if)#int g1/2

ASA2(config-if)#nameif outside

ASA2(config-if)# security-level 5 //outside区的默认安全级别是0

ASA2(config-if)#ip address 200.200.1.2 255.255.255.0

ASA2(config-if)#no shutdown

配置默认路由:

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.4.2

R2(config)#ip route 0.0.0.0 0.0.0.0 200.200.1.2

ASA2(config)#route outside 0.0.0.0 0.0.0.0 200.200.1.1

ASA2(config)#route inside 0.0.0.0 0.0.0.0 192.168.4.1

放行ICMP:

ASA2(config)# access-list 100 permit icmp host 200.200.1.1 host 192.168.4.1文章来源:https://www.toymoban.com/news/detail-483470.html

ASA2(config)# access-group 100 in interface outside //因为outside的安全级别比inside安全级别低,所以R1可以给R2发送ICMP的包,但是ICMP的回包会被防火墙拦截,所以放行主机号为200.200.1.1通向主机号为192.168.4.1的ICMP包,就可以完成任务要求文章来源地址https://www.toymoban.com/news/detail-483470.html

到了这里,关于思科5505/5506防火墙配置與範例的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!