边界防护的安全理念

边界防护

网络边界:

具有不同安全级别的网络之间的分界线都可以定义为网络边界。

网络边界防护:

针对不同网络环境所设置的安全防御措施。

企业网络常见边界:企业内部网络与外部网络

■企业部门之间 ——>业务类型

■重要部门与其他部门之间 ——>敏感程度

■分公司与分公司(或总部)之间 ——>地理位置

划分边界

目的:

实现大规模复杂信息系统安全等级保护。

作用:

把一个大规模复杂系统的安全问题,化解为更小区域的安全保护问题。

依据:

信息资产——>安全策略级别——>安全区域——>确定边界

边界防护的安全理念

基本安全防护:采用常规的边界防护机制,如基本的登录/连接控制等,实现基本的信息系统边界安全防护。

较严格安全防护Z:采用较严格的安全防护机制,如较严格的登录/连接控制,普通功能的防火墙、防病毒网关、入侵防范、信息过滤、边界完整性检查等。

严格安全防护:根据当前信息安全对抗技术的发展,采用严格的安全防护机制,如严格的登录/连接机制,高安全功能的防火墙、防病毒网关、入侵防范、信息过滤、边界完整性检查等。

特别安全防护:采用当前最先进的边界防护技术,必要时可以采用物理隔离安全机制,实现特别安全要求的边界安全防护

网络边界相应的关键产品和技术

安全域:方便更小的、结构化的区域的安全保护和安全运维。

访问控制:明确什么角色的用户能访问什么类型的资源。

防火墙技术:根据边界系统的安全策略对进出网络的信息流进行控制

网闸技术:实现两个相互物理隔离的网络间安全、高速、可靠地进行数据交换。

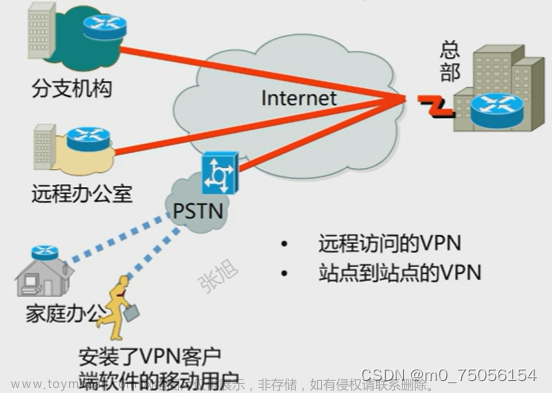

VPN技术:通过在公用网络上建立专用网络进行加密通讯。

边界防护技术—安全域

以业务为中心

以流程为驱动

以风险为导向

边界防护技术–安全域划分的目标和原则

**目的:**纵深防护、抵御威胁、保证业务

**原则:**业务保障原则、结构性原则、等级保护原则、生命周期原则

边界防护技术—防火墙技术

隔离和访问控制

边界防护技术—防火墙的域间访问

边界防护技术—防火墙其他功能

01 基础组网和防护功能

02 记录监控网络存取与访问

03 限定内部用户访问特殊站点

04 限制风险范围

05 网络地址转换

06 虚拟专用网

边界防护技术—防火墙三种工作模式

路由模式如:互联网出口处

透明模式 如:专网分支校区

混合模式 如:一墙多用

边界防护技术—防火墙的应用场景

应用场景:互联网出口和数据中心出口

外部威胁危害上网安全:●钓鱼、恶意URL访问、病毒、木马.远程植入、僵尸控制……

违规访问引发的风险:●网络资源滥用、违规内容访问和外发、机密信息外泄

边界防护技术—网闸

应用场景:高校财务专网和校园网之间安全隔离

常见需求:高校内部网络办公区和服务器区之间,办公区用户能上互联网又需要访问服务器区的FTP、数据库、邮件服务器,还担心核心服务器区受到互联网黑客攻击。

常见需求:物理隔离的内外网之间因为业务系统需求,需要在保障安全隔离的前提下实现文件、数据库的信息同步。

边界防护技术—VPN

V代表Virtual ,是虚拟的。

P代表Private ,表示VPN是用户私有的,

只有经过授权的用户才可以使用网络。

N代表Network,网络。

VPN原理

边界防护技术—SSL VPN

SSL VPN特点:

1.保密:在握手协议中定义了会话密钥后,所有的消息都被加密。

2.鉴别:可选的客户端认证,和强制的服务器端认证。

3.完整性:传送的消息包括消息完整性检查(使用MAC)。

SSL的工作原理

1.SSL在工作时主要使用一 下三种协议

2.握手协议(Handshake protocol)

3.记录协议(Record protocol)

4.警报协议(Alert protocol)

边界防护技术—IPSec VPN

■隧道模式

IPsec对整个IP数据包进行封装和加密,隐蔽了源和目的IP地址

从外部看不到数据包的路由过程 文章来源:https://www.toymoban.com/news/detail-499848.html

文章来源:https://www.toymoban.com/news/detail-499848.html

■传输模式

IPsec只对IP有效数据载荷进行封装和加密, IP源和目的IP地址不加密传送

安全程度相对较低 文章来源地址https://www.toymoban.com/news/detail-499848.html

文章来源地址https://www.toymoban.com/news/detail-499848.html

到了这里,关于网络安全产品认知——边界防护的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!