在本章节中,我们将学习内网渗透和提权技术。我们会尽量详细、通俗易懂地讲解,并提供尽可能多的实例。

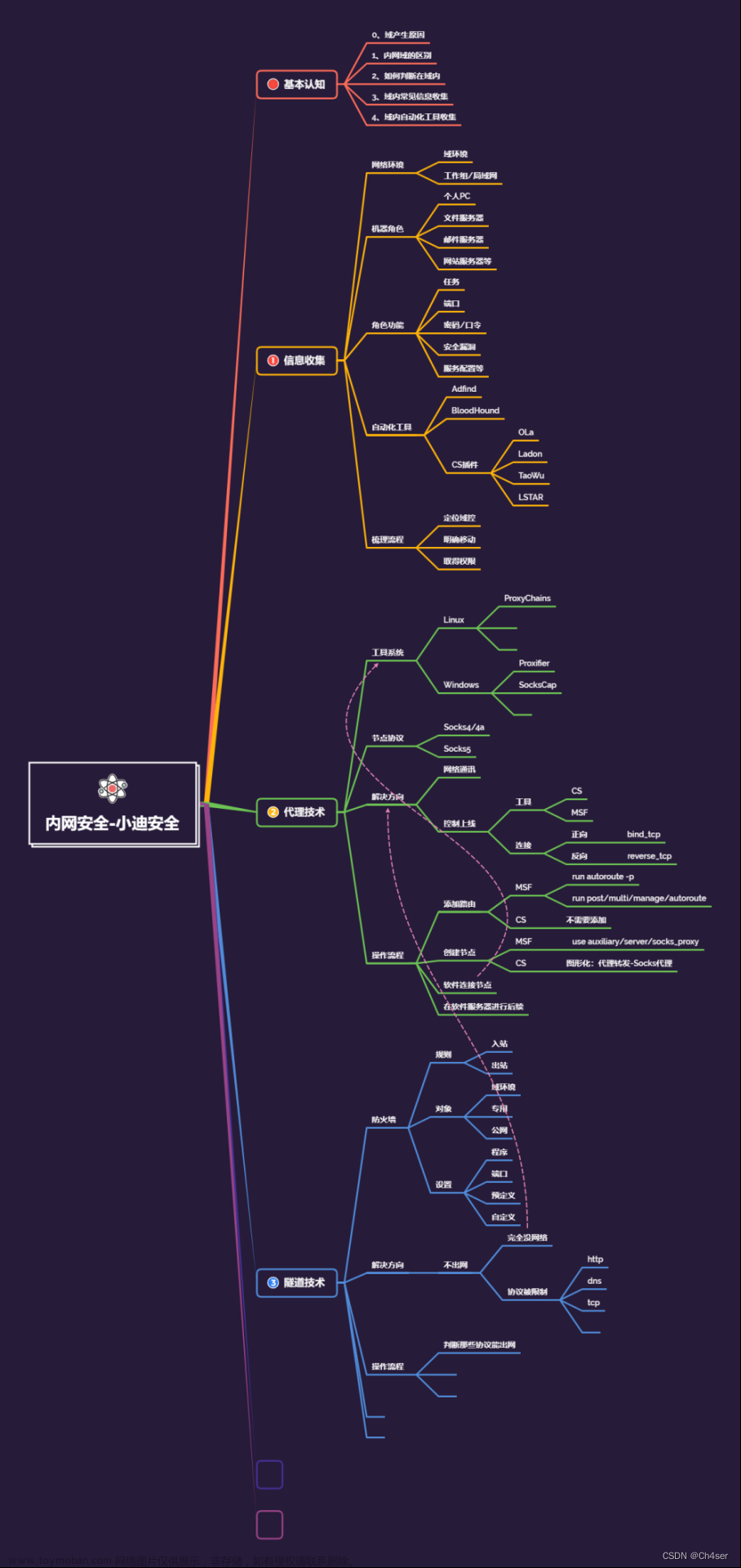

7.1 内网渗透概述

内网渗透是指攻击者在成功进入目标网络后,对内部资源进行横向渗透以获取更多权限和信息的过程。内网渗透测试的目的是发现网络内部存在的安全漏洞和风险,以便采取有效的防护措施。

常见的内网渗透方法包括利用漏洞、密码攻击、嗅探等。接下来,我们将详细介绍这些方法及其实例。

7.2 利用漏洞进行内网渗透

在内网中,攻击者可以利用各种漏洞来实现对内部资源的访问和控制。以下是一些常见的漏洞类型及其利用方法:

7.2.1 服务漏洞

服务漏洞是指软件服务中存在的可以被攻击者利用的安全漏洞。攻击者可以利用服务漏洞执行代码、获取敏感信息等。例如,MS17-010(永恒之蓝)就是一个著名的服务漏洞,攻击者可以利用该漏洞在未经授权的情况下远程执行代码。

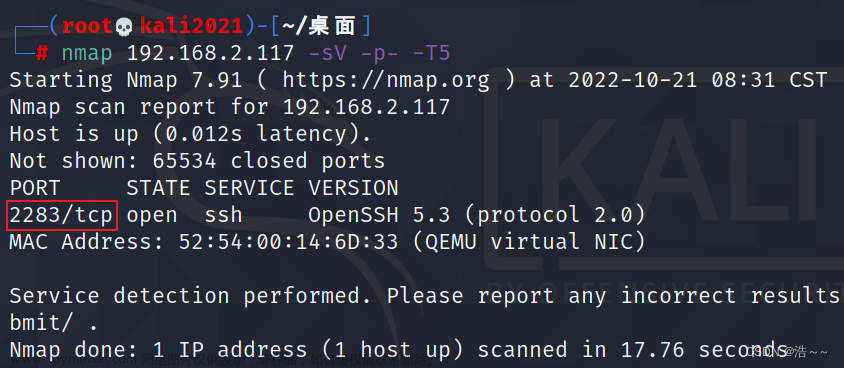

在内网渗透过程中,攻击者可以使用漏洞扫描器(如Nessus、OpenVAS等)扫描内网中的主机,发现存在漏洞的服务。然后,攻击者可以使用漏洞利用框架(如Metasploit、ExploitDB等)来利用这些漏洞,获取更多权限和信息。

7.2.2 配置漏洞

配置漏洞是指系统或软件中由于配置错误导致的安全问题。攻击者可以利用配置漏洞绕过权限限制、获取敏感信息等。例如,攻击者可能会发现某个数据库服务器的默认管理凭据未更改,从而轻松获取数据库访问权限。

在内网渗透过程中,攻击者可以收集内网中的配置信息,如系统版本、服务设置、网络拓扑等。然后,攻击者可以根据这些信息寻找存在配置漏洞的目标,并尝试利用这些漏洞来实现渗透。

7.3 密码攻击进行内网渗透

密码攻击是指攻击者通过猜测或窃取密码来获取目标系统或服务的访问权限。在内网渗透过程中,攻击者可以利用以下密码攻击方法:

7.3.1 弱口令攻击

弱口令攻击是指攻击者尝试使用常见的简单密码(如123456、password等)来猜测目标账户的密码。在内网渗透过程中,攻击者可以使用弱口令字典和密码猜测工具(如Hydra、Medusa等)来对内网中的账户进行弱口令攻击。

7.3.2 传播式攻击

传播式攻击是指攻击者在成功获取某个账户的密码后,尝试使用该密码访问其他系统或服务。在内网渗透过程中,攻击者可以利用传播式攻击来实现横向渗透,并获取更多权限和信息。

7.4 嗅探技术进行内网渗透

嗅探是指攻击者通过监听网络传输的数据包,以获取敏感信息。在内网渗透过程中,攻击者可以利用以下嗅探技术:

7.4.1 ARP欺骗

ARP(Address Resolution Protocol)欺骗是一种网络攻击技术,攻击者通过发送伪造的ARP数据包,欺骗目标主机,使其将数据包发送到攻击者指定的主机。在内网渗透过程中,攻击者可以利用ARP欺骗实现中间人攻击,从而窃取目标主机之间通信的数据。

以下是一个使用arpspoof工具进行ARP欺骗的示例:

# 开启IP转发

echo 1 > /proc/sys/net/ipv4/ip_forward

# 执行ARP欺骗

arpspoof -i eth0 -t target_ip -r gateway_ip

7.4.2 数据包嗅探

数据包嗅探是指攻击者通过捕获网络传输的数据包,以获取敏感信息。在内网渗透过程中,攻击者可以使用数据包嗅探工具(如Wireshark、Tcpdump等)来捕获内网中的数据包,并分析这些数据包以获取敏感信息。

以下是一个使用tcpdump工具进行数据包嗅探的示例:

# 捕获HTTP数据包

tcpdump -i eth0 -w output.pcap 'port 80'

7.5 提权技术

提权是指攻击者在获取目标系统或服务的低权限访问后,通过利用漏洞或配置错误等方法,提升自己的权限。在内网渗透过程中,提权是至关重要的一环,因为它可以帮助攻击者获取更多权限和信息。以下是一些提权技术:

7.5.1 操作系统漏洞利用

操作系统漏洞利用是指攻击者利用操作系统中存在的漏洞来提升自己的权限。在内网渗透过程中,攻击者可以使用漏洞利用框架(如Metasploit、ExploitDB等)来搜索和利用目标操作系统的漏洞。

7.5.2 服务或应用程序漏洞利用

服务或应用程序漏洞利用是指攻击者利用服务或应用程序中存在的漏洞来提升自己的权限。在内网渗透过程中,攻击者可以针对目标主机上运行的服务或应用程序进行漏洞分析和利用。

7.5.3 配置错误利用

配置错误利用是指攻击者利用系统或软件中的配置错误来提升自己的权限。在内网渗透过程中,攻击者可以收集目标主机的配置信息,并尝试利用这些信息中的配置错误来实现提权。

7.6 总结

本章节介绍了内网渗透和提权技术的基本概念和方法。渗透测试的目的是发现网络内部存在的安全漏洞和风险,以便采取有效的防护措施。在进行内网渗透和提权时,攻击者通常会利用漏洞、密码攻击、嗅探等方法来获取更多权限和信息。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-513944.html

![[渗透测试]—7.3 内网渗透和提权技术](https://imgs.yssmx.com/Uploads/2023/07/513944-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-513944.html

文章来源地址https://www.toymoban.com/news/detail-513944.html

到了这里,关于[渗透测试]—7.3 内网渗透和提权技术的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.3 网络渗透测试技术和工具](https://imgs.yssmx.com/Uploads/2024/02/503799-1.jpg)

![[渗透测试]—2.3 密码破解技术](https://imgs.yssmx.com/Uploads/2024/02/501347-1.jpg)