网络空间安全——MS15_034漏洞验证与安全加固

靶机:windows 2008 安装好iis7.5

1.安装iis7.5,用127.0.0.1访问,将访问页面截图

2.用burpsuite 抓包分析是否存在ms15_034漏洞,抓包验证截图

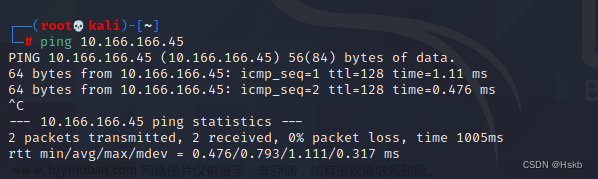

3.调用msf相应的测试模块进行扫描,将测试模块截图

4.将测试结果进行截图,判断是否存在ms15_034漏洞

5.使用拒绝服务模块,来进行测试,将模块名称截图

6.用拒绝服务模块进行攻击的结果进行截图

7.对靶机进行修补,将修补过程进行截图 文章来源:https://www.toymoban.com/news/detail-516626.html

文章来源:https://www.toymoban.com/news/detail-516626.html

8.再次利用拒绝服务攻击,验证是否还存在漏洞 文章来源地址https://www.toymoban.com/news/detail-516626.html

文章来源地址https://www.toymoban.com/news/detail-516626.html

到了这里,关于网络空间安全——MS15_034漏洞验证与安全加固的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!