在渗透测试过程中,漏洞评估和报告编写是非常重要的环节。漏洞评估可以帮助你确定哪些漏洞更加关键,需要优先修复。而报告则是向客户或公司领导展示渗透测试结果的关键文档。本节将介绍漏洞评估和报告编写的基本概念、方法和要点。

1. 漏洞评估

漏洞评估是对已发现的安全漏洞进行分析和评估的过程,目的是确定漏洞的影响程度和修复优先级。漏洞评估通常包括以下几个方面:

- 漏洞的类型和原因

- 漏洞的危害程度

- 漏洞的修复难易程度

- 漏洞的发现频率

在评估漏洞时,可以参考一些标准化的评分体系,如CVSS(Common Vulnerability Scoring System)。CVSS是一种通用的漏洞评分系统,提供了一套客观的标准来评价漏洞的危害程度。CVSS分数范围为0-10,分数越高,漏洞的危害程度越大。

2. 报告编写

在渗透测试完成后,通常需要编写一份详细的报告,向客户或公司领导汇报渗透测试的结果。报告应该包括以下内容:

摘要

摘要部分简要概述渗透测试的目标、范围、时间和主要发现。这部分内容应该简洁明了,方便读者快速了解渗透测试的背景和重要信息。

示例:

本次渗透测试针对XYZ公司的内部网络进行,测试范围包括Web应用服务器、数据库服务器和内部办公网络。测试周期为2023年6月1日至2023年6月15日。本次测试共发现安全漏洞20个,其中高危漏洞5个,中危漏洞10个,低危漏洞5个。

测试方法和过程

在这部分,详细描述渗透测试的方法和过程,包括测试工具的使用、信息收集、漏洞扫描、漏洞利用等阶段。这可以帮助读者了解渗透测试的具体实施情况,以及发现漏洞的过程。

示例:

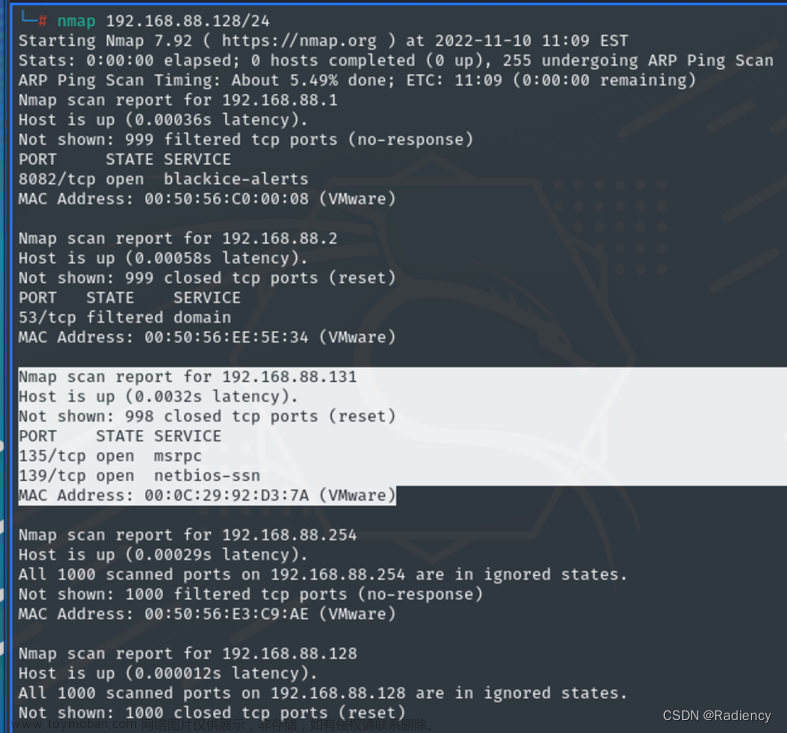

1. 信息收集:使用Nmap扫描目标网络的IP地址、开放端口和服务版本。

2. 漏洞扫描:使用Nessus扫描目标系统的潜在安全漏洞。

3. 漏洞利用:使用Metasploit和sqlmap利用已知漏洞,获取目标系统的访问权限。

4. 权限提升:利用目标系统的配置错误和漏洞,尝试提升访问权限。

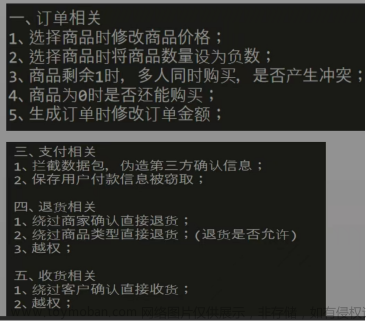

漏洞列表和评估

这部分是报告的核心内容,列出所有发现的安全漏洞,对每个漏洞进行详细的描述、评估和建议。应该包括漏洞的类型、原因、危害程度、修复方法等信息。

示例:

1. 漏洞1:SQL注入漏洞

- 类型:Web应用漏洞

-原因:用户输入未经过充分过滤和检查,导致恶意SQL语句可以注入到数据库查询中

- 危害程度:高

- CVSS评分:9.0

- 修复建议:对用户输入进行严格的过滤和检查,使用参数化查询或预编译语句来防止SQL注入

2. 漏洞2:弱密码策略

- 类型:配置漏洞

- 原因:系统允许使用过于简单的密码

- 危害程度:中

- CVSS评分:5.0

- 修复建议:实施数字、字母、特殊字符的组合密码策略,增加密码最小长度和复杂度要求

3. 漏洞3:未加密的数据传输

- 类型:通信安全漏洞

- 原因:应用程序在网络通信中未使用加密方式

- 危害程度:中

- CVSS评分:4.0

- 修复建议:使用SSL/TLS等加密技术,确保数据在传输过程中的安全性

总结和建议

在报告总结部分,对渗透测试的结果进行总结,并提出一些建议。这部分内容应该侧重于帮助客户或公司领导理解渗透测试结果的意义,以及如何采取措施改善安全状况。

示例:

本次渗透测试发现XYZ公司内部网络存在一定数量的安全漏洞,其中部分高危漏洞可能导致严重的安全事件。建议XYZ公司针对本次测试的结果,从以下几个方面改善安全状况:

1. 对所有发现的漏洞进行修复,优先处理高危漏洞。

2. 提高员工的安全意识和技能,定期进行安全培训和演练。

3. 建立完善的安全管理制度和应急响应机制,确保在发生安全事件时能够迅速有效地应对。

4. 定期进行渗透测试和安全审计,及时发现和修复潜在的安全风险。

3. 实例学习

为了帮助你更好地理解渗透测试报告的编写,这里提供一个简化的实例。假设你已经完成了一次针对某公司的渗透测试,发现了一个SQL注入漏洞和一个弱密码策略问题。你可以参考以下示例来编写报告:

# 渗透测试报告

## 摘要

本次渗透测试针对某公司的内部网络进行,测试范围包括Web应用服务器和数据库服务器。测试周期为2023年6月1日至2023年6月7日。本次测试共发现安全漏洞2个,其中高危漏洞1个,中危漏洞1个。

## 测试方法和过程

1. 信息收集:使用Nmap扫描目标网络的IP地址、开放端口和服务版本。

2. 漏洞扫描:使用Nessus扫描目标系统的潜在安全漏洞。

3. 漏洞利用:使用sqlmap利用SQL注入漏洞,获取数据库访问权限。

## 漏洞列表和评估

1. 漏洞1:SQL注入漏洞

- 类型:Web应用漏洞

- 原因:用户输入未经过充分过滤和检查,导致恶意SQL语句可以注入到

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-553438.html

![[渗透测试]—3.3 漏洞评估和报告编写](https://imgs.yssmx.com/Uploads/2023/07/553438-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-553438.html

文章来源地址https://www.toymoban.com/news/detail-553438.html

到了这里,关于[渗透测试]—3.3 漏洞评估和报告编写的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—5.2 网络协议漏洞](https://imgs.yssmx.com/Uploads/2024/02/502486-1.jpg)