目录

一、首先配置环境:

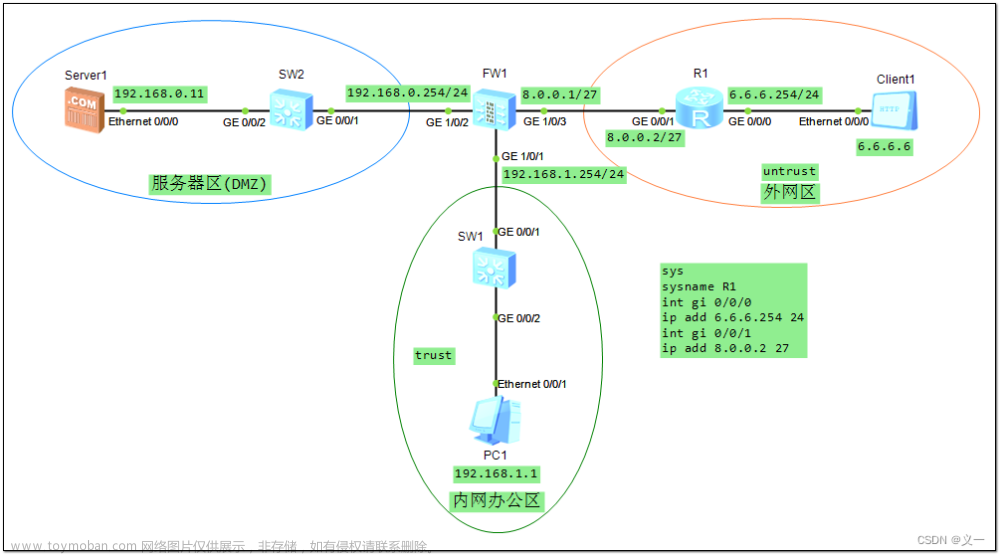

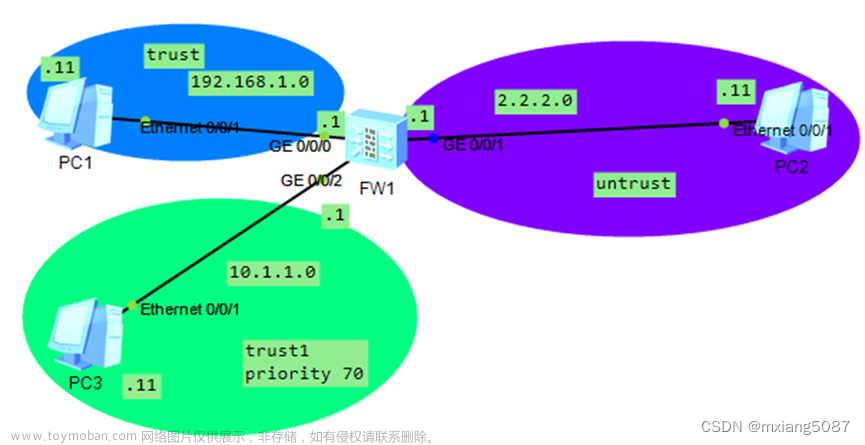

二、实验拓扑及说明

拓扑:

PC1和PC2配置ip地址:编辑编辑

r4路由器配置ip:

进行防火墙的设置:

1、创建trust1区域和untrust1区域

2、制定防火墙的策略:

3、为防火墙增加可以到达PC2的路由:

三、测试

1、PC1pingPC2:

2、PC2pingPC1:

文章来源地址https://www.toymoban.com/news/detail-599924.html

一、首先配置环境:

1、下载并且设置USG6000v的一个镜像包:

链接:USG6000v镜像

提取码:6000

2、打开ensp开启已经配置好的USG6000v防火墙

拖拽出一个Cloud与防火墙连接

注意:防火墙必须使用 GE 0/0/0口进行连接

3、配置CLoud:

4、将防火墙的接口ip设置为与虚拟网卡一个网段:

[USG6000V1]int gi 0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip address 192.168.159.100 245、由于防火墙默认关闭了所有的功能,这里还需要开启功能:

[USG6000V1-GigabitEthernet0/0/0]service-manage all permit 6、浏览器输入你为防火墙配置的id进入图形化的防火墙配置页面:

7、数据账号密码登录进入

8、完成防火墙上其他需要使用到的接口的ip地址配置,并且开启该接口的所有功能:

[USG6000V1]int gi 1/0/0

[USG6000V1-GigabitEthernet1/0/0]ip add 10.1.1.2 24

[USG6000V1-GigabitEthernet1/0/0]int gi 1/0/1

[USG6000V1-GigabitEthernet1/0/1]ip add 20.1.1.1 24

[USG6000V1]int gi1/0/0

[USG6000V1-GigabitEthernet1/0/0]service-manage all permit

[USG6000V1]int gi1/0/1

[USG6000V1-GigabitEthernet1/0/1]service-manage all permit 二、实验拓扑及说明

拓扑:

PC1和PC2配置ip地址:

r4路由器配置ip:

[r4]int gi 0/0/0

[r4-GigabitEthernet0/0/0]ip add 20.1.1.2 24

[r4-GigabitEthernet0/0/0]int gi 0/0/1

[r4-GigabitEthernet0/0/1]ip add 30.1.1.1 24注意:这里还需要在r4上写一条缺省到防火墙,目的是让pc1访问pc2的流量可以正常返回:

[r4]ip route-static 0.0.0.0 0 20.1.1.1进行防火墙的设置:

1、创建trust1区域和untrust1区域

2、制定防火墙的策略:

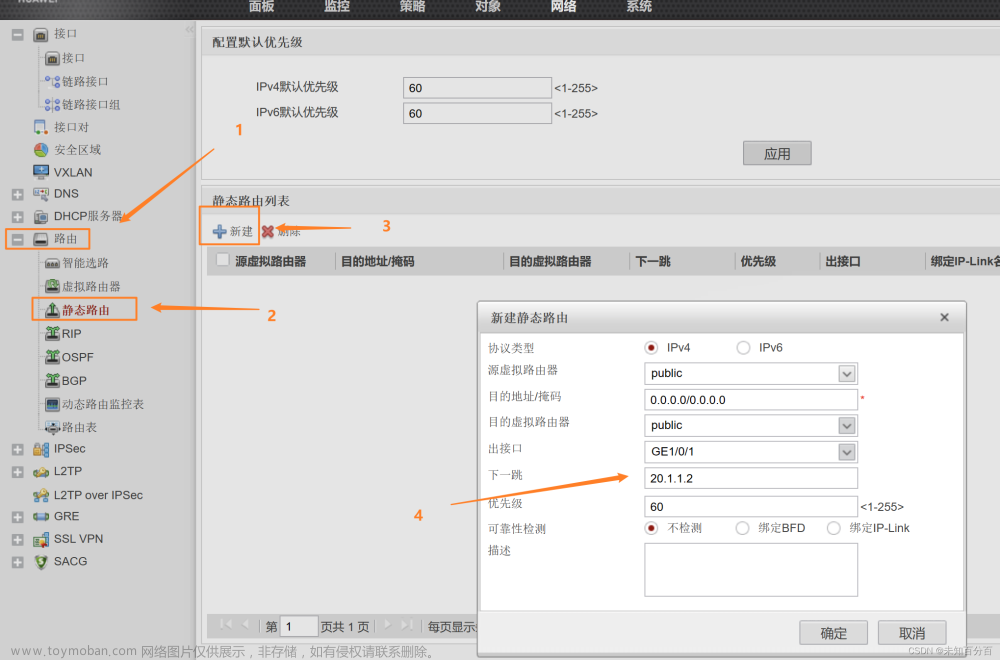

3、为防火墙增加可以到达PC2的路由:

三、测试

1、PC1pingPC2:

成功!

2、PC2pingPC1:

失败!

失败的原因:因为策略是只匹配第一条,然而第一条中只写了从pc1到pc2的没有pc2到pc1的;文章来源:https://www.toymoban.com/news/detail-599924.html

到了这里,关于USG6000v防火墙的基本使用:制定安全策略让不同安全区域的设备进行访问的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!