隐藏信息探索

1.访问服务器的FTP服务,下载图片QR,从图片中获取flag,并将flag提交;

通过windows电脑自带的图片编辑工具画图将打乱的二维码分割成四个部分,然后将四个部分通过旋转、移动拼接成正确的二维码

使用二维码扫描工具CQR.exe扫描该二维码

获得一串base64的编码,进行解码得到flag

Flag:xqFcT59a7iQw

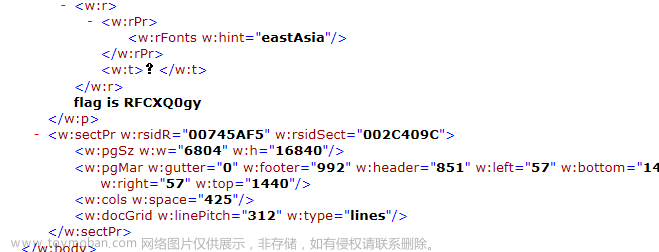

2.访问服务器的FTP服务,下载文件document,从文件中获取flag,并将flag提交;

使用16进制编辑器HxD查看doucument.docx

发现文件头为50 4B 03 04 ,不是word文件的格式,而是zip的文件头,将文件后缀修改为zip,并将压缩包解压

查看解压的文件,发现许多后缀为xml的文件并尝试查找flag,在word目录中的document.xml文件下找到flag

Flag:RFCXQ0gy

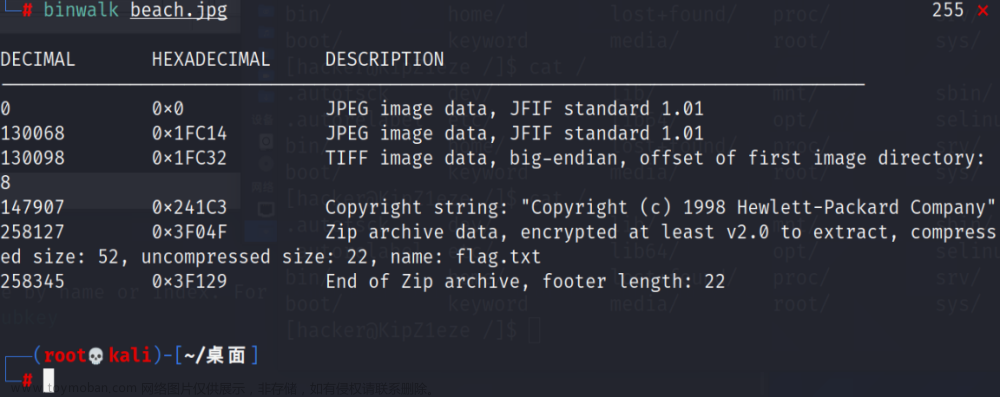

3.访问服务器的FTP服务,下载图片beach,从图片中获取flag,并将flag提交; 使用kali工具binwalk查看图片隐藏的信息,发现图片中隐藏了一个jpeg图片和zip压缩包文件

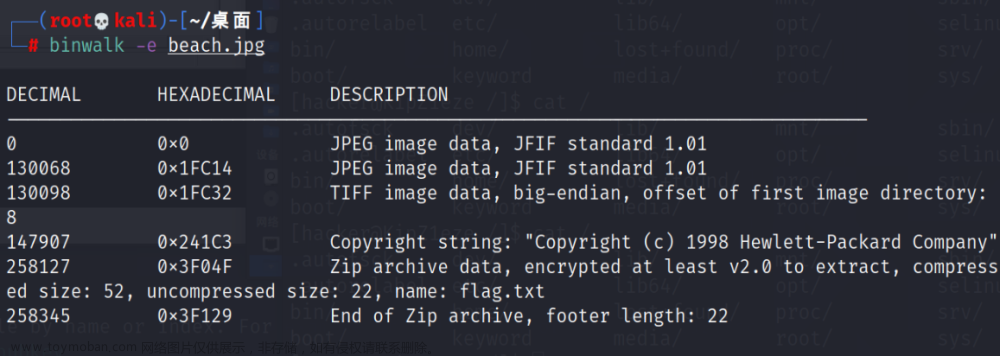

binwalk -e 图片 #提取文件

使用binwalk工具提取文件的时候会自动在当前目录生成_beach.jpg.extracted这样格式的文件夹,被提取的文件就在该目录中,直接解压flag.zip发现是需要密码的,使用hxd软件查看jpg图片,在里面找到一段base64编码

文章来源:https://www.toymoban.com/news/detail-794033.html

文章来源:https://www.toymoban.com/news/detail-794033.html

对该字符串进行解密文章来源地址https://www.toymoban.com/news/detail-794033.html

到了这里,关于网络安全B模块(笔记详解)- 隐藏信息探索的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!