第二十四天

一、PHP文件管理-显示&上传功能实现

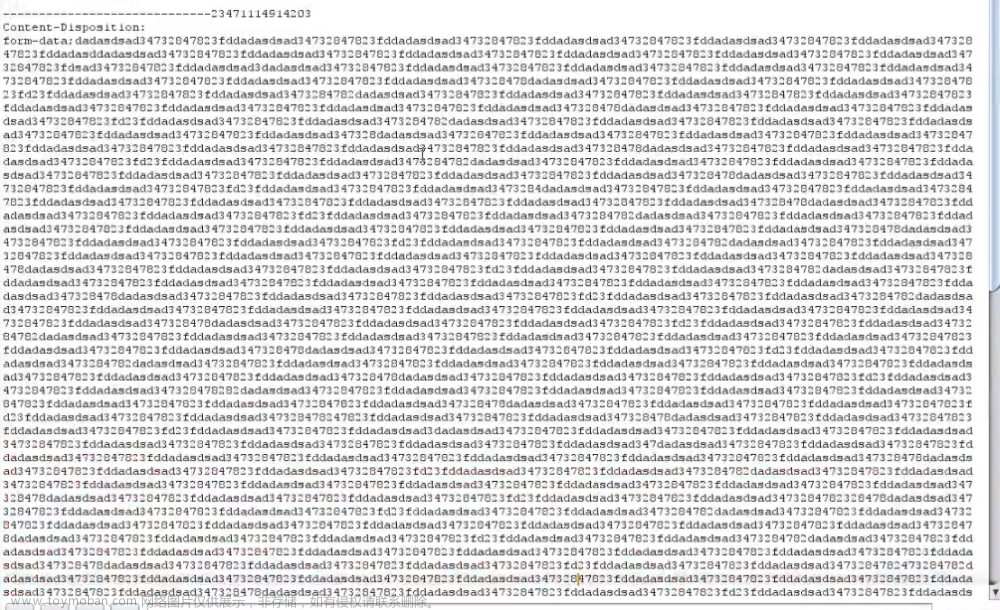

- 如果被抓包抓到数据包,并修改Content-Type内容 则也可以绕过筛查 正常进行上传和下载

二、文件上传-$_FILES&过滤机制实现

-

无过滤机制

-

黑名单过滤机制

- 使用 explode 函数通过点号分割文件名,获取文件后缀

- 使用 end 函数获取数组中的最后一个元素,即文件后缀

- 检查文件后缀是否在黑名单中

- 如果文件后缀在黑名单中,输出非法后缀文件信息

- 如果文件后缀不在黑名单中,移动上传的文件到指定目录

- 输出上传成功的提示信息

- 白名单过滤机制

- 基本和黑名单一样简单修改即可

- 只能上传白名单相符的后缀

- 文件类型过滤机制

- 如果是图片在抓包内容Content-Type: image/png

- 如果是exe文件抓包内容Content-Type: application/x-msdownload

$_FILES:PHP中一个预定义的超全局变量,用于在上传文件时从客户端接收文件,并将其保存到服务器上。它是一个包含上传文件信息的数组,包括文件名、类型、大小、临时文件名等信息。

$_FILES["表单值"]["name"] 获取上传文件原始名称

$_FILES["表单值"]["type"] 获取上传文件MIME类型

$_FILES["表单值"]["size"] 获取上传文件字节单位大小

$_FILES["表单值"]["tmp_name"] 获取上传的临时副本文件名

$_FILES["表单值"]["error"] 获取上传时发生的错误代码

move_uploaded_file() 将上传的文件移动到指定位置的函数

三、文件显示-目录遍历&过滤机制实现

1.功能:显示 上传 下载 删除 编辑 包含等

-

打开目录读取文件列表

-

递归循环读取文件列表

-

判断是文件还是文件夹

-

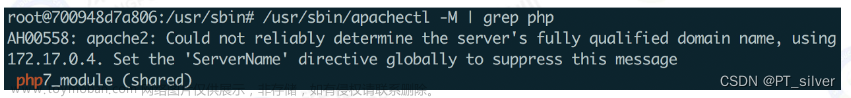

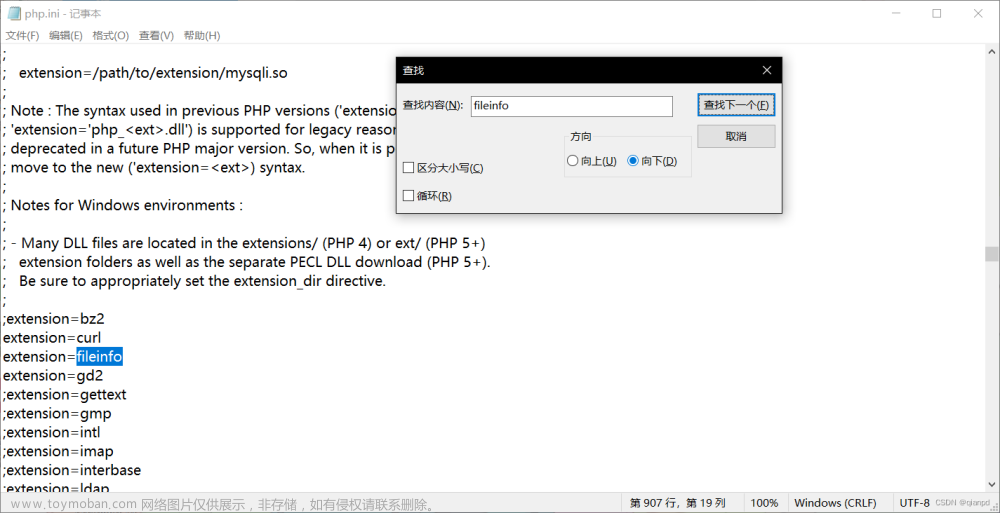

PHP.INI目录访问控制

is_dir() 函数用于检查指定的路径是否是一个目录

opendir() 函数用于打开指定的目录,返回句柄,用来读取目录中的文件和子目录

readdir() 函数用于从打开的目录句柄中读取目录中的文件和子目录

open_basedir:PHP.INI中的设置用来控制脚本程序访问目录

1.opendir() 函数:

-

opendir()用于打开一个目录句柄(directory handle)。 - 接受一个参数,即要打开的目录的路径。

- 返回一个目录句柄,该句柄可以用于后续对目录的操作。

- 通常与

closedir()配合使用,用于关闭目录句柄。

示例:文章来源地址https://www.toymoban.com/news/detail-861537.html

phpCopy code

$dir_handle = opendir('/path/to/directory');

2.readdir() 函数:文章来源:https://www.toymoban.com/news/detail-861537.html

-

readdir()用于读取目录句柄中的条目。 - 接受一个参数,即之前使用

opendir()打开的目录句柄。 - 在每次调用时,返回目录中的下一个文件或目录的名称。

- 当没有更多的文件或目录时,返回

false。

示例:

phpCopy code

$file = readdir($dir_handle);

四.环境复现

1.上传功能

1.页面代码

<form action="upload.php" method="POST" enctype="multipart/form-data">

<!-- 用于标识上传文件的标签 -->

<label for="file">选择文件:</label>

<br>

<!-- 文件输入框,允许用户选择要上传的文件 -->

<input type="file" id="file" name="f">

<br>

<!-- 提交按钮,触发文件上传操作 -->

<button type="submit">上传文件</button>

</form>

2.后端源码

<?php

// 从上传文件数组中获取文件名

$name = $_FILES['f']['name'];

// 从上传文件数组中获取文件类型

$type = $_FILES['f']['type'];

// 从上传文件数组中获取文件大小

$size = $_FILES['f']['size'];

// 从上传文件数组中获取临时文件名

$tmp_name = $_FILES['f']['tmp_name'];

// 从上传文件数组中获取错误码

$error = $_FILES['f']['error'];

// 输出文件名

echo $name . "<br>";

// 输出文件类型

echo $type . "<br>";

// 输出文件大小

echo $size . "<br>";

// 输出临时文件名

echo $tmp_name . "<br>";

// 输出错误码

echo $error . "<br>";

// 如果成功将临时文件移动到指定目录,则输出文件上传成功

if (move_uploaded_file($tmp_name, 'upload/' . $name)) {

echo "文件上传成功!";

}

?>

2.黑名单过滤机制

1.实现源码

// 上传文件后缀过滤,使用黑名单机制

$black_ext = array('php', 'asp', 'jsp', 'aspx');

// 使用 explode 函数通过点号分割文件名,获取文件后缀

$fenge = explode('.', $name);

// 使用 end 函数获取数组中的最后一个元素,即文件后缀

$exts = end($fenge);

// 检查文件后缀是否在黑名单中

if (in_array($exts, $black_ext)) {

// 如果文件后缀在黑名单中,输出非法后缀文件信息

echo '非法后缀文件' . $exts;

} else {

// 如果文件后缀不在黑名单中,移动上传的文件到指定目录

move_uploaded_file($tmp_name, 'upload/' . $name);

// 输出上传成功的提示信息

echo "<script>alert('上传成功!')</script>";

}

?>

3.白名单过滤机制

1.实现源码

//白名单过滤机制

**// 允许上传的文件后缀白名单

$allow_ext = array('png', 'jpg', 'gif', 'jpeg');**

// 使用 explode 函数通过点号分割文件名,获取文件后缀

$fenge = explode('.', $name);

// 使用 end 函数获取数组中的最后一个元素,即文件后缀

$exts = end($fenge);

// 检查文件后缀是否在允许的白名单中

**if (!in_array($exts, $allow_ext)) {

// 如果文件后缀不在白名单中,输出非法后缀文件信息

echo '非法后缀文件' . $exts;**

} else {

// 如果文件后缀在白名单中,移动上传的文件到指定目录

move_uploaded_file($tmp_name, 'upload/' . $name);

// 输出上传成功的提示信息

echo "<script>alert('上传成功!')</script>";

}

4.文件过滤机制

1.实现源码

//MIME文件类型过滤

**// 允许上传的文件 MIME 类型白名单

$allow_type = array('image/png', 'image/jpg', 'image/jpeg', 'image/gif');**

// 检查文件 MIME 类型是否在允许的白名单中

if (!in_array($type, $allow_type)) {

// 如果文件 MIME 类型不在白名单中,输出非法文件类型信息

echo '非法文件类型';

} else {

// 如果文件 MIME 类型在白名单中,移动上传的文件到指定目录

move_uploaded_file($tmp_name, 'upload/' . $name);

// 输出上传成功的提示信息

echo '<script>alert("上传成功")</script>';

}

到了这里,关于第24天:安全开发-PHP应用&文件管理模块&显示上传&黑白名单类型过滤&访问控制的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[网络安全] Windows Server 设置文件屏蔽防止黑客利用漏洞上传特定类型的非法文件(.asp .aspx .jsp .php)](https://imgs.yssmx.com/Uploads/2024/02/650978-1.png)