ARP欺骗的本质是把虚假的IP-MAC映射关系通过ARP报文发给主机,让主机把虚假的IP-MAC映射存入ARP缓存表(可能是IP地址错误,也可能是MAC地址错误),让其无法正确发送数据

漏洞的根源

-

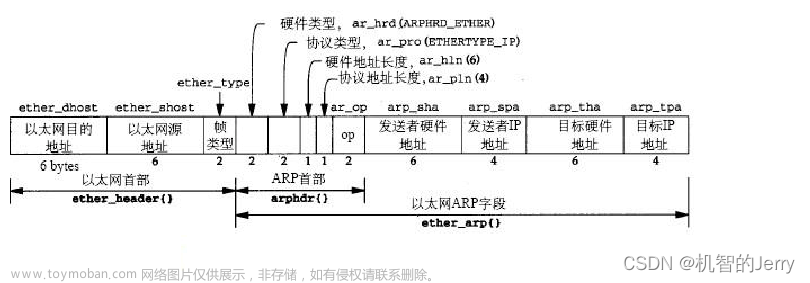

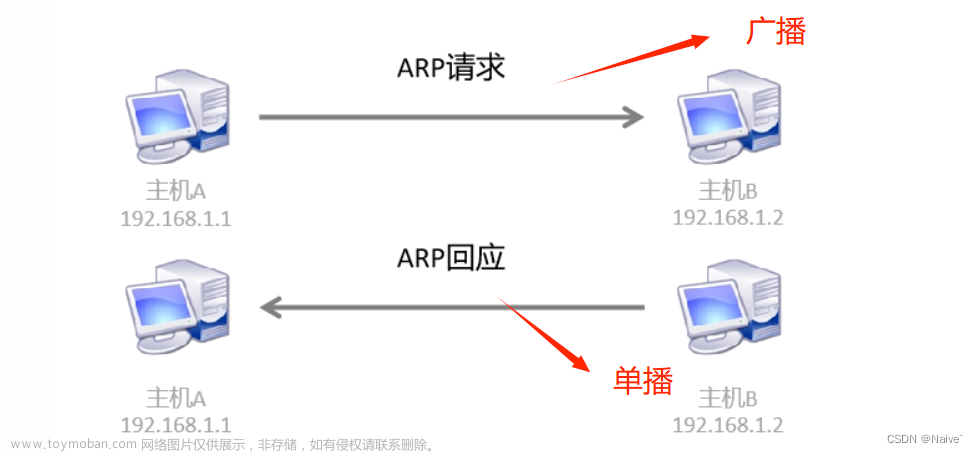

ARP协议是无连接

-

操作系统收到ARP请求或响应后无法确认senderMAC和senderIP真假

ARP欺骗

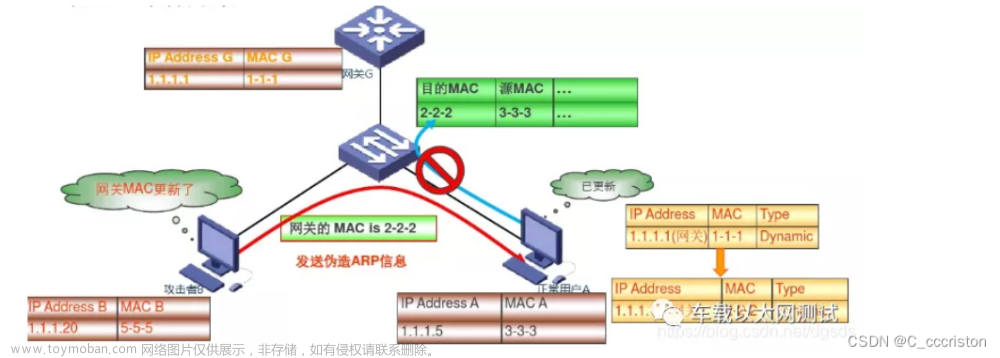

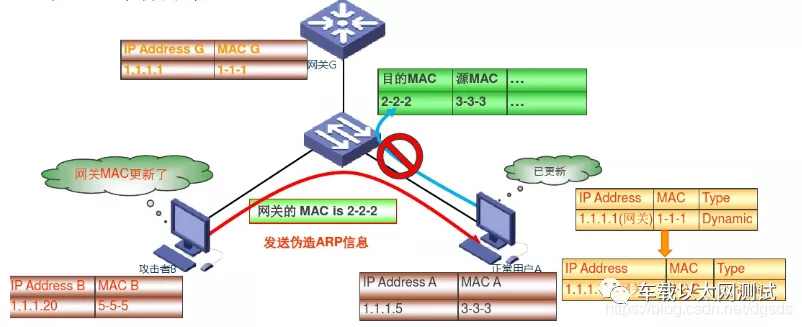

伪造网关

攻击者B伪造ARP报文(senderIP地址是网关的,senderMAC地址不是网关的),发送给网段内的主机A,那么主机A就会把网关的ip地址和伪造的mac地址缓存到arp缓存表内,导致主机A无法把要发给网关的消息送达网关,致使主机A无法正常访问外网

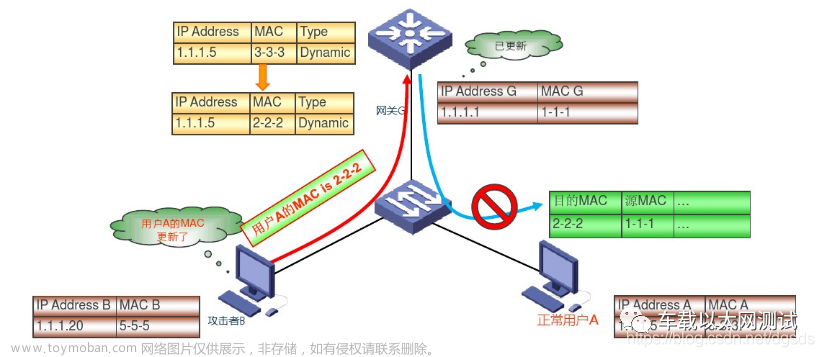

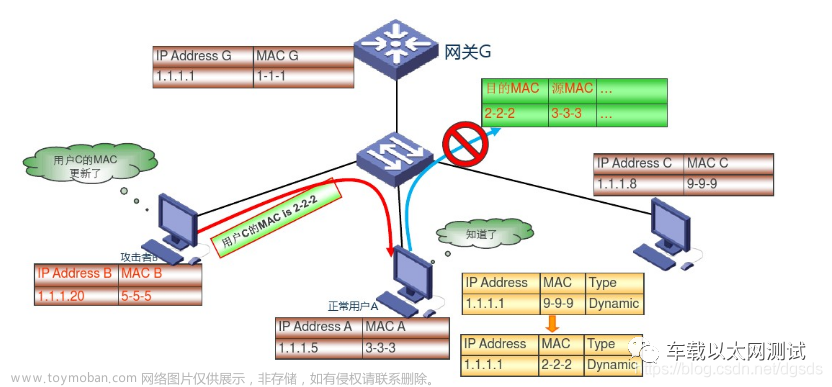

欺骗网关

攻击者B伪造ARP报文(senderIP地址是主机A的,senderMAC地址不是主机A的),发送给网关,网关就把主机A的ip地址和伪造的mac地址缓存到网关arp缓存表内,导致网关无法给主机A发送消息,致使主机A无法正常访问外网

欺骗其他主机

攻击者B伪造ARP报文(senderIP地址是主机C的,senderMAC地址不是主机C的),发送给主机A,主机A就把主机C的ip地址和伪造的mac地址缓存到主机A的arp缓存表内,导致主机A无法给主机C发送消息

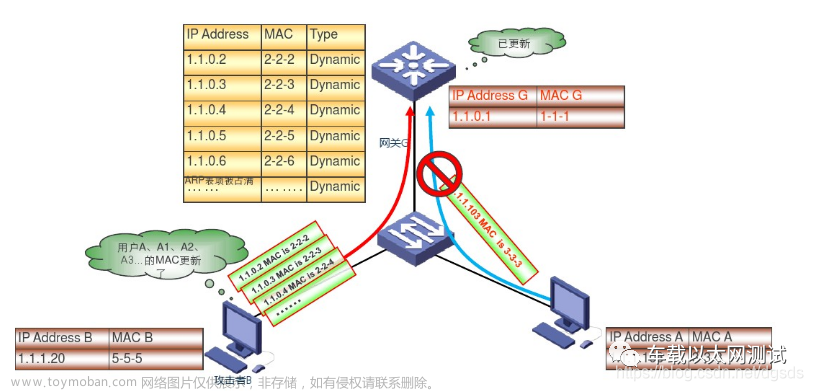

泛洪攻击

攻击者伪造大量不同ARP报文在同网段内进行广播,导致网关ARP表项被占满,合法用户的ARP表项无法正常学习,导致合法用户无法正常访问外网(也可以泛洪攻击其他主机)

文章来源:https://www.toymoban.com/news/detail-402800.html

文章来源:https://www.toymoban.com/news/detail-402800.html

防范手段

网关防御

- 合法ARP绑定,防御网关被欺骗

- ARP数量限制,防御ARP泛洪攻击

接入设备防御

- 网关IP/MAC绑定,过滤掉仿冒网关的报文

- 合法用户IP/MAC绑定,过滤掉终端仿冒报文

- ARP限速,防御ARP泛红攻击

以上内容参考https://blog.csdn.net/dgsds/article/details/89406044#%C2%A0%20%C2%A0%20ARP%E5%8D%8F%E8%AE%AE%E5%B1%9E%E4%BA%8E%E7%BD%91%E7%BB%9C%E5%B1%82%E8%BF%98%E6%98%AF%E9%93%BE%E8%B7%AF%E5%B1%82%EF%BC%9F文章来源地址https://www.toymoban.com/news/detail-402800.html

到了这里,关于什么是ARP欺骗的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!