今天各厂商都在发布CVE-2022-30190的安全通告,作为一个与Office有关的RCE漏洞,其原理并不复杂,但利用非常简单无脑甚至不用点击,以后钓鱼肯定要经常用,这里简单复现分析下。

环境

Win10.0.16299 32位

Microsoft Office 2013 plus版本

参考项目

https://github.com/onecloudemoji/CVE-2022-30190

参考文献

https://www.huntress.com/blog/microsoft-office-remote-code-execution-follina-msdt-bug

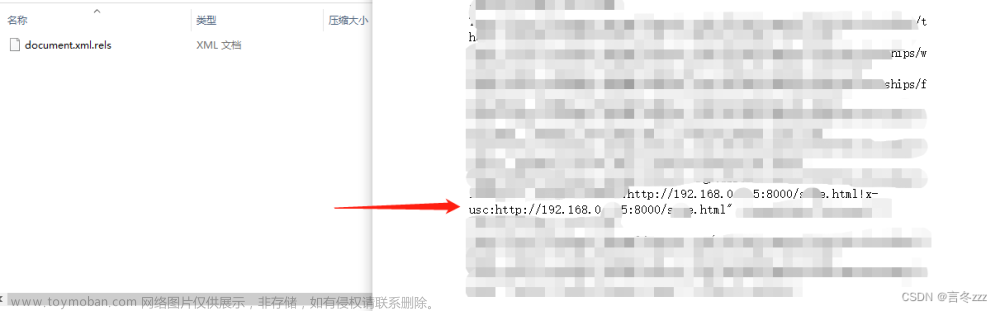

用7zip打开项目中的clickme.docx,打开word/_rels/document.xml.rels。更改下图中选中的链接即可更改地址和端口号。这里做本地验证。

搭建HTTP本地服务器

一、Python搭建HTTP服务器并实现下载

需注意:port为指定的端口号,python3和python2启动命令有所区别;

python3:

python -m http.server port

python2:

python -m SimpleHTTPServer port

有些主机必要时需要进行以下条件:

二、修改本地IP地址

91.243.44.32 localhost

三、打开Fiddler软件。文章来源:https://www.toymoban.com/news/detail-445871.html

exploit.html中有一坨//AAAAAA虽然是注释,但是必须的。主要作用是填充HTML的大小, 因为任何少于 4096 (HTML处理函数的硬编码缓冲区大小)字节的文件都不会调用有效HTML负载。

“//AAAAAA”下面的脚本是5月27日上传的52945af1def85b171870b31fa4782e52样本中的RDF842l.html 的原始内容html的简化版。

最终复现的情况如下 文章来源地址https://www.toymoban.com/news/detail-445871.html

文章来源地址https://www.toymoban.com/news/detail-445871.html

到了这里,关于CVE-2022-30190复现及原理的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!