目录

0x01 CIA

0x02 拒绝服务攻击

0x03 缓冲区溢出

0x04 勒索病毒

0x05 传统防火墙(包过滤防火墙)

0x06 传统防火墙(应用代理防火墙)

0x07 传统防火墙(状态检测防火墙)

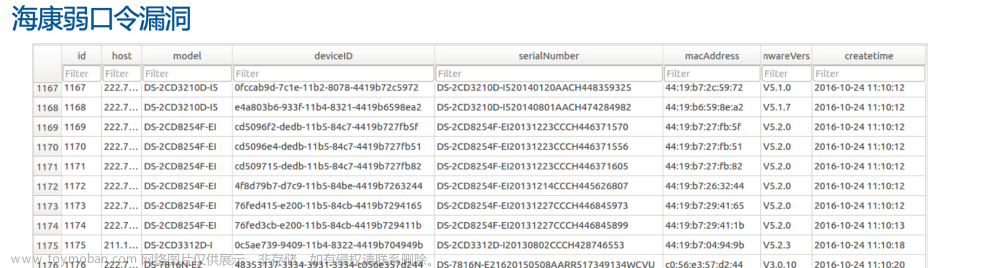

0x08 攻击流量监控(IDS)——网络摄像头

0x09 入侵防御系统(IPS)

0x10 防病毒网关(AV)——基于网络侧识别病毒文件)

0x11 Web应用防火墙(WAF)——专门用来保护web应用

0x12 统一威胁管理(UTM)——多合一安全网关

0x13 下一代防火墙(NGFW)——升级版的UTM

0x14 NIDS

0x15 SOC

0x16 LAS

0x17 NOC

0x18 EPP

0x19 EDR

0x20 NDR

0x21 HIDS

0x22 态势感知平台

0x23 全流量威胁探针

0x24 TAP

0x01 CIA

信息安全三原则(CIA)

Confidenciality 保密性

Integrity 完整性

Availability 可用性

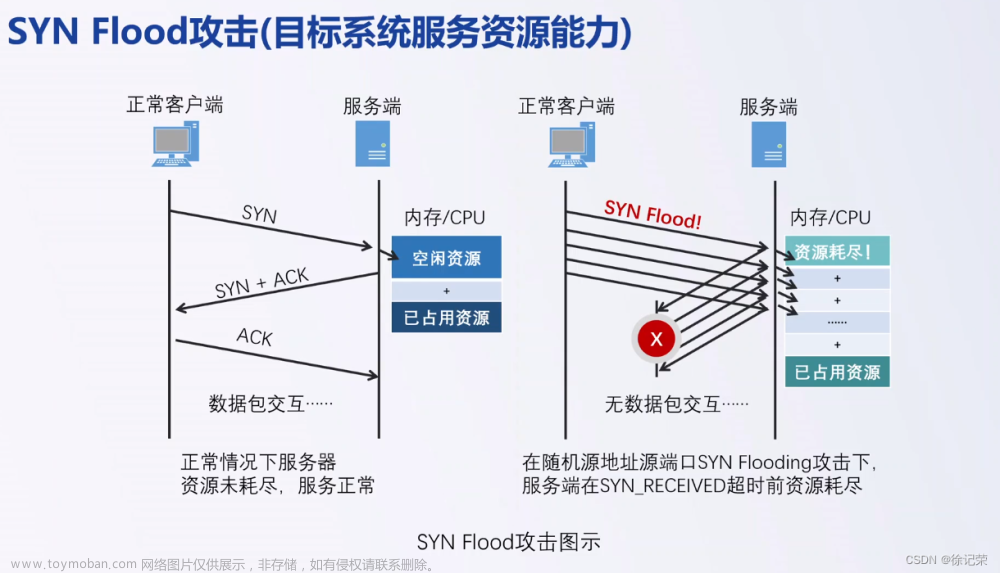

0x02 拒绝服务器攻击

什么是拒绝服务?

拒绝服务式攻击(Denial of Service)顾名思义就是让被攻击的系统无法正常进行服务的攻击方式

拒绝服务攻击方式

1.利用系统、协议或服务的漏洞

1.1利用TCP协议实现缺陷

1.2利用操作系统或应用软件的漏洞

2.目标系统服务资源能力

2.1利用大量数据挤占网络带宽

2.2利用大量请求消耗系统性能

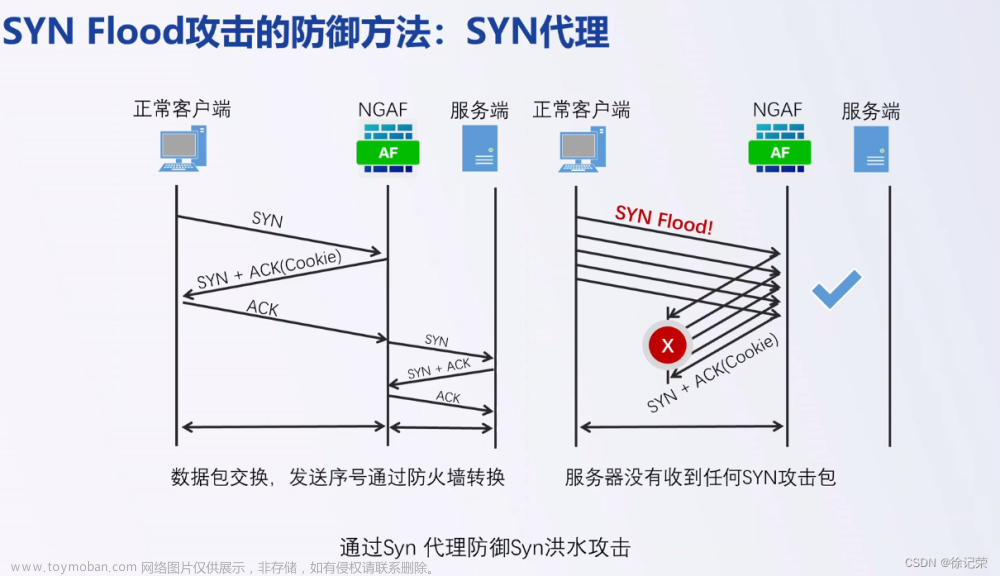

DDoS攻击防御方式

网络设备性能充裕

网络带宽资源充裕

异常流量清洗

通过CDN分流

分布式集群

0x03 缓冲区溢出

缓冲区溢出攻击原理

缓冲区溢出攻击利用编写不够严谨的程序,通过向程序的缓冲区写入超过预定长度的数据,造成缓存的溢出,从而破坏程序的堆栈,导致程序执行流程的改变

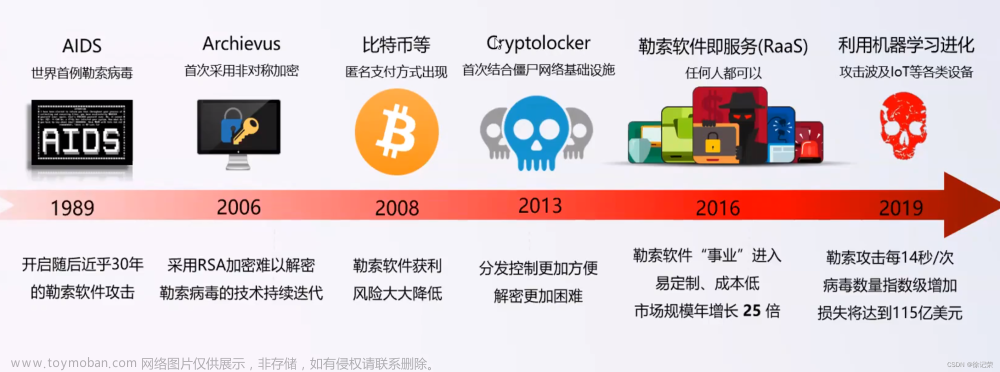

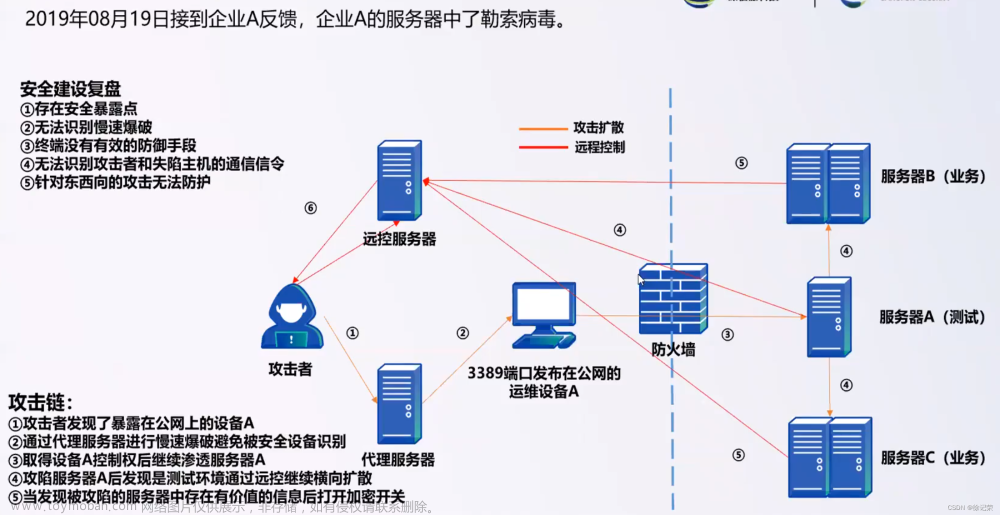

0x04 勒索病毒

0x05 传统防火墙(包过滤防火墙)

判断信息

数据包的源IP地址、目的IP地址、协议类型、源端口、目的端口(五元组)

工作范围

网络层、传输层

包过滤防火墙就是一个

严格的规则表,只能基于五元组

0x06 传统防火墙(应用代理防火墙)

判断信息

所有应用层的信息包

工作范围

应用层

应用代理防火墙检查所有的

应用层信息包,每个应用都需要添加对应的代理服务,检测效率低,运维难度高

0x07 传统防火墙(状态检测防火墙)

判断信息

IP地址、端口号、TCP标记

工作范围

数据链路层、网络层、传输层

状态防火墙相比于包过滤墙,一次检查建立会话表,后期直接按会话放行,但应用层控制较弱,不检查数据区

0x08 攻击流量监控(IDS)——网络摄像头

部署方式

旁路部署、可多点部署

工作范围

2-7层

工作特点

根据部署位置监控到的流量进行攻击事件监控,属于一个事后呈现的系统,相当于网络上的摄像头

分析方式

1.基于规则入侵检测

2.基于异常情况检测

3.统计模型分析呈现

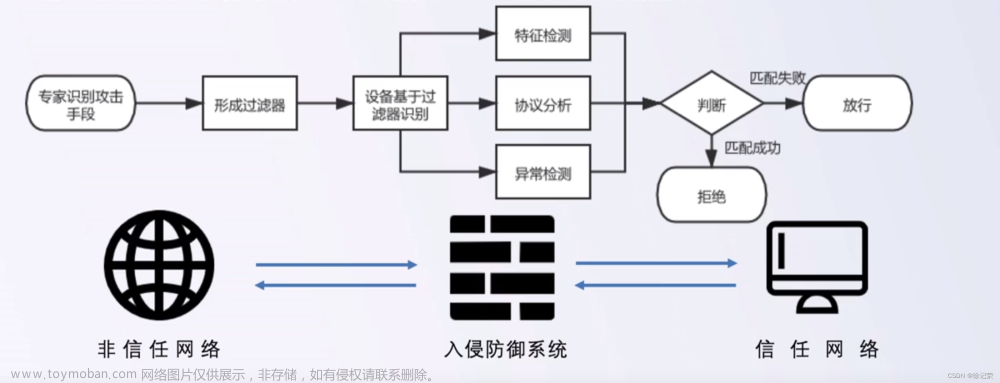

0x09 入侵防御系统(IPS)

部署方式

串联部署

工作范围

2.7层

工作特点

根据已知的安全威胁生成对应的过滤器(规则),对于识别为流量的阻断,对于未识别的放通,IPS仅对已知的威胁进行防御

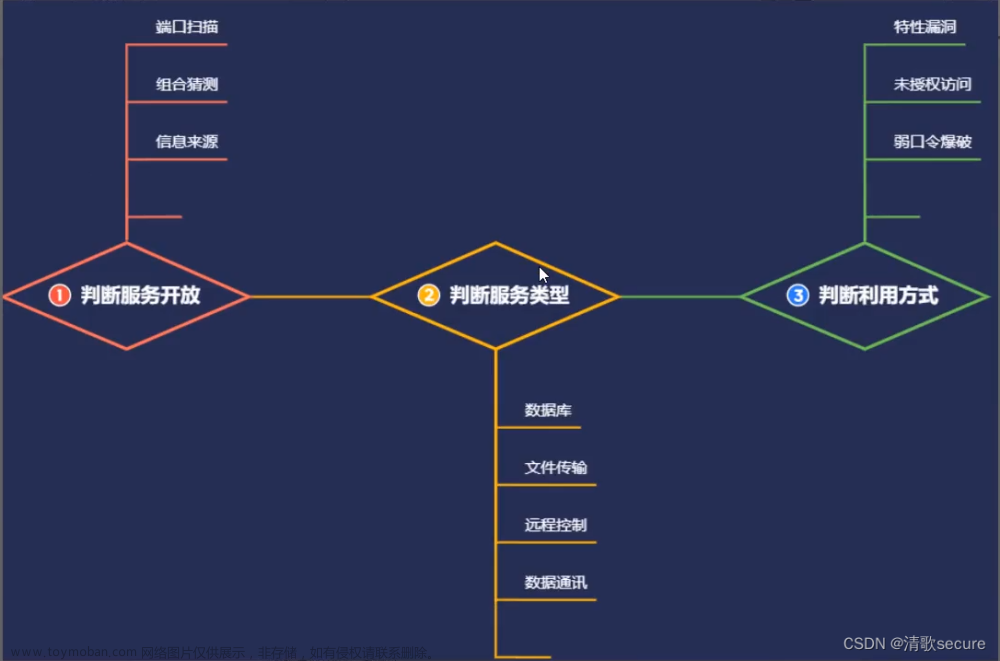

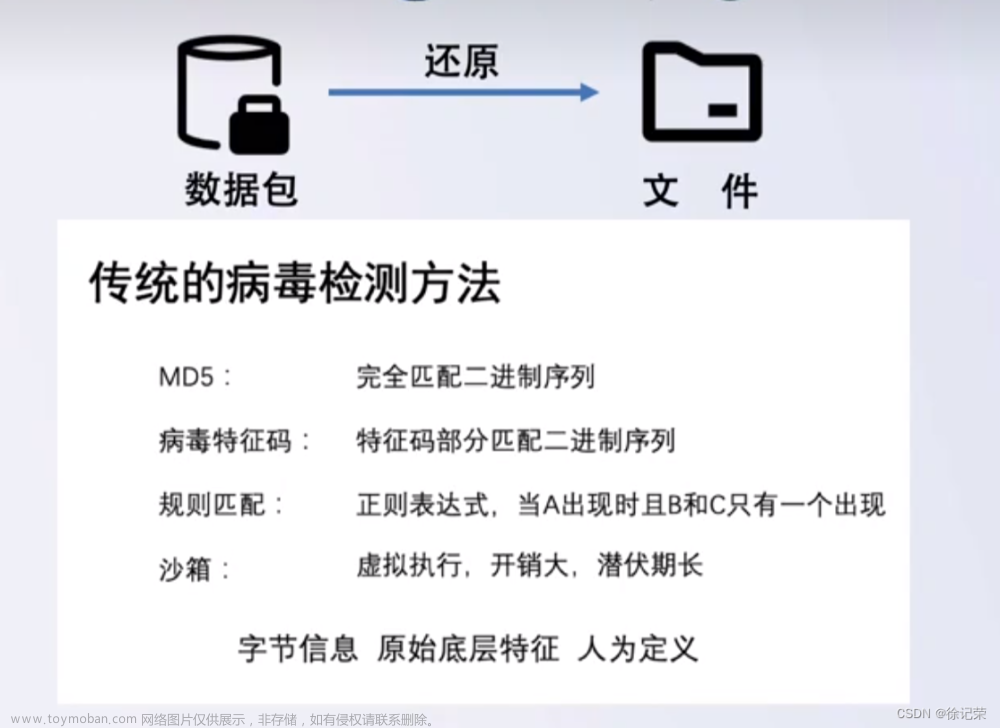

0x10 防病毒网关(AV)——基于网络侧识别病毒文件

判断信息

数据包

工作范围

2-7层

目的

防止病毒文件通过外网络进入到内网环境

0x11 Web应用防火墙(WAF)——专门用来保护web应用

判断信息

http协议数据的request和response

工作范围

应用层

目的

防止基于应用层的攻击影响web系统

主要技术原理

1.代理服务:会话双向代理,用户与服务器不产生直接链接,对于DDOS攻击可以抑制

2.特征识别:通过正则表达式的特征库进行特征识别

3.算法识别:针对攻击方式进行模式化识别,如SQL注入、DDOS、XSS等

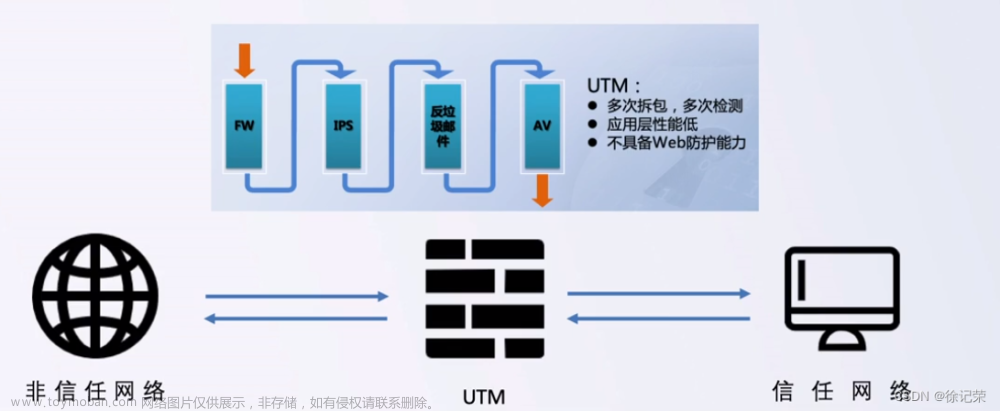

0x12 统一威胁管理(UTM)——多合一安全网关

包含功能

FW、IDS、IPS、AV

工作范围

2-7层(但是不具备web应用防护能力)

目的

将多种安全问题通过一台设备解决

降低了成本,但是模块串联检测效率低,性能消耗大

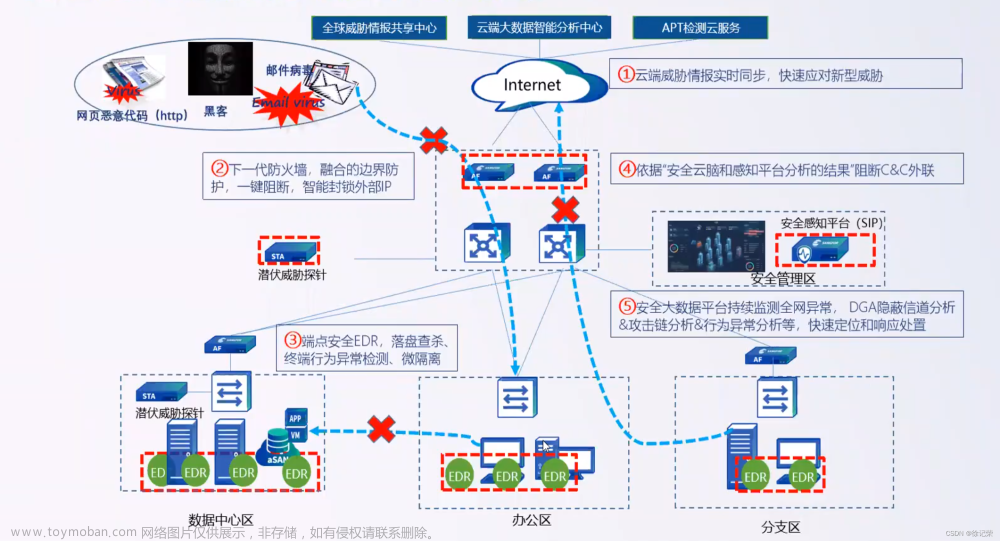

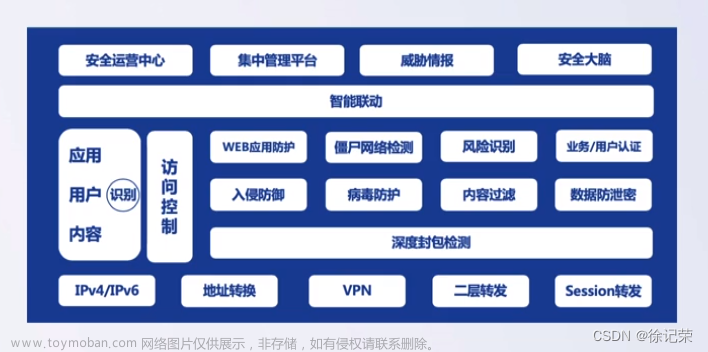

0x13 下一代防火墙(NGFW)——升级版的UTM

0x14 NIDS

是Net Intrusion Detection System的缩写,即

网络入侵检测系统,主要用于检测Hacker或Cracker

通过网络进行的入侵行为。NIDS的运行方式有两种,一种是在目标主机上运行以监测其本身的通信信息,另一种是在一台单独的机器上运行以监测所有网络设备的通信信息,比如Hub、路由器

0x15 SOC

即Security Operations Center,翻译为

安全运行中心或安全管理平台,通过建立一套实时的资产风险模型,协助管理员进行事件分析、风险分析、预警管理和应急响应处理的集中安全管理系统

0x16 LAS

日志审计系统,主要功能是提供日志的收集、检索和分析能力,可为威胁检测提供丰富的上下文

0x17 NOC

即Network Operations Center,

网络操作中心或网络运行中心,是远程网络通讯的管理、监视和维护中心,是网络问题解决、软件分发和修改、路由、域名管理、性能监视和焦点

0x18 EPP

全程为Endpoint Protection Platform,翻译为

端点保护平台,部署在终端设备上的安全防护解决方案,用于防止针对终端的恶意软件、恶意脚本等安全威胁,通常与EDR进行联动

0x19 EDR

全称Endpoint Detection & Response,

端点检测与响应,通过对端点进行持续检测,同时通过应用程序对操作系统调用等异常行为分析,检测和防护未知威胁,最终达到杀毒软件无法解决未知威胁的目的。

0x20 NDR

全称Network Detection & Response,即

网络检测与响应,通过对网络侧流量的持续检测和分析,帮助企业增强威胁响应能力,提高网络安全的可见性和威胁免疫力

0x21 HIDS

终端攻击行为检测

0x22 态势感知平台

采集流量、威胁、终端日志进行大数据关联分析,态势呈现、响应联动

0x23 全流量威胁探针

全流量处理,资产及服务发现、流量及访问关系发现、细粒度流量审计

0x24 TAP文章来源:https://www.toymoban.com/news/detail-448584.html

减少对核心或汇聚交换机端口占用,实现对多个不同类型或同类型安全检测设备的分流文章来源地址https://www.toymoban.com/news/detail-448584.html

到了这里,关于网络安全笔记(一)网络安全设备的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!