在这一章节中,我们将重点讨论网络设备(如路由器、交换机等)的安全漏洞,以及如何进行网络设备的渗透测试。请放心,我们会尽量讲得详细、通俗易懂,并提供尽可能多的实例。

5.1 网络设备的安全漏洞

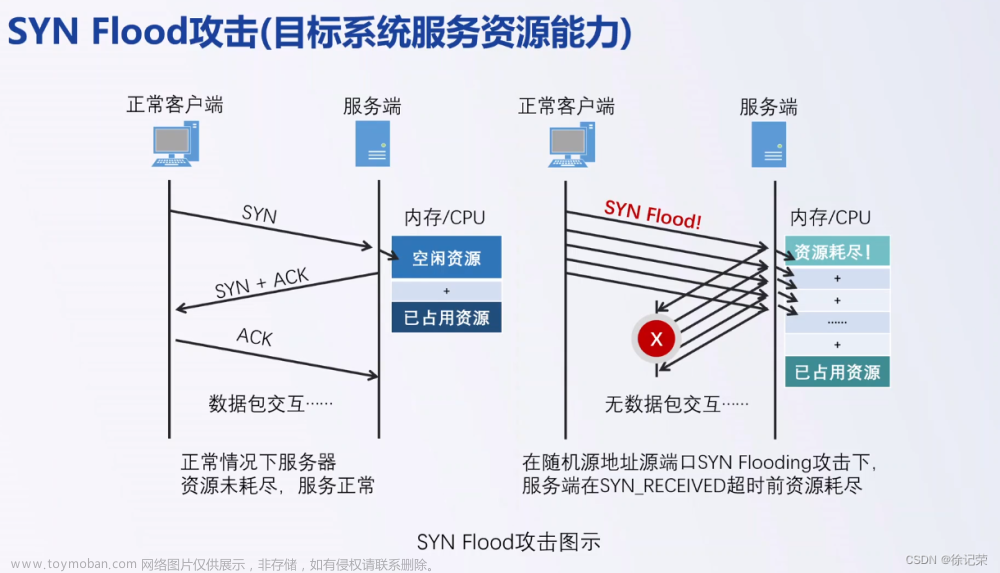

网络设备,如路由器和交换机,是构成计算机网络的基本元素。这些设备负责在网络中转发数据包,从而实现设备之间的通信。然而,网络设备可能存在各种安全漏洞,攻击者可以利用这些漏洞对网络设备进行攻击,从而获得对整个网络的控制权。

常见的网络设备安全漏洞包括:

- 默认凭证:网络设备出厂时通常具有默认的用户名和密码。如果管理员没有更改这些凭证,攻击者可以轻松地使用默认凭证登录设备,从而获得对设备的控制权。

- 未加密的管理通信:对网络设备进行管理时,如果使用未加密的协议(如Telnet或HTTP),攻击者可以通过嗅探网络流量来获取管理凭证。

- 配置错误:网络设备的配置错误可能导致安全漏洞。例如,错误配置的访问控制列表(ACL)可能允许未经授权的用户访问受保护的资源。

- 未修复的漏洞:网络设备可能存在已知的软件漏洞,如果没有及时修补,攻击者可以利用这些漏洞进行攻击。

5.2 网络设备渗透测试方法和工具

在进行网络设备的渗透测试时,我们可以采用以下方法:

-

信息收集:收集目标网络设备的信息,例如设备类型、IP地址、开放端口和运行的服务等。常用的信息收集工具包括Nmap、Shodan和Censys等。

-

漏洞分析:根据收集到的信息,分析目标网络设备可能存在的安全漏洞。可以使用漏洞扫描工具(如Nessus和OpenVAS)来自动发现设备上的已知漏洞。

-

漏洞利用:尝试利用发现的漏洞,以获得对目标网络设备的访问权限。可以使用Metasploit等渗透测试框架来利用已知漏洞。

-

权限提升和横向移动:在成功渗透目标网络设备后,尝试提升权限或在网络中进行横向移动,以获取对其他网络设备的访问权限。

-

数据泄露和清除痕迹:在获取足够的访问权限后,获取目标网络设备上的敏感数据。在完成渗透测试任务后,清除所有留在目标设备上的痕迹。

以下是一些常用的网络设备渗透测试工具:

- Nmap:用于发现网络设备的开放端口和运行的服务。

- Shodan:用于搜索互联网上的设备和服务,可以帮助你找到目标网络设备。

- Censys:类似于Shodan,可以搜索互联网上的设备和服务。

- Nessus:一款功能强大的漏洞扫描工具,可以帮助你发现网络设备上的已知漏洞。

- OpenVAS:一款开源的漏洞扫描工具,功能与Nessus类似。

- Metasploit:一个渗透测试框架,包含了许多漏洞利用模块,可以帮助你利用已知漏洞攻击目标设备。

5.3 实例:渗透测试一个路由器

接下来,我们通过一个实例来演示如何对一个路由器进行渗透测试。假设我们已经知道目标路由器的IP地址为 192.168.1.1。

5.3.1 信息收集

首先,我们可以使用Nmap扫描目标路由器的开放端口和运行的服务:

nmap -sV -p- 192.168.1.1

假设扫描结果显示路由器开放了一个Web管理界面(端口80)和一个Telnet服务(端口23)。

5.3.2 漏洞分析

接下来,我们可以使用Nessus或OpenVAS对目标路由器进行漏洞扫描。假设扫描结果发现路由器存在一个已知的命令执行漏洞(CVE-2020-XXXX)。

5.3.3 漏洞利用

有了漏洞信息,我们可以使用Metasploit来尝试利用这个漏洞。首先,启动Metasploit并搜索相关的漏洞利用模块:

msfconsole

search CVE-2020-XXXX

找到合适的模块后,加载模块并设置目标IP地址:

use exploit/router/xxxx

set RHOSTS 192.168.1.1

然后,运行模块以尝试利用漏洞:

run

假设漏洞利用成功,我们将获得一个命令行会话,可以对目标路由器进行操作。

5.3.4 权限提升和横向移动

在成功渗透路由器后,我们可以尝试提升权限或在网络中进行横向移动。例如,我们可以搜索内网中的其他设备,或尝试利用其他漏洞提升权限。

5.3.5 数据泄露和清除痕迹

在获取足够的访问权限后,我们可以获取目标路由器上的敏感数据,例如管理员凭证、网络配置等。在完成渗透测试任务后,记得清除所有留在目标设备上的痕迹。

5.4 小结

在这一章节中,我们介绍了网络设备安全漏洞的概念,以及如何进行网络设备的渗透测试。通过理解网络设备的安全漏洞,并学会使用相关的渗透测试方法和工具,你将能够更有效地发现并修复网络设备上的安全问题。

推荐阅读:

https://mp.weixin.qq.com/s/dV2JzXfgjDdCmWRmE0glDA

https://mp.weixin.qq.com/s/an83QZOWXHqll3SGPYTL5g文章来源:https://www.toymoban.com/news/detail-502199.html

![[渗透测试]—5.1 网络设备的安全漏洞](https://imgs.yssmx.com/Uploads/2023/06/502199-1.jpg) 文章来源地址https://www.toymoban.com/news/detail-502199.html

文章来源地址https://www.toymoban.com/news/detail-502199.html

到了这里,关于[渗透测试]—5.1 网络设备的安全漏洞的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!

![[渗透测试]—6.2 无线网络安全漏洞和攻击技术](https://imgs.yssmx.com/Uploads/2024/02/507618-1.jpg)

![[渗透测试]—4.2 Web应用安全漏洞](https://imgs.yssmx.com/Uploads/2024/02/545005-1.jpg)