思维导图:

云计算:未来的技术革新

引言: 随着数字化时代的到来,云计算已经成为推动企业和个人进步的强大力量。它不仅改变了我们存储和访问数据的方式,还彻底重塑了我们的工作和生活方式。本文将深入探讨云计算的核心概念、优势、安全性挑战,以及它如何持续推动技术革新。

-

云计算简介: 云计算是一种通过互联网提供计算服务(包括服务器、存储、数据库、网络、软件、分析和智能)的技术。它允许用户按需访问计算资源,而无需直接管理物理服务器。这一模式提供了无与伦比的灵活性和效率,帮助用户和企业快速调整资源以满足不断变化的需求。

-

云计算的主要服务模型:

- 基础设施即服务(IaaS):提供虚拟化的计算资源。

- 平台即服务(PaaS):除了基础设施外,还提供了开发工具、数据库管理系统等。

- 软件即服务(SaaS):通过互联网提供应用软件服务。

-

云计算的优势:

- 成本效益:减少了硬件投资和维护成本。

- 可扩展性和灵活性:资源可以根据需求快速扩展或缩减。

- 协作效率:团队成员可以随时随地访问资源和应用。

- 灾难恢复:通过数据备份和恢复服务提高业务连续性。

-

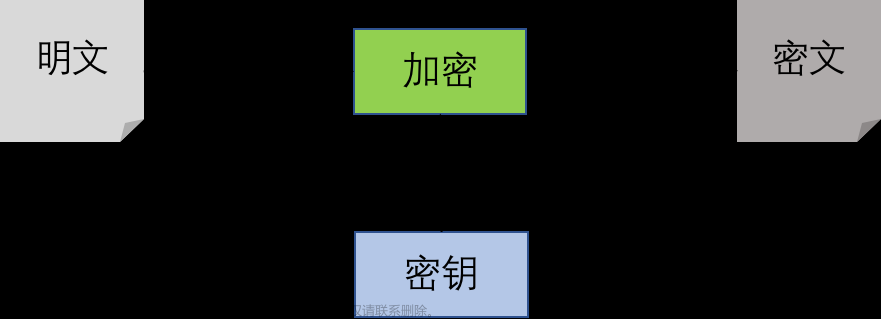

云计算的安全性挑战: 虽然云计算提供了许多优势,但也带来了安全性挑战。数据泄露、账户劫持、不安全的APIs和内部威胁等都是需要关注的问题。因此,采用强大的加密方法、访问控制、身份验证机制和持续的安全监测至关重要。

-

云计算的未来趋势:

- 混合云和多云策略:企业将越来越多地采用混合云和多云环境以优化服务和提高灵活性。

- 人工智能和机器学习的整合:云计算将继续与AI和ML技术融合,推动智能分析和自动化。

- 边缘计算:随着物联网(IoT)设备的增多,边缘计算将成为云计算的重要补充,将数据处理带到设备所在的边缘。

结语: 云计算无疑是现代技术环境的一个基石,它不仅加速了全球的创新步伐,还提供了前所未有的便利性和灵活性。随着技术的不断进步和发展,我们可以预期云计算将继续演变,为个人用户和企业带来更多的可能性。无论你是技术专家还是业务领导者,理解和利用云计算的力量都将是走向未来的关键。

6.4 云计算

概述:

- 云计算是将大部分或全部IT操作转移到联网基础架构上的趋势,称为企业云计算。

- 本节将提供对云计算的综合介绍,更多细节参见文献[STAL16]。

16.4.1 云计算元素

云计算的定义和元素由NIST SP-800-145详细描述,包括以下要点:

基本特性:

- 广域网络访问:云服务通过标准机制在网络上可用,支持多种客户平台。

- 快速弹性:服务可根据需求快速扩展或收缩。

- 计量服务:云系统通过量化的方法自动控制和优化资源使用。

- 按需自助服务:用户独立管理计算资源,无需人工互动。

- 资源池化:服务提供者的资源为多个租户共享,位置独立性提供一定程度的隐私。

服务模式:

- 软件即服务(SaaS):用户通过网络访问应用程序。

- 平台即服务(PaaS):用户在云上使用提供的工具和服务创建应用程序。

- 基础设施即服务(IaaS):用户获取处理、存储、网络等基础计算资源。

部署模式:

- 公有云:服务由第三方组织提供给公众。

- 私有云:专为单个组织建立,可能是内部或外部托管。

- 社区云:由特定社区共享的云,支持共同的关注点。

- 混合云:结合两种或以上的云(私有、社区或公有),但保持独立的实体。

16.4.2 云计算相关架构

NIST SP500-292定义了云计算的参考架构,包括以下角色和组件:

角色:

- 云用户:与云提供商建立商业关系并使用其服务的个人或组织。

- 云提供商:负责向用户提供云服务的实体。

- 云审计者:独立的实体,进行服务的性能、安全和合规审计。

- 云代理商:作为用户和提供者之间的中介,管理服务使用和性能。

- 云运营商:提供网络设备,支持云服务的连通性和传输。

云服务管理:

- 业务支持:管理客户账户、计费、收入等。

- 供应和配置:部署服务和资源配置。

- 可移植性/互操作性:确保服务和数据在不同云环境间的移动性。

总结:

重点:

-

基本特性:

- 广域网络访问:允许异构客户端通过标准机制访问云服务。

- 快速弹性:资源可以迅速扩张或缩减,以满足需求变化。

- 计量服务:资源使用被监控、控制和报告,以实现透明性。

- 按需自助服务:用户可以根据需求自行管理资源,无需人工交互。

- 资源池化:多个用户共享物理和虚拟资源,位置通常不固定。

-

服务模式:

- 软件即服务(SaaS):用户通过网络访问应用程序。

- 平台即服务(PaaS):提供创建、测试、部署和管理应用程序所需的环境。

- 基础设施即服务(IaaS):提供基本计算资源如处理、存储、网络。

-

部署模式:

- 公有云:向公众提供服务。

- 私有云:单个组织内部使用。

- 社区云:特定社区共享。

- 混合云:结合两种或以上的云形式,保持独立性的同时实现部分集成。

-

NIST云计算参考架构:包含云用户、提供者、审计者、代理商和运营商等角色的定义。文章来源:https://www.toymoban.com/news/detail-773656.html

难点:

- 理解不同服务模式的具体含义和应用:SaaS, PaaS, IaaS各有不同的使用场景和提供的资源类型,理解它们的差异和适用环境是理解云计算服务的关键。

- 部署模式的选择和应用:公有云、私有云、社区云、混合云各有优缺点,选择哪种部署模式取决于业务需求、成本、安全性等多种因素。

- 云计算参考架构的角色和责任:每个角色在云服务中的作用和责任,以及它们如何相互作用,理解这些可以帮助更好地管理和使用云服务。

易错点:

- 混淆服务模式:SaaS、PaaS和IaaS提供不同层次的管理和定制能力,混淆它们可能会导致对云服务的误解。

- 忽视安全和合规问题:在选择部署模式和服务时,必须考虑数据安全、隐私保护和合规要求。

- 资源池化和快速弹性的理解:这两个特性是云计算的核心,但在实际应用中如何实现和管理可能会比理论上复杂。

文章来源地址https://www.toymoban.com/news/detail-773656.html

文章来源地址https://www.toymoban.com/news/detail-773656.html

到了这里,关于16.4 云计算的文章就介绍完了。如果您还想了解更多内容,请在右上角搜索TOY模板网以前的文章或继续浏览下面的相关文章,希望大家以后多多支持TOY模板网!