shellcode注入

-

一篇文章彻底清楚shellcode(精品)

1.没开沙箱(此时我们可以系统调用get shell) (一)32位程序系统调用 32位程序有别于64位程序,32位通过栈传参,我们常用的寄存器有4个数据寄存器(eax,ebx,ecx,edx),2个变址寄存器(esi,edi),2个指针寄存器(esp,ebp). 下边我们就来看一种系统调用方式及其构造: 执行上述shellcode即可g

-

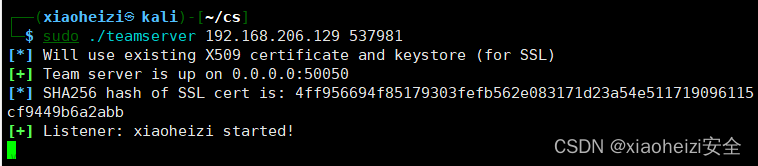

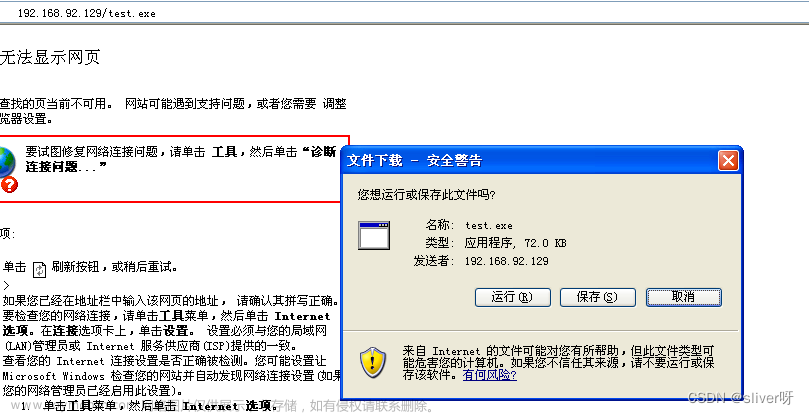

4.1 MSF 制作shellcode,且运行

目录 一、实验清单 二、实验思路 三、实验步骤 1、在控制台中,使用“msfvenom -h”命令可以查看msfvenom的相关命令 2、制作shellcode 3、监听与处理 实验所需清单 类型 序号 软硬件要求 规格 攻击机 1 数量 1台 2 操作系统版本 kali 3 软件版本 metasploit 靶机 1 数量 1台 2 操作系统版

-

C++ 共享内存ShellCode跨进程传输

在计算机安全领域,ShellCode是一段用于利用系统漏洞或执行特定任务的机器码。为了增加攻击的难度,研究人员经常探索新的传递 ShellCode 的方式。本文介绍了一种使用共享内存的方法,通过该方法,两个本地进程可以相互传递ShellCode,从而实现一种巧妙的本地传输手段。如

-

用Radare2模拟shellcode运行

当我们在编写汇编时,可能有的时候你需要看看编译器中到底发生了什么。如果你正在排除shellcode出现的问题,你那么更需要耐心地、慎重地运行指令。 本文将探讨如何在x86_64的Ubuntu系统上模拟32位ARM shellcode。由于大多数笔记本电脑和工作站还没有运行ARM,我们这里需要一种

-

C++ 邮件槽ShellCode跨进程传输

在计算机安全领域,进程间通信(IPC)一直是一个备受关注的话题。在本文中,我们将探讨如何使用Windows邮件槽(Mailslot)实现ShellCode的跨进程传输。邮件槽提供了一种简单而有效的单向通信机制,使得任何进程都能够成为邮件槽服务器,并通过 UDP 通信向其他进程发送数据

-

Shellcode免杀技术的探索与应对策略

最近在学免杀的 顺道了解一些知识 文章目录 前言 一、Shellcode免杀技术的原理 二、常见的Shellcode免杀策略 三、应对策略 总结 随着网络安全威胁的不断增加,攻击者也在不断寻找新的方法绕过安全防护措施,其中之一就是通过免杀技术来隐藏和执行恶意代码。而shellco

-

python免杀技术---shellcode的加载与执行

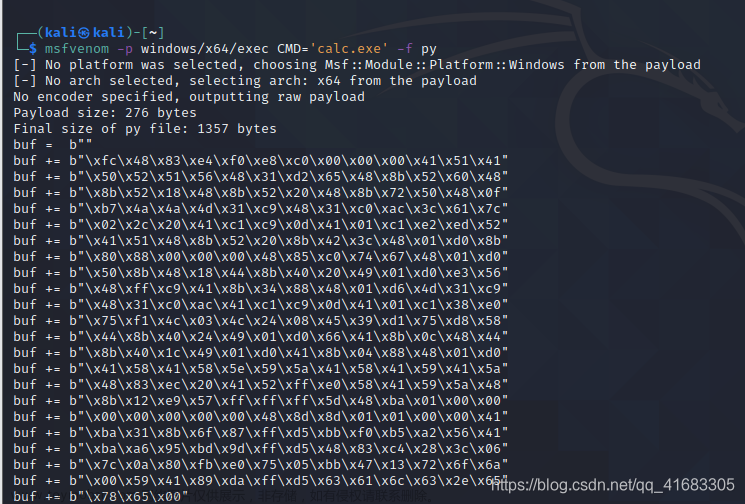

0x01 生成shellcode 首先通过下列命令生成一个shellcode,使用msfvenom -p选项来指定paylaod,这里选用windows/x64、exec模块接收的参数。使用calc.exe执行弹出计算器的操作。-f选项用来执行生成的shellcdoe的编译语言。 0x02 加载与执行shellcode的程序 程序为: 0x03 程序解释 导入模块,并且程

-

[渗透测试]—7.1 漏洞利用开发和Shellcode编写

在本章节中,我们将学习漏洞利用开发和Shellcode编写的基本概念和技巧。我们会尽量详细、通俗易懂地讲解,并提供尽可能多的实例。 漏洞利用开发是渗透测试中的高级技能。当你发现一个软件或系统存在漏洞时,你需要编写一段代码来利用这个漏洞,从而在目标系统上执行

-

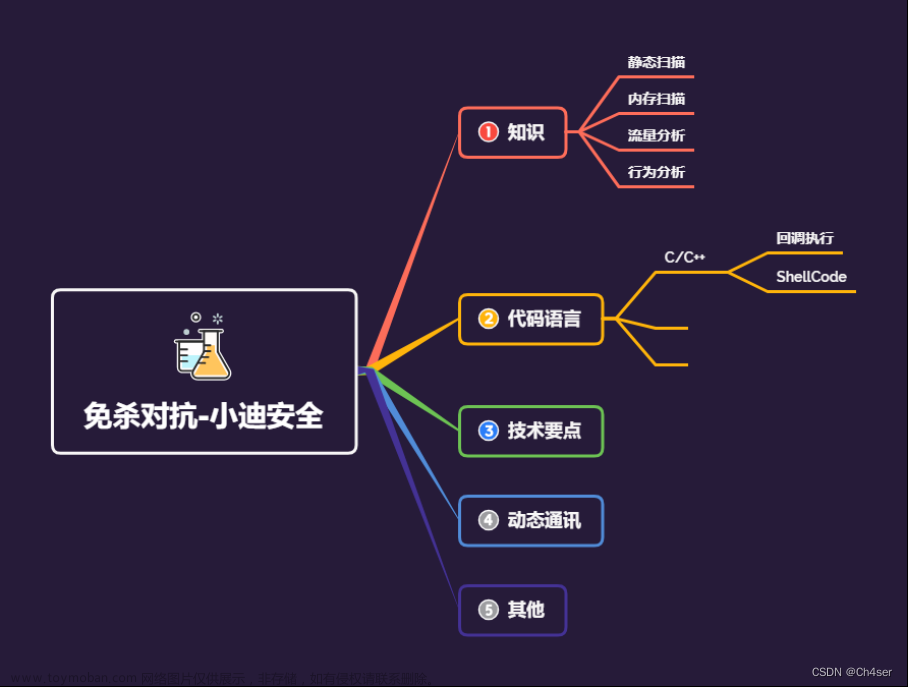

免杀对抗-ShellCode上线+回调编译执行+混淆变异算法

C/C++ -- ShellCode - 免杀对抗 介绍: shellcode是一段用于利用软件漏洞而执行的代码,shellcode为16进制的机器码,因为经常让攻击者获得shell而得名。我们经常在CS里面生成指定编程语言的payload,而这个payload里面就是一段十六进制的机器码。 为什么要使用 shellcode :

-

网络安全中的POC、EXP、Payload、ShellCode

POC:概念证明,即概念验证(英语:Proof of concept,简称POC)是对某些想法的一个较短而不完整的实现,以证明其可行性,示范其原理,其目的是为了验证一些概念或理论。 在计算机安全术语中,概念验证经常被用来作为0day、exploit的别名。 EXP:利用(英语:Exploit,简称EXP)

-

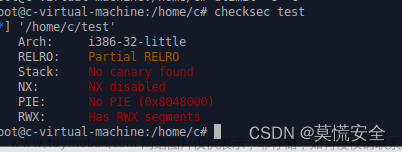

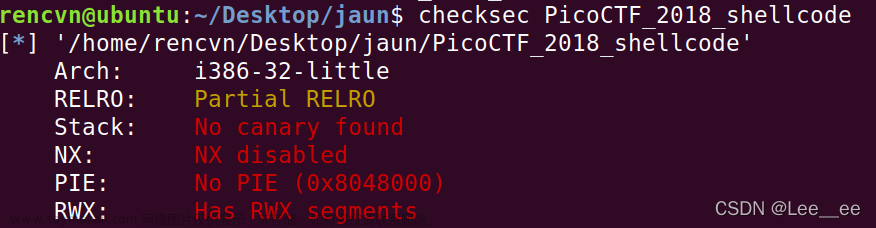

字符串溢出(pwn溢出)--ret2shellcode

有些技术再也记不住了。所以记录笔记,下面这个文档写的蛮好的,不过我实际情况和他稍有不同,特此记录 pwn溢出入门案例, 信息安全 https://saucer-man.com/information_security/177.html 这里面的例子是常见的栈溢出,例子代码就是如上文中的代码,为了测试方便,如上面作者一样,

-

Spring:依赖注入的方式(setter注入、构造器注入、自动装配、集合注入)

依赖注入的方式有setter注入、构造器注入、自动装配、集合注入 首先,Maven项目pom.xml依赖包如下: pom.xml 【注】:上述除spring依赖包之外其他三个依赖包用于测试使用。 1. setter注入 先说明一下,这里有的文件为Book2Dao(接口)、Book2DaoImpl(Book2Dao接口实现类)、Book2Service(接口)、

-

【SQL注入】数字型注入 & 字符型注入

目录 一、简介 概述 示例: 数据库中区别 二、数字型注入 简介: 判断: 三、字符型注入(需闭合) 简介: 判断: 一般会对数据的类型会有一个限制,不管怎么去区分,常用的数据类型有数值和字符型 通常SQL 注入漏洞分类: 按照数据类型:数值型、字符型、搜索型注入

-

SQL 注入 - http头注入之UA头注入探测

环境准备:构建完善的安全渗透测试环境:推荐工具、资源和下载链接_渗透测试靶机下载-CSDN博客 一、http头注入介绍 HTTP头注入是一种网络安全攻击手段,它利用了Web应用程序对HTTP头的处理不当或缺乏充分的验证和过滤。在这种攻击中,攻击者通过修改HTTP请求头中的某些字

-

Web攻防--Java_SQL注入--XXE注入-- SSTI模板注入--SPEL表达式注入

编译器在编译sql语句时,会依次进行词法分析、语法分析、语义分析等操作, 预编译技术会让数据库跳过编译阶段,也就无法就进行词法分析,不会被拆开,注入语句也就不会被识别为SQL的,从而防止恶意注入语句改变原有SQL语句本身逻辑。 在使用JDBC进行数据

-

SQL注入进阶:掌握联合查询注入和报错注入攻击技巧

数据来源 本文仅用于信息安全的学习,请遵守相关法律法规,严禁用于非法途径。若观众因此作出任何危害网络安全的行为,后果自负,与本人无关。 介绍 联合查询注入是SQL注入的一种,通过在原有的SQL语句中添加UNION(联合)操作,将恶意构造的

-

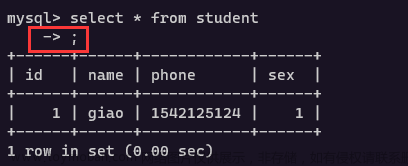

sql注入之堆叠注入

mysql数据库sql语句的默认结束符是以\\\";\\\"号结尾,在执行多条sql语句时就要使用结束符隔 开,而堆叠注入其实就是通过结束符来执行多条sql语句 比如我们在mysql的命令行界面执行一条查询语句,这时语句的结尾必须加上分号结束 select * from student; 如果我们想要执行多条sql那就用结

-

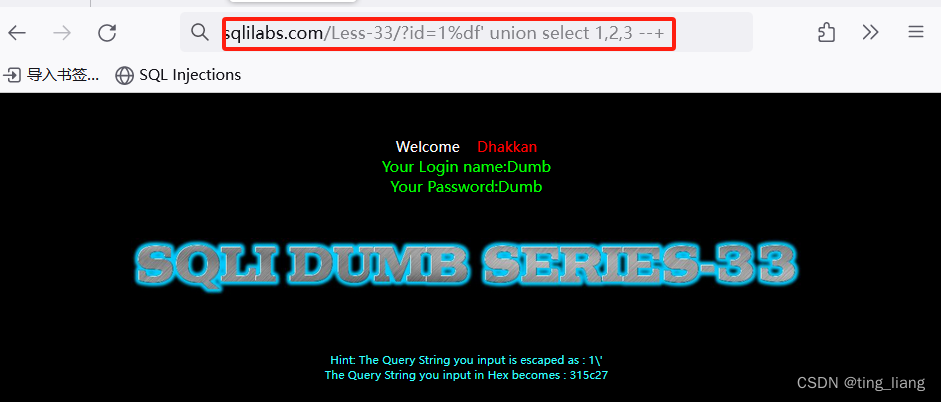

SQL注入实战:宽字节注入

一、宽字节概率 1、单字节字符集:所有的字符都使用一个字节来表示,比如 ASCII编码(0-127) 2、多字节字符集:在多字节字符集中,一部分字符用多个字节来表示,另一部分字符(可能没有)用 单个字节来表示。 3、宽字节注入是利用mysql的一个特性,使用GBK编码的时候,会认为两

-

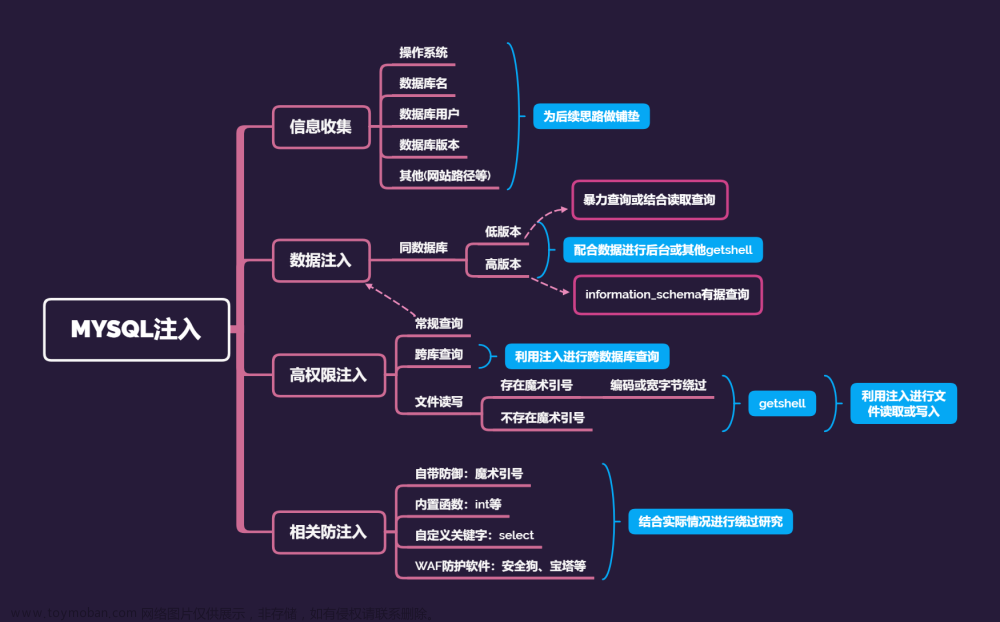

SQL注入之MYSQL注入

前言(菜鸡教程大佬勿喷) MYSQL注入中首先要明确当前注入点权限,高权限注入时有更多的攻击手法,有的能直接进行getshell操作。其中也会遇到很多阻碍,相关防御方案也要明确,所谓知己知彼,百战不殆。不论作为攻击还是防御都需要了解其中的手法和原理,这样才是一个

![[渗透测试]—7.1 漏洞利用开发和Shellcode编写](https://imgs.yssmx.com/Uploads/2024/02/508077-1.jpg)